Les agences de renseignement du Royaume-Uni et des États-Unis ont révélé les détails d’un nouveau malware botnet appelé Cyclope Clignotement cela a été attribué au groupe de piratage Sandworm soutenu par la Russie et déployé dans des attaques remontant à 2019.

« Cyclops Blink semble être un cadre de remplacement pour le logiciel malveillant VPNFilter exposé en 2018, qui exploitait des périphériques réseau, principalement des routeurs pour petits bureaux/bureaux à domicile (SOHO) et des périphériques de stockage en réseau (NAS) », ont déclaré les agences. mentionné. « En commun avec VPNFilter, le déploiement de Cyclops Blink semble également aveugle et répandu. »

le conseil gouvernemental conjoint provient du National Cyber Security Center (NCSC) du Royaume-Uni, de la Cybersecurity and Infrastructure Security Agency (CISA), de la National Security Agency (NSA) et du Federal Bureau of Investigation (FBI) aux États-Unis

Ver des sablesalias Voodoo Bear, est le nom attribué à un adversaire très avancé opérant à partir de la Russie qui est connu pour être actif depuis au moins 2008. Le groupe de piratage s’est particulièrement concentré sur le ciblage d’entités en Ukraine et serait à l’origine des attaques ukrainiennes dans le secteur de l’énergie qui ont provoqué des pannes de courant généralisées à la fin de 2015.

L’acteur de la menace, dans Octobre 2020était officiellement lié à l’unité militaire 74455 du Centre principal des technologies spéciales (GTsST) de l’état-major général russe.

VPNFilter a été documenté pour la première fois par Cisco Talos en mai 2018, le décrivant comme un « système de malware modulaire sophistiqué » qui partage des chevauchements avec le Sandworm. BlackEnergy logiciels malveillants et fonctionnalités pour prendre en charge les opérations de collecte de renseignements et de cyberattaques destructrices.

Il a été découvert que le malware botnet IoT avait compromis plus de 500 000 routeurs dans au moins 54 pays, ciblant des appareils de Linksys, MikroTik, NETGEAR et TP-Link, ASUS, D-Link, Huawei, Ubiquiti, QNAP, UPVEL et ZTE.

Le même mois, le gouvernement américain a annoncé la saisie et le retrait d’un domaine Internet clé utilisé pour les attaques, exhortant les propriétaires d’appareils SOHO et NAS susceptibles d’être infectés à redémarrer leurs appareils pour perturber temporairement le logiciel malveillant.

Depuis janvier 2021, un Analyse de Trend Micro a identifié des « infections résiduelles » qui subsistent sur des milliers de réseaux des années après l’effondrement de VPNFilter, alors même que l’acteur de Sandworm a simultanément choisi de rééquiper le logiciel malveillant en réponse aux divulgations publiques.

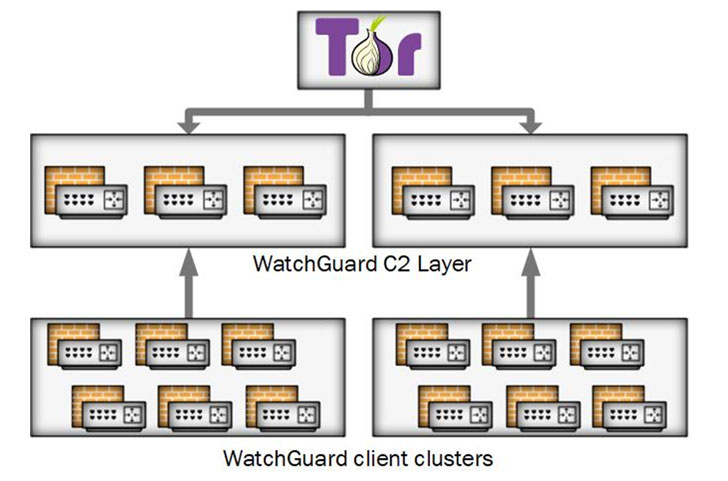

On pense que Cyclops Blink, comme le substitut est appelé, est en action depuis au moins juin 2019, principalement sur les pare-feu WatchGuard, bien que les agences aient déclaré que le logiciel malveillant pourrait être réutilisé pour frapper d’autres architectures et micrologiciels.

Plus inquiétant encore, le logiciel malveillant du botnet est déployé sous la forme d’une fausse mise à jour et est capable de survivre aux redémarrages et aux mises à niveau du micrologiciel, les communications de commande et de contrôle (C2) étant facilitées sur le réseau d’anonymat Tor.

« Le malware lui-même est sophistiqué et modulaire avec une fonctionnalité de base de base pour renvoyer les informations de l’appareil à un serveur et permettre le téléchargement et l’exécution des fichiers », ont noté les chercheurs. « Il existe également une fonctionnalité permettant d’ajouter de nouveaux modules pendant l’exécution du logiciel malveillant, ce qui permet à Sandworm d’implémenter des fonctionnalités supplémentaires si nécessaire. »

WatchGuard, dans un bulletin indépendant, l’a appelé un botnet parrainé par l’État qui exploitait une vulnérabilité de sécurité précédemment identifiée dans le micrologiciel Firebox comme vecteur d’accès initial. La lacune a finalement été corrigée en mai 2021.

« Sur la base des estimations actuelles, Cyclops Blink pourrait avoir affecté environ 1 % des appliances de pare-feu WatchGuard actives », a déclaré la société. « Seuls les appareils qui avaient été configurés pour avoir une gestion ouverte sur Internet sont vulnérables à Cyclops Blink. »

La société basée à Seattle recommande également aux clients de suivre immédiatement les étapes décrites dans le Diagnostic Cyclops Blink en 4 étapes et plan de remédiation pour diagnostiquer et éliminer la menace posée par une activité malveillante potentielle du botnet.

Les découvertes surviennent alors que la Russie a officiellement lancé une opération militaire à grande échelle pour envahir l’Ukraine, tout comme son infrastructure informatique a été paralysée par une série d’attaques d’effacement de données et de déni de service distribué (DDoS).