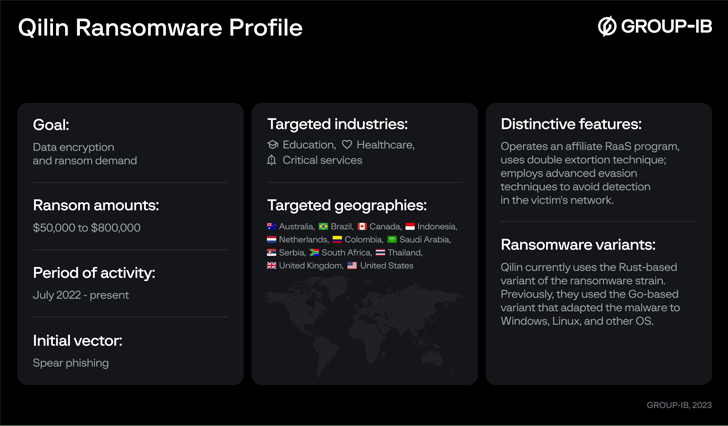

Selon les nouvelles découvertes de Group-IB, les affiliés de Ransomware associés au programme Qilin ransomware-as-a-service (RaaS) gagnent entre 80 % et 85 % de chaque paiement de rançon.

La société de cybersécurité a déclaré avoir pu infiltrer le groupe en mars 2023, découvrant des détails sur la structure de paiement des affiliés et le fonctionnement interne du programme RaaS à la suite d’une conversation privée avec un recruteur Qilin qui s’appelle Haise.

« De nombreuses attaques de rançongiciels Qilin sont personnalisées pour chaque victime afin de maximiser leur impact », a déclaré la société basée à Singapour. a dit dans un rapport exhaustif. « Pour ce faire, les acteurs de la menace peuvent tirer parti de tactiques telles que la modification des extensions de nom de fichier des fichiers cryptés et la résiliation de processus et de services spécifiques. »

Qilin, également connu sous le nom d’Agenda, a été documenté pour la première fois par Trend Micro en août 2022, commençant comme un ransomware basé sur Go avant de passer à Rust en décembre 2022.

L’adoption de Rust est également importante non seulement en raison des capacités de détection d’évasion, mais aussi du fait qu’elle permet aux acteurs de la menace de cibler les serveurs Windows, Linux et VMware ESXi.

Les attaques montées par le groupe utilisent des e-mails de phishing contenant des liens malveillants comme moyen d’obtenir un premier accès et de chiffrer des données sensibles, mais pas avant de les exfiltrer dans le cadre d’un modèle de double extorsion.

Les données de pas moins de 12 entreprises différentes ont été publiées sur le portail de fuite de données de Qilin sur le dark web entre juillet 2022 et mai 2023.

Les victimes, qui couvrent principalement les secteurs des infrastructures critiques, de l’éducation et de la santé, se trouvent en Australie, au Brésil, au Canada, en Colombie, en France, au Japon, aux Pays-Bas, en Serbie, au Royaume-Uni et aux États-Unis.

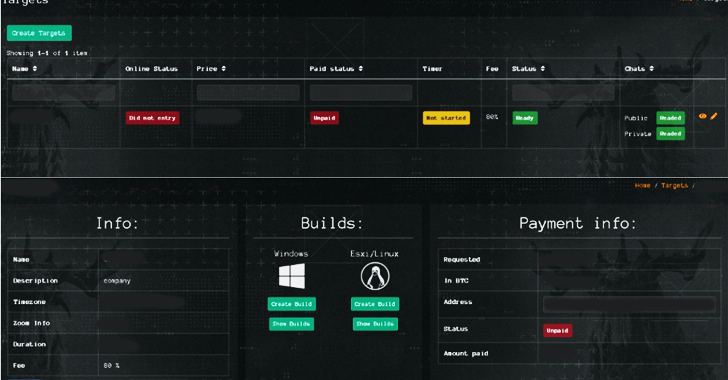

Group-IB a déclaré que les acteurs de Qilin fournissent également aux affiliés – qui sont recrutés pour identifier les cibles d’intérêt et organiser les attaques – un panel administratif pour superviser efficacement diverses parties de leurs opérations.

« Le groupe Qilin ransomware dispose d’un panel d’affiliés divisé en sections telles que Cibles, Blogs, Stuffers, Actualités, Paiements et FAQ pour gérer et coordonner son réseau d’affiliés », a déclaré le chercheur en sécurité Nikolay Kichatov.

- Cibles – Une section pour configurer les notes de rançon, les fichiers, les répertoires et les extensions à ignorer, les extensions à chiffrer, les processus à terminer et le mode de chiffrement, entre autres

- Blogues – Une section permettant aux affiliés de créer des articles de blog avec des informations sur les entreprises attaquées qui n’ont pas payé la rançon

- Farces – Une section permettant aux pirates de créer des comptes pour les autres membres de l’équipe et de gérer leurs privilèges

- Nouvelles – Une section pour publier des mises à jour liées à leurs partenariats de ransomware (actuellement vide)

- Paiements – Une section contenant les détails des transactions, les soldes des portefeuilles des affiliés et les options de retrait des produits illicites

- FAQ – Une section contenant des informations d’assistance et de documentation qui détaillent les étapes d’utilisation du ransomware

« Bien que le rançongiciel Qilin ait acquis une notoriété pour cibler les entreprises du secteur critique, il constitue une menace pour les organisations de tous les secteurs verticaux », a déclaré Kichatov.

« De plus, le programme d’affiliation de l’opérateur de rançongiciels ajoute non seulement de nouveaux membres à son réseau, mais il les arme avec des outils, des techniques et même une prestation de services améliorés. »