Près de 14 millions de systèmes basés sur Linux sont directement exposés à Internet, ce qui en fait une cible lucrative pour un éventail d’attaques du monde réel qui pourraient entraîner le déploiement de shells Web malveillants, de mineurs de pièces, de ransomwares et d’autres chevaux de Troie.

C’est selon un examen approfondi du paysage des menaces Linux publié par la société de cybersécurité américano-japonaise Trend Micro, détaillant les principales menaces et vulnérabilités affectant le système d’exploitation au premier semestre 2021, sur la base des données amassées à partir des pots de miel, des capteurs et de la télémétrie anonymisée.

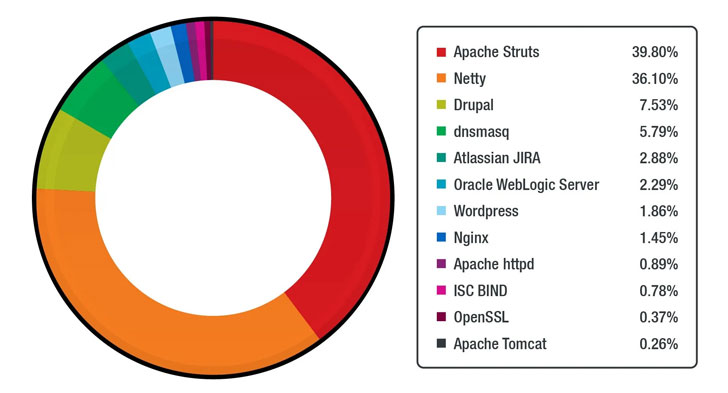

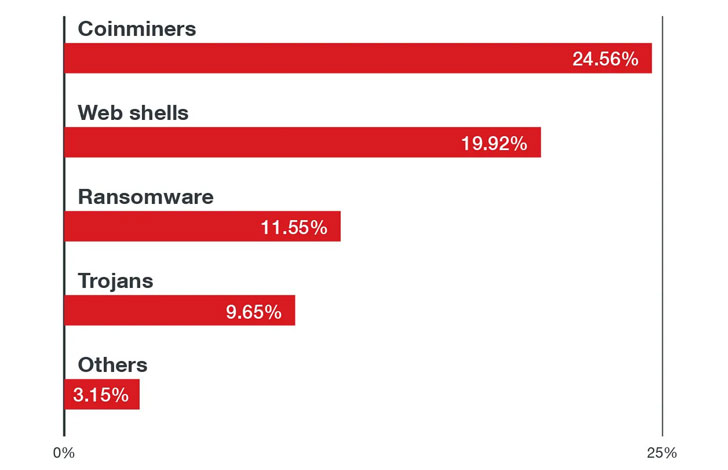

La société, qui a détecté près de 15 millions d’événements malveillants visant les environnements cloud basés sur Linux, a découvert que les mineurs de pièces et les ransomwares représentaient 54 % de tous les logiciels malveillants, les shells Web représentant 29 %.

De plus, en disséquant plus de 50 millions d’événements signalés par 100 000 hôtes Linux uniques au cours de la même période, les chercheurs ont découvert 15 failles de sécurité différentes connues pour être activement exploitées dans la nature ou pour lesquelles une preuve de concept (PoC) est disponible.

- CVE-2017-5638 (score CVSS : 10,0) – Vulnérabilité d’exécution de code à distance (RCE) Apache Struts 2

- CVE-2017-9805 (score CVSS : 8,1) – Vulnérabilité XStream RCE du plugin REST Apache Struts 2

- CVE-2018-7600 (score CVSS : 9,8) – Vulnérabilité Drupal Core RCE

- CVE-2020-14750 (score CVSS : 9,8) – Vulnérabilité Oracle WebLogic Server RCE

- CVE-2020-25213 (score CVSS : 10,0) – Vulnérabilité RCE du plugin WordPress File Manager (wp-file-manager)

- CVE-2020-17496 (score CVSS : 9,8) – Vulnérabilité RCE non authentifiée vBulletin ‘subwidgetConfig’

- CVE-2020-11651 (score CVSS : 9,8) – Vulnérabilité de faiblesse d’autorisation SaltStack Salt

- CVE-2017-12611 (score CVSS : 9,8) – Vulnérabilité RCE de l’expression Apache Struts OGNL

- CVE-2017-7657 (score CVSS : 9.8) – Vulnérabilité de débordement d’entier lors de l’analyse de la longueur des fragments d’Eclipse Jetty

- CVE-2021-29441 (score CVSS : 9,8) – Alibaba Nacos AuthFilter vulnérabilité de contournement de l’authentification

- CVE-2020-14179 (score CVSS : 5,3) – Vulnérabilité de divulgation d’informations Atlassian Jira

- CVE-2013-4547 (score CVSS : 8,0) – Vulnérabilité de contournement de restriction d’accès de traitement de chaîne d’URI conçue par Nginx

- CVE-2019-0230 (score CVSS : 9,8) – Vulnérabilité Apache Struts 2 RCE

- CVE-2018-11776 (score CVSS : 8,1) – Vulnérabilité RCE de l’expression OGNL Apache Struts

- CVE-2020-7961 (score CVSS : 9,8) – Vulnérabilité de désérialisation non fiable du portail Liferay

Plus troublant encore, les 15 images Docker les plus couramment utilisées sur le référentiel officiel Docker Hub se sont révélées héberger des centaines de vulnérabilités couvrant python, node, wordpress, golang, nginx, postgres, influxdb, httpd, mysql, debian, memcached, redis , mongo, centos et rabbitmq, soulignant la nécessité de conteneurs sécurisés contre un large éventail de menaces potentielles à chaque étape du pipeline de développement.

« Les utilisateurs et les organisations doivent toujours appliquer les meilleures pratiques de sécurité, notamment l’utilisation de l’approche de sécurité dès la conception, le déploiement de correctifs virtuels multicouches ou de protection contre les vulnérabilités, l’utilisation du principe du moindre privilège et l’adhésion au modèle de responsabilité partagée », ont conclu les chercheurs.