Les chercheurs ont démontré un nouveau type de technique d’empreinte digitale qui exploite l’unité de traitement graphique (GPU) d’une machine comme moyen de suivre les utilisateurs sur le Web de manière persistante.

Doublé Dessiné à partla méthode « identifie un appareil à partir des propriétés uniques de sa pile GPU », ont déclaré des chercheurs australiens, français et israéliens dans un nouvel article, « ajoutant » des variations de vitesse parmi les multiples unités d’exécution qui composent un GPU peuvent servir de signature d’appareil fiable et robuste, qui peut être collectée à l’aide de JavaScript non privilégié. »

Une empreinte digitale de périphérique ou une empreinte digitale de machine sont des informations collectées sur le matériel, les logiciels installés, ainsi que le navigateur Web et ses modules complémentaires associés à partir d’un périphérique informatique distant à des fins d’identification unique.

Les empreintes digitales peuvent être une épée à double tranchant. D’une part, un algorithme d’empreintes digitales peut permettre à un fournisseur de services (par exemple, une banque) de détecter et d’empêcher le vol d’identité et la fraude par carte de crédit. Mais il peut également être abusé pour compiler des enregistrements à long terme de l’activité de navigation des individus pour la publicité ciblée.

L’empreinte digitale du navigateur, dans le même ordre d’idées, repose principalement sur l’assemblage d’informations clés glanées dans le navigateur pour créer l’empreinte digitale. Les attributs couvrent toute la gamme, couvrant la version du navigateur, le système d’exploitation, le fuseau horaire, l’écran, la langue, la liste des polices et même la façon dont le navigateur affiche le texte et les graphiques.

Mais les empreintes digitales du navigateur souffrent également d’un inconvénient majeur en ce sens qu’elles peuvent évoluer avec le temps, ce qui rend plus difficile le suivi des utilisateurs pendant de longues périodes. C’est là qu’intervient DrawnApart.

Ce n’est pas seulement le premier mécanisme du genre à explorer et à militariser les différences de fabrication entre des GPU identiques, mais aussi à utiliser de manière fiable l’approche pour distinguer les machines avec des configurations matérielles et logicielles identiques, ce qui compromet efficacement la vie privée des utilisateurs.

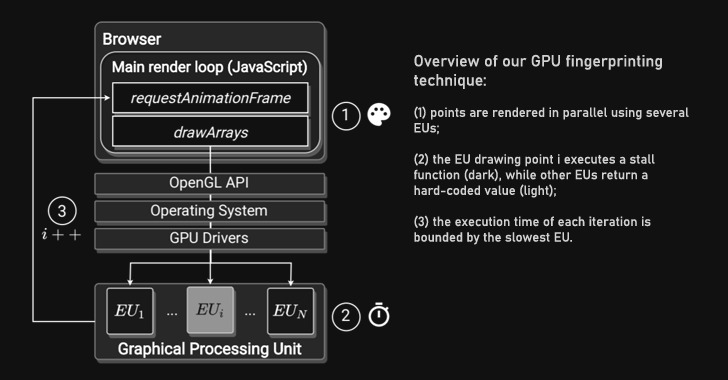

À la base, le système de suivi proposé consiste à mesurer le temps nécessaire pour rendre différentes primitives graphiques à l’aide du API WebGLchacun ciblant différents unités d’exécution qui comprennent un GPU, pour créer une trace d’empreintes digitales qui est ensuite introduite dans un réseau d’apprentissage en profondeur pour identifier de manière unique l’appareil spécifique qui l’a généré.

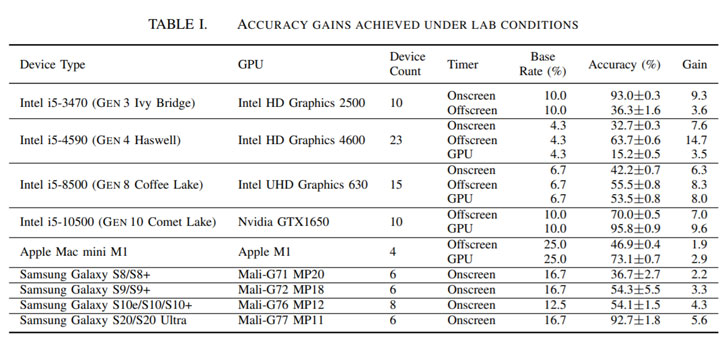

Dans une configuration d’évaluation comprenant 88 appareils, y compris des ordinateurs de bureau Windows 10, des appareils Apple Mac mini et plusieurs générations de smartphones Samsung Galaxy, les chercheurs ont découvert que, lorsqu’ils sont utilisés conjointement avec des algorithmes de liaison d’empreintes digitales de pointe tels que FP-STALKERDrawnApart a prolongé la période de suivi moyenne médiane de 17,5 jours à 28 jours.

Les contre-mesures pour bloquer la méthode d’empreinte digitale du GPU vont du blocage de script à la désactivation de WebGL, en passant par la limitation de chaque page Web à une seule unité d’exécution, ou même la désactivation du rendu accéléré par le matériel – une décision qui, selon les chercheurs, pourrait gravement affecter la convivialité et la réactivité.

En outre, le développement en cours dans le WebGPU standard – actuellement disponible dans les versions Canary de Google Chrome et MozillaFirefox – devrait réduire considérablement le temps nécessaire pour collecter l’empreinte digitale, incitant les universitaires à conclure que « les effets des API de calcul accéléré sur la confidentialité des utilisateurs doivent être pris en compte avant qu’ils ne soient activés à l’échelle mondiale ».

![La mise à jour de Windows Defender a échoué Erreur 0x80070643 [Fixed]](https://media.techtribune.net/uploads/2022/07/Windows-Defender-update-Error-0x80070643-1-180x135.jpg)