Un malware Windows jusque-là non documenté a infecté plus de 222 000 systèmes dans le monde depuis au moins juin 2018, rapportant à son développeur pas moins de 9 000 Moneros (2 millions de dollars) de profits illégaux.

Surnommé « Crackonosh« , le malware est distribué via des copies illégales et craquées de logiciels populaires, uniquement pour désactiver les programmes antivirus installés sur la machine et installer un package de mineur de pièces appelé XMRig pour exploiter furtivement les ressources de l’hôte infecté pour exploiter Monero.

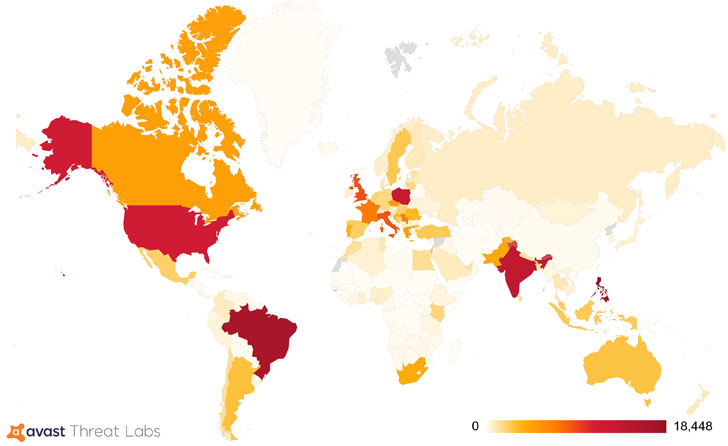

Au moins 30 versions différentes de l’exécutable du malware ont été découvertes entre le 1er janvier 2018 et le 23 novembre 2020, la société tchèque de logiciels de cybersécurité Avast mentionné jeudi, avec une majorité des victimes situées aux États-Unis, au Brésil, en Inde, en Pologne et aux Philippines.

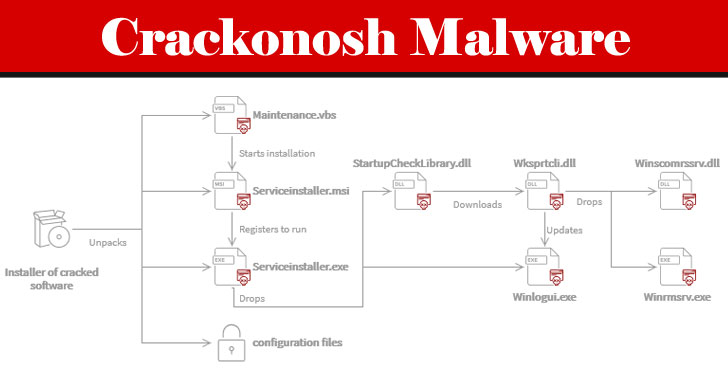

Crackonosh fonctionne en remplaçant les fichiers système Windows critiques tels que serviceinstaller.msi et maintenance.vbs pour couvrir ses traces et abuse de la mode sans échec, qui empêche le logiciel antivirus de fonctionner, pour supprimer Windows Defender (et d’autres solutions installées) et désactiver les mises à jour automatiques.

Dans le cadre de ses tactiques anti-détection et anti-légale, le malware installe également sa propre version de « MSASCuiL.exe » (c’est-à-dire Windows Defender), qui place l’icône de sécurité Windows avec une coche verte dans la barre d’état système et exécute des tests pour déterminer s’il s’exécute dans une machine virtuelle.

En décembre dernier, le chercheur en sécurité Roberto Franceschetti divulgué que les applications antivirus pourraient être désactivé en démarrant en mode sans échec et renommer leurs répertoires d’applications avant que leurs services correspondants ne soient lancés dans Windows.

Microsoft, cependant, a déclaré que le problème ne « satisfaisait pas la barre des services de sécurité », notant que l’attaque repose sur des privilèges d’administrateur/root, ajoutant qu’un « administrateur malveillant peut faire des choses bien pires ».

Le développement intervient également comme un acteur de menace chinois soupçonné derrière SaleMoe et le malware Purple Fox se sont avérés avoir compromis environ 100 000 machines Windows dans le cadre d’une campagne de cryptojacking évolutive remontant à 2017.

« Crackonosh montre les risques liés au téléchargement de logiciels piratés », a déclaré Daniel Beneš, chercheur en sécurité chez Avast. « Tant que les gens continueront à télécharger des logiciels piratés, des attaques comme celles-ci continueront et continueront d’être rentables pour les attaquants. L’essentiel à retenir est que vous ne pouvez vraiment pas obtenir quelque chose pour rien et lorsque vous essayez de voler un logiciel, il y a de fortes chances que quelqu’un essaie de vous voler. »