Le service de téléchargement de logiciels malveillants à paiement par installation (PPI) connu sous le nom de PrivateLoader est utilisé pour distribuer un logiciel malveillant de vol d’informations précédemment documenté appelé RisePro.

Flashpoint a repéré le voleur nouvellement identifié le 13 décembre 2022, après avoir découvert « plusieurs ensembles de journaux » exfiltrés à l’aide du logiciel malveillant sur un marché de la cybercriminalité illicite appelé Russian Market.

Un malware basé sur C++, RisePro partagerait des similitudes avec un autre malware voleur d’informations appelé Vidar stealer, lui-même un fork d’un voleur dont le nom de code Arkei qui a vu le jour en 2018.

« L’apparition du voleur en tant que charge utile pour un service de paiement à l’installation peut indiquer la confiance d’un pirate dans les capacités du voleur », a déclaré la société de renseignements sur les menaces. c’est noté dans un article la semaine dernière.

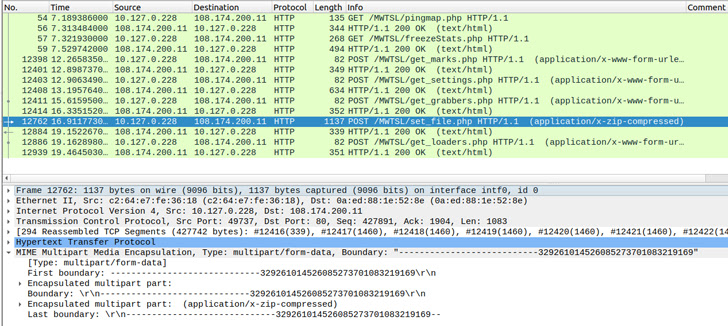

La société de cybersécurité SEKOIA, qui libéré sa propre analyse de RisePro, ont en outre identifié des chevauchements de code source partiels avec PrivateLoader. Cela englobe le mécanisme de brouillage des chaînes, la méthode HTTP et la configuration du port, ainsi que la méthode d’obscurcissement des messages HTTP.

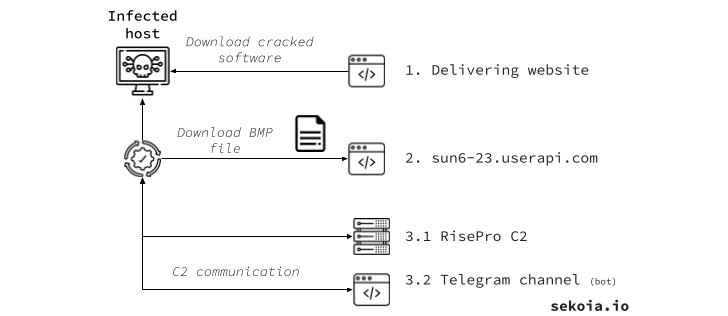

PrivateLoader, comme son nom l’indique, est un service de téléchargement qui permet à ses abonnés de fournir des charges utiles malveillantes aux hôtes cibles.

Il a été utilisé dans le passé pour fournir Vidar Stealer, RedLine Stealer, Amadey, DanaBot et NetDooka, entre autres, tout en se faisant passer pour des logiciels piratés hébergés sur des sites leurres ou des portails WordPress compromis qui apparaissent en bonne place dans les résultats de recherche.

RisePro n’est pas différent des autres voleurs en ce sens qu’il est capable de voler un large éventail de données à partir de 36 navigateurs Web, y compris des cookies, des mots de passe, des cartes de crédit, des portefeuilles cryptographiques, ainsi que de collecter des fichiers d’intérêt et de charger plus de charges utiles.

Il est proposé à la vente sur Telegram, le développeur du logiciel malveillant mettant également à disposition un canal Telegram qui permet aux acteurs criminels d’interagir avec les systèmes infectés en fournissant un identifiant de bot créé par le voleur et envoyé à un serveur distant après une violation réussie.

L’infrastructure du logiciel malveillant comprend également un panneau d’administration hébergé sur un domaine nommé my-rise[.]cc qui permet d’accéder aux journaux de données volés, mais uniquement après s’être connecté à un compte avec un ensemble d’informations d’identification valides.

Il n’est actuellement pas clair si RisePro est créé par le même ensemble d’acteurs malveillants derrière PrivateLoader, et s’il est exclusivement fourni avec le service PPI.

« PrivateLoader est toujours actif et est livré avec un ensemble de nouvelles fonctionnalités », a déclaré SEKOIA. « Les similitudes entre le voleur et PrivateLoader ne peuvent être ignorées et fournissent un aperçu supplémentaire de l’expansion des acteurs de la menace. »