Une plate-forme de phishing-as-a-service (PhaaS) connue sous le nom de Robin Banks a déplacé son infrastructure d’attaque vers DDoS-Guard, un fournisseur russe de services d’hébergement à toute épreuve.

Le changement intervient après que « Cloudflare a dissocié l’infrastructure de phishing de Robin Banks de ses services, provoquant une interruption de plusieurs jours des opérations », selon un rapport de la société de cybersécurité IronNet.

Robin Banks a été documenté pour la première fois en juillet 2022 lorsque les capacités de la plateforme à proposer des kits de phishing prêts à l’emploi aux acteurs criminels ont été révélées, permettant de voler les informations financières des clients des banques populaires et d’autres services en ligne.

Il a également été constaté qu’il invitait les utilisateurs à saisir des informations d’identification Google et Microsoft sur des pages de destination malveillantes, suggérant une tentative de la part des auteurs de logiciels malveillants de monétiser l’accès initial aux réseaux d’entreprise pour des activités de post-exploitation telles que l’espionnage et les ransomwares.

Ces derniers mois, la décision de Cloudflare de bloquer son infrastructure à la suite de la divulgation publique a incité l’acteur de Robin Banks à déplacer son frontend et son backend vers DDoS-Guard, qui a dans le passé hébergé le réseau social alt-tech Speaking et le notoire Fermes de kiwis.

« Ce fournisseur d’hébergement est également connu pour ne pas se conformer aux demandes de retrait, ce qui le rend plus attrayant aux yeux des acteurs de la menace », ont noté les chercheurs.

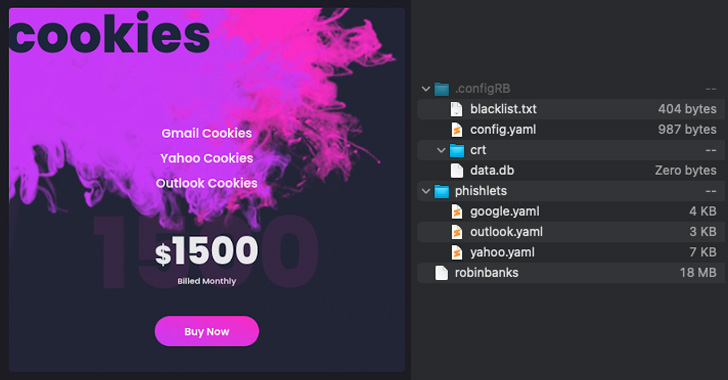

La principale des nouvelles mises à jour introduites est une fonctionnalité de vol de cookies, dans ce qui est considéré comme une tentative de servir une clientèle plus large, comme les groupes de menaces persistantes avancées (APT) qui cherchent à compromettre des environnements d’entreprise spécifiques. Il est offert pour 1 500 $ par mois.

Ceci est réalisé en réutilisant le code de Evilginx2un cadre d’attaque open source Adversary-in-the-middle (AiTM) utilisé pour voler les informations d’identification et les cookies de session de Google, Yahoo et Microsoft Outlook, même sur les comptes sur lesquels l’authentification multifacteur (MFA) est activée.

Robin Banks aurait également intégré une nouvelle mesure de sécurité qui oblige ses clients à activer l’authentification à deux facteurs (2FA) pour afficher les informations volées via le service, ou, alternativement, recevoir les données via un bot Telegram.

Une autre caractéristique notable est son utilisation de Aspectun service de détection de fraude publicitaire, pour rediriger les cibles des campagnes de phishing vers des sites Web malveillants, tout en conduisant les scanners et le trafic indésirable vers des sites Web bénins à passer sous le radar.

Les résultats ne sont que les derniers d’une série de nouveaux services PhaaS qui ont émergé dans le paysage des menaces, notamment Frappo, EvilProxy et Caffeine, rendant la cybercriminalité plus accessible aux acteurs malveillants amateurs et expérimentés.

De plus, les améliorations illustrent également le besoin croissant des acteurs de la menace de s’appuyer sur différentes méthodes telles que l’AiTM et le bombardement rapide (alias fatigue MFA) – comme récemment observé dans le cas d’Uber – pour contourner les mesures de sécurité et obtenir un accès initial.

« L’infrastructure du kit de phishing de Robin Banks s’appuie fortement sur du code open source et des outils prêts à l’emploi, servant d’exemple parfait de la réduction de la barrière à l’entrée non seulement pour mener des attaques de phishing, mais aussi pour créer un PhaaS plate-forme que d’autres peuvent utiliser », ont déclaré les chercheurs.

![Est-ce que Bitcoin [BTC] clôturer 2022 à un prix plancher ? Ces analystes estiment…](https://media.techtribune.net/uploads/2022/12/shubham-s-web3-QM91Pbw1b7c-unsplash-1-1000x600-180x135.jpg)