Un kit de développement logiciel (SDK) iOS populaire utilisé par plus de 1 200 applications – avec un total de plus d’un milliard d’utilisateurs mobiles – contiendrait du code malveillant dans le but de perpétrer une fraude par clic publicitaire mobile et de capturer des informations sensibles.

Selon un rapport publié par une société de cybersécurité Snyk, Mintegral – une plate-forme de publicité programmatique mobile appartenant à la société chinoise de technologie publicitaire mobile Mobvista – comprend un composant SDK qui lui permet de collecter des URL, des identifiants d’appareil, l’adresse IP, la version du système d’exploitation et d’autres données sensibles des utilisateurs à partir d’applications compromises vers une journalisation à distance serveur.

Le SDK iOS malveillant a été nommé «SourMint» par les chercheurs de Snyk.

« Le code malveillant peut espionner l’activité des utilisateurs en enregistrant les requêtes basées sur les URL effectuées via l’application », a déclaré Alyssa Miller de Snyk dans une analyse lundi. « Cette activité est enregistrée sur un serveur tiers et pourrait potentiellement inclure des informations personnelles identifiables (PII) et d’autres informations sensibles. »

«En outre, le SDK signale frauduleusement les clics des utilisateurs sur les publicités, volant des revenus potentiels à des réseaux publicitaires concurrents et, dans certains cas, au développeur / éditeur de l’application», a ajouté Miller.

Bien que les noms des applications compromises utilisant le SDK n’aient pas été divulgués, le code a été découvert dans la version iOS du SDK Mintegral (6.3.5.0), la première version du SDK malveillant remontant au 17 juillet 2019 (5.5 .1). La version Android du SDK, cependant, ne semble pas être affectée.

Détourner les clics sur les annonces des utilisateurs

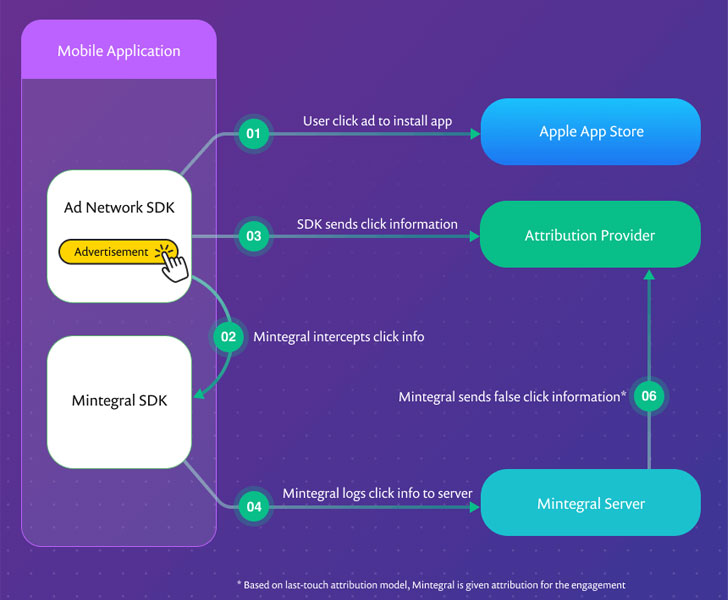

Déclarant que le SDK contient plusieurs protections anti-débogage visant à masquer le comportement réel de l’application, Snyk a découvert des preuves que le SDK Mintegral intercepte non seulement tous les clics publicitaires dans une application, mais utilise également ces informations pour attribuer frauduleusement le clic à son réseau publicitaire. même dans les cas où un réseau publicitaire concurrent a diffusé l’annonce.

Il convient de noter que les applications qui proposent des publicités intégrées aux applications incluent des SDK de plusieurs réseaux publicitaires avec l’aide des médiateurs publicitaires.

« Lorsque le fournisseur d’attribution tente de faire correspondre l’événement d’installation aux notifications de clic enregistrées, il en trouve deux qui correspondent, » le analyse trouvée. « En utilisant un modèle d’attribution de dernière minute, la notification de clic Mintegral reçoit l’attribution et la notification de clic de l’autre réseau publicitaire est rejetée. »

En d’autres termes, Mintegral a volé les revenus publicitaires d’autres réseaux publicitaires en revendiquant les publicités d’un autre réseau publicitaire, en plus de priver les développeurs de leurs revenus même lorsque la plate-forme n’est pas utilisée pour diffuser des publicités.

« Dans notre enquête, nous avons découvert qu’une fois que le SDK Mintegral est intégré dans une application, il intercepte les clics même si Mintegral n’est pas activé pour diffuser des publicités », a déclaré Miller. « Dans ce cas, les revenus publicitaires qui auraient dû revenir au développeur ou à l’éditeur via un réseau publicitaire concurrent ne seront jamais payés au développeur. »

Collecter plus de données que nécessaire pour l’attribution des clics publicitaires

Plus inquiétant encore, le SDK contient des fonctions conçues pour surveiller toutes les communications des applications concernées, la portée des données étant collectées bien plus que ce qui est requis pour l’attribution légitime de clics.

Les informations enregistrées incluent la version du système d’exploitation, l’adresse IP, l’état de charge, la version du SDK Mintegral, le type de réseau, le modèle, le nom du package, l’identifiant publicitaire (IDFA ou identifiant pour les annonceurs), etc.

«Les tentatives de Mintegral pour dissimuler la nature des données capturées, à la fois par des contrôles anti-falsification et une technique d’encodage propriétaire personnalisée, rappellent des fonctionnalités similaires rapportées par les chercheurs qui ont analysé l’application TikTok», a noté Miller.

Bien qu’il n’y ait aucun moyen de savoir pour les utilisateurs s’ils utilisent une application qui intègre le SDK Mintegral, il est impératif que les développeurs tiers examinent leurs applications et suppriment le SDK pour brancher la fuite de données.

Pour sa part, Apple introduit de nouvelles fonctionnalités de confidentialité dans sa prochaine mise à jour iOS 14 qui rend plus difficile pour les applications tierces de suivre les utilisateurs en demandant leur consentement explicite pour diffuser des publicités ciblées.