Mercredi, le Python Package Index, PyPI, a tiré la sonnette d’alarme concernant une campagne de phishing en cours qui vise à voler les informations d’identification des développeurs et à injecter des mises à jour malveillantes dans des packages légitimes.

« Il s’agit de la première attaque de phishing connue contre PyPI », déclarent les responsables du référentiel de logiciels tiers officiel. a dit dans une série de tweets.

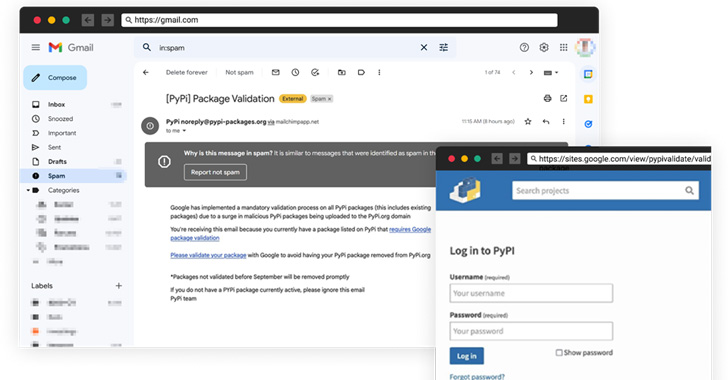

L’attaque d’ingénierie sociale consiste à envoyer des messages sur le thème de la sécurité qui créent un faux sentiment d’urgence en informant les destinataires que Google met en place un processus de validation obligatoire sur tous les packages et qu’ils doivent cliquer sur un lien pour terminer la validation avant septembre, ou risquer d’obtenir leurs modules PyPI supprimés.

Si un développeur sans méfiance tombe dans le piège, les utilisateurs sont dirigés vers une page de destination similaire qui imite la page de connexion de PyPI et est hébergée sur Google Sites, à partir de laquelle les informations d’identification saisies sont capturées et utilisées de manière abusive pour accéder sans autorisation aux comptes et compromettre les packages pour inclure des logiciels malveillants. .

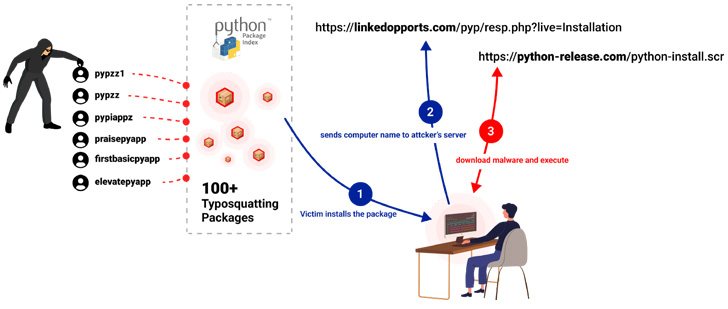

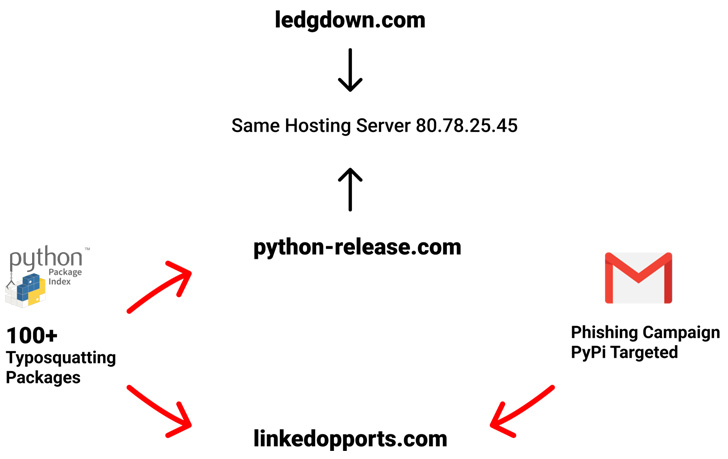

Les modifications, quant à elles, visent à télécharger un fichier depuis un serveur distant. « Cette malware est inhabituellement grand, ~ 63 Mo, (peut-être dans le but d’échapper [antivirus] détection) et possède une signature valide (signée le 23 août 2022) », Aviad Gershon, chercheur chez Checkmarx c’est noté.

« Ces versions ont été supprimées de PyPI et les comptes des responsables ont été temporairement gelés », a déclaré PyPI. Jusqu’à présent, deux des packages concernés incluent « exotel » et « spam ». De plus, plusieurs centaines de typosquats auraient été supprimés.

PyPI a également déclaré qu’il surveillait activement les rapports de nouveaux packages malveillants et s’assurait de leur suppression. Les développeurs qui pensent avoir été compromis doivent réinitialiser leurs mots de passe avec effet immédiat, réinitialiser les codes de récupération 2FA et consulter les journaux de compte PyPI pour détecter toute activité anormale.

L’attaque de phishing est un autre signe de la façon dont l’écosystème open source est de plus en plus menacé par les acteurs de la menace, qui capitalisent sur des bibliothèques et des projets qui sont tissés dans le tissu de plusieurs applications pour monter des attaques de chaîne d’approvisionnement qui peuvent avoir des effets en cascade.

Plus tôt ce mois-ci, des chercheurs de Checkmarx divulgué deux packages Python malveillants – typing-unions et aiogram-types – qui se sont fait passer pour des packages populaires typing et aiogram pour inciter les développeurs à les télécharger et à infecter leurs machines avec Cobalt Strike.

Une autre attaque à grande échelle a impliqué un acteur malveillant publiant un douzaine de paquets typosquattés sous les noms de projets populaires avec de légères permutations pour installer un malware persistant en plusieurs étapes sur des systèmes compromis.

Le développement est également arrivé plus de deux mois après que le registre a commencé à imposer une exigence obligatoire d’authentification à deux facteurs (2FA) pour les projets jugés « critiques ».