Les acteurs de la menace derrière Casier RTM ont développé une souche de ransomware capable de cibler les machines Linux, marquant la première incursion du groupe dans le système d’exploitation open source.

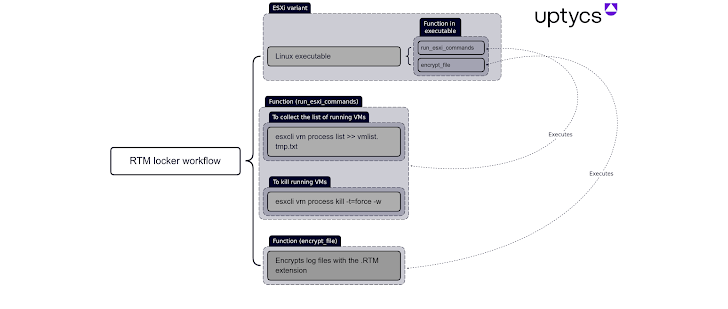

« Son ransomware de casier infecte les hôtes Linux, NAS et ESXi et semble être inspiré par le code source divulgué du ransomware Babuk », a déclaré Uptycs dans un nouveau rapport publié mercredi. « Il utilise une combinaison de ECDH sur Curve25519 (cryptage asymétrique) et Chacha20 (chiffrement symétrique) pour chiffrer les fichiers. »

RTM Locker a été documenté pour la première fois par Trellix au début du mois, décrivant l’adversaire comme un fournisseur privé de ransomware-as-a-service (RaaS). Il a ses racines dans un groupe de cybercriminalité appelé Read The Manual (RTM) qui est connu pour être actif depuis au moins 2015.

Le groupe est remarquable pour éviter délibérément des cibles de premier plan telles que les infrastructures critiques, les forces de l’ordre et les hôpitaux afin d’attirer le moins d’attention possible. Il exploite également les affiliés pour rançonner les victimes, en plus de divulguer des données volées s’ils refusent de payer.

La version Linux est spécifiquement conçue pour distinguer les hôtes ESXi en mettant fin à toutes les machines virtuelles exécutées sur un hôte compromis avant de commencer le processus de chiffrement. L’infecteur initial exact utilisé pour délivrer le ransomware est actuellement inconnu.

« Il est compilé et supprimé de manière statique, ce qui rend la rétro-ingénierie plus difficile et permet au binaire de s’exécuter sur plus de systèmes », a expliqué Uptycs. « La fonction de chiffrement utilise également des pthreads (alias Fils POSIX) pour accélérer l’exécution. »

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

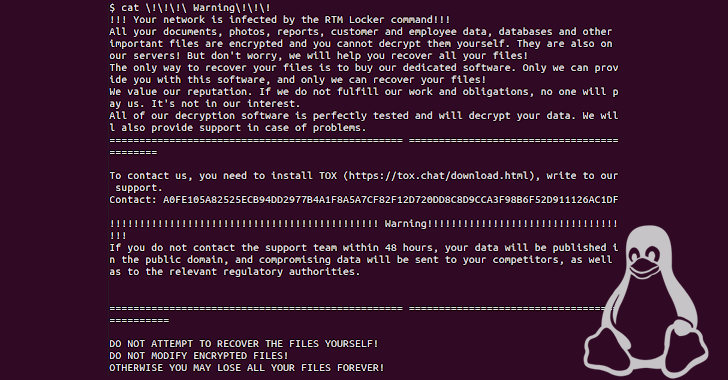

Après un cryptage réussi, les victimes sont invitées à contacter l’équipe d’assistance dans les 48 heures via Tox ou risquer de voir leurs données publiées. Le décryptage d’un fichier verrouillé avec RTM Locker nécessite la clé publique ajoutée à la fin du fichier crypté et la clé privée de l’attaquant.

Le développement intervient alors que Microsoft a révélé que les serveurs PaperCut vulnérables sont activement ciblés par les acteurs de la menace pour déployer les rançongiciels Cl0p et LockBit.