Ransomware : menaces contemporaines, comment les prévenir et comment le FBI peut aider

En avril 2021, les supermarchés néerlandais ont fait face à une pénurie alimentaire. La cause n’était pas une sécheresse ou une augmentation soudaine de la demande d’avocats. Au contraire, la raison était une attaque de ransomware. Au cours des dernières années, des entreprises, des universités, des écoles, des établissements médicaux et d’autres organisations ont été la cible d’acteurs menaçants de ransomwares, transformant les ransomwares en la crise de sécurité la plus grave d’Internet.

Le paysage des rançongiciels

Les ransomwares existent depuis plus de 30 ans, mais ils sont devenus une source de revenus lucrative pour les cyberacteurs et les gangs au cours de la dernière décennie. Depuis 2015, les gangs de rançongiciels ciblent les organisations plutôt que les individus. Par conséquent, les montants des rançons ont considérablement augmenté, atteignant des millions de dollars.

Les rançongiciels sont efficaces car ils exercent une pression sur les victimes de deux manières complémentaires. Premièrement, en menaçant les victimes de détruire leurs données. Deuxièmement, en menaçant de rendre public l’attentat. La deuxième menace a un impact indirect, mais elle est tout aussi grave (sinon plus). La publication pourrait déclencher des problèmes de réglementation et de conformité, ainsi que des effets négatifs à long terme sur la marque.

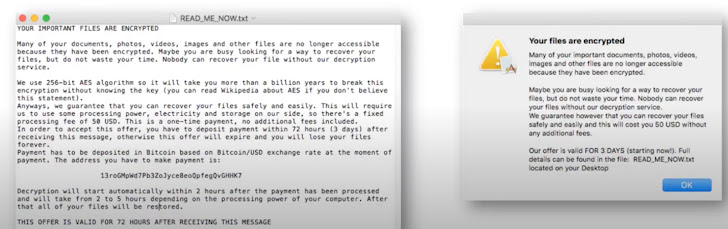

Voici quelques exemples de véritables notes de ransomware :

Le ransomware en tant que service (RaaS) est devenu le type de ransomware le plus répandu. Dans les attaques RaaS, l’infrastructure du ransomware est développée par des cybercriminels, puis concédée sous licence à d’autres attaquants pour leur utilisation. Les attaquants clients peuvent payer pour l’utilisation du logiciel ou ils peuvent partager le butin avec les créateurs. Etay maor, directeur principal de la stratégie de sécurité chez Réseaux Cato a commenté: « Il existe d’autres formes de RaaS. Après avoir reçu le paiement du ransomware, certains groupes de ransomware vendent toutes les données sur le réseau de la victime à d’autres gangs. Cela signifie que la prochaine attaque est beaucoup plus simple et peut être entièrement automatisée car elle ne nécessite pas des semaines de découverte et analyse du réseau par les attaquants. »

Certains des principaux acteurs RaaS, connus pour avoir transformé le paysage RaaS en ce qu’il est aujourd’hui, sont CryptoLocker, qui a infecté plus d’un quart de million de systèmes dans les années 2000 et a profité de plus de 3 millions de dollars en moins de quatre mois, CryptoWall, qui a fait plus de 18 millions de dollars et a suscité un avis du FBI, et enfin Petya, NotPetya et WannaCry qui ont utilisé divers types d’exploits, y compris les ransomwares.

Comment le FBI aide à combattre les ransomwares

Une organisation attaquée est vouée à éprouver de la frustration et de la confusion. L’un des premiers plans d’action recommandés consiste à contacter une équipe d’intervention en cas d’incident. L’équipe IR peut aider à l’enquête, à la récupération et aux négociations. Ensuite, le FBI peut aussi aider.

Une partie de la mission du FBI est de sensibiliser aux rançongiciels. Grâce à un vaste réseau local et mondial, ils ont accès à des informations précieuses. Ces informations peuvent aider les victimes dans les négociations et dans l’opérationnalisation. Par exemple, le FBI pourrait être en mesure de fournir des informations de profileur sur un acteur menaçant en fonction de son portefeuille Bitcoin.

Pour aider les victimes de ransomwares et prévenir les ransomwares, le FBI a mis en place 56 Cyber Task Forces dans ses bureaux extérieurs. Ces groupes de travail travaillent en étroite collaboration avec l’IRS, le ministère de l’Éducation, le Bureau de l’inspecteur général, le Service fédéral de protection et la police d’État. Ils sont également en contact étroit avec les services secrets et ont accès aux laboratoires médico-légaux régionaux. Pour les cybercrimes liés à la sécurité nationale, le FBI a une escouade désignée.

Parallèlement à la Cyber Task Force, le FBI exploite un CyWatch 24 heures sur 24, 7 jours sur 7, qui est un centre de surveillance pour la coordination des bureaux extérieurs, du secteur privé et d’autres agences fédérales et de renseignement. Il existe également un Internet Crime Complaint Center, ic3.gov, pour enregistrer les plaintes et identifier les tendances.

Empêcher les attaques de ransomwares à temps

De nombreuses attaques de rançongiciels n’ont pas besoin d’atteindre le point où le FBI est nécessaire. Au contraire, ils peuvent être évités à l’avance. Le ransomware n’est pas une attaque ponctuelle. Au lieu de cela, une série de tactiques et de techniques contribuent toutes à son exécution. En identifiant à l’avance les vulnérabilités du réseau et de la sécurité qui permettent l’attaque, les organisations peuvent bloquer ou limiter la capacité des acteurs de la menace à exécuter des ransomwares. Etay Maor a ajouté « Nous devons repenser le concept selon lequel » les attaquants doivent avoir raison une seule fois, les défenseurs doivent avoir raison tout le temps « . Une cyberattaque est une combinaison de plusieurs tactiques et techniques. En tant que telle, elle ne peut que être contré par une approche holistique, avec de multiples systèmes de sécurité convergés qui partagent tous le contexte en temps réel. Architecture SASEet aucun autre, offre les défenseurs ».

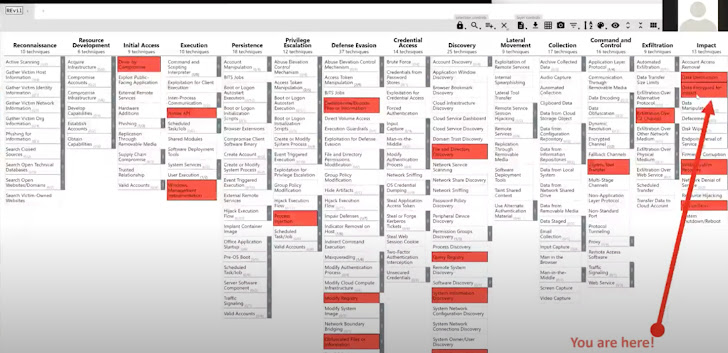

Par exemple, voici toutes les étapes d’une attaque REvil contre un fabricant bien connu, cartographiées dans le framework MITRE ATT&CK. Comme vous pouvez le constater, de nombreuses phases se sont déroulées avant la rançon proprement dite et ont été essentielles à sa « réussite ». En atténuant ces risques, l’attaque aurait pu être évitée.

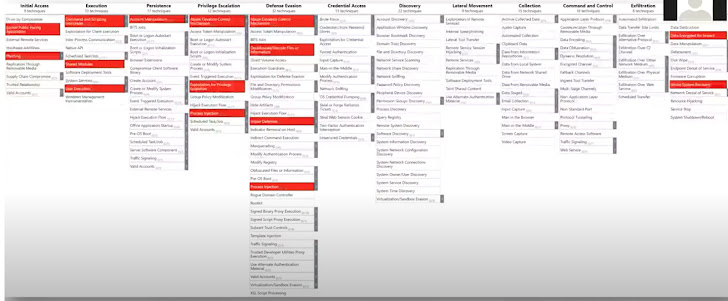

Voici une cartographie similaire d’une attaque Sodinokobi :

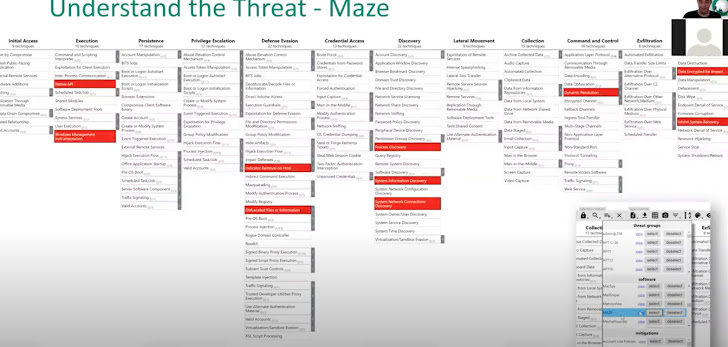

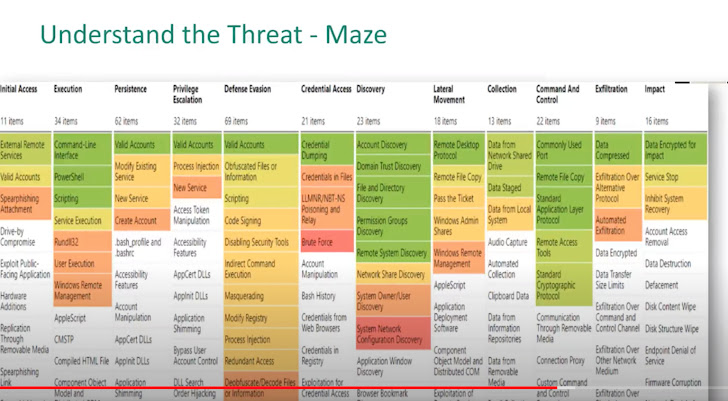

Mappage d’attaque de labyrinthe vers le framework MITRE :

Une autre façon de cartographier les attaques de ransomware consiste à utiliser des cartes thermiques, qui montrent à quelle fréquence différentes tactiques et techniques sont utilisées. Voici une carte thermique des attaques de labyrinthe :

Une façon d’utiliser ces mappages est pour l’analyse de réseau et les tests de systèmes. En testant la résilience d’un système à ces tactiques et techniques et en mettant en œuvre des contrôles qui peuvent atténuer les risques, les organisations réduisent le risque d’une attaque de ransomware par un certain acteur sur leurs ressources critiques.

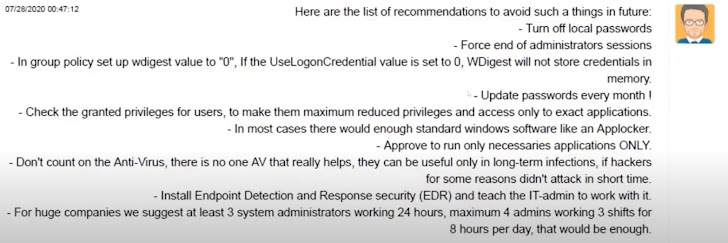

Comment éviter les attaques – De la bouche du cheval

Mais ne nous croyez pas sur parole. Certains attaquants de ransomwares sont assez « gentils » pour fournir aux organisations les meilleures pratiques pour se protéger contre les futures attaques de ransomwares. Les recommandations incluent :

- Désactiver les mots de passe locaux

- Utilisation de mots de passe sécurisés

- Forcer la fin des sessions d’administration

- Configuration des stratégies de groupe

- Vérification de l’accès des utilisateurs privilégiés

- S’assurer que seules les applications nécessaires sont en cours d’exécution

- Limiter la dépendance à l’antivirus

- Installation des EDR

- Administrateurs système 24h/24

- Sécuriser les ports vulnérables

- Surveillance des pare-feu mal configurés

- Et plus

Etay Maor de Cato Networks souligne « Rien dans ce que plusieurs groupes Ransomware disent que les organisations doivent faire n’est nouveau. Ces meilleures pratiques sont discutées depuis des années. La raison pour laquelle elles fonctionnent toujours est que nous essayons de les appliquer en utilisant des solutions ponctuelles disjointes. Cela n’a pas « ne fonctionne pas et ne fonctionnera pas. Une architecture SASE, native du cloud, où toutes les solutions de sécurité partagent le contexte et ont la capacité de voir chaque flux de réseaux et d’obtenir une vue globale du cycle de vie de l’attaque peut uniformiser les règles du jeu contre les cyberattaques ».

Prévention des ransomwares : une activité continue

Tout comme se brosser les dents ou faire de l’exercice, l’hygiène de sécurité est une pratique continue et méthodique. Les attaquants de ransomware sont connus pour revisiter la scène du crime et exiger une deuxième rançon, si les problèmes n’ont pas été résolus. En utilisant des contrôles de sécurité capables d’atténuer efficacement les menaces de sécurité et en mettant en place un plan de réponse aux incidents approprié, les risques peuvent être minimisés, ainsi que le jour de paie des attaquants. Le FBI est là pour aider et fournir des informations qui peuvent aider, espérons que cette assistance ne sera pas nécessaire.

Pour en savoir plus sur les attaques de rançongiciels et comment les prévenir, La série Cyber Security Masterclass de Cato Networks est disponible pour votre visionnement.