Amazon a corrigé un certain nombre de failles dans sa plate-forme de lecture électronique Kindle qui auraient pu permettre à un attaquant de prendre le contrôle des appareils des victimes en leur envoyant simplement un livre électronique malveillant.

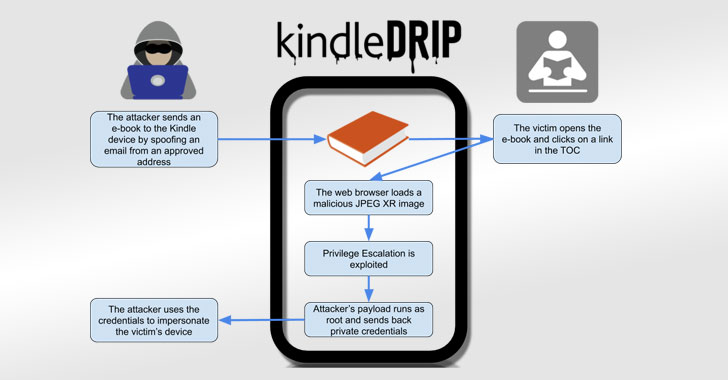

Surnommé « KindleDrip, « la chaîne d’exploit tire parti d’une fonctionnalité appelée »Envoyer sur Kindle« pour envoyer un document contenant des logiciels malveillants à un appareil Kindle qui, une fois ouvert, pourrait être utilisé pour exécuter à distance du code arbitraire sur l’appareil et effectuer des achats non autorisés.

« Le code s’exécute en tant que root, et l’attaquant n’a besoin que de connaître l’adresse e-mail attribuée à l’appareil de la victime, » m’a dit Yogev Bar-On, chercheur en sécurité pour Readlmode Labs, dans un article technique jeudi.

La première vulnérabilité permet à un mauvais acteur d’envoyer un livre électronique à un Kindle, la deuxième faille permet l’exécution de code à distance pendant que le livre électronique est analysé, et un troisième problème permet d’élever les privilèges et d’exécuter le code en tant que « root « utilisateur.

Lorsqu’elles sont liées, ces faiblesses pourraient être utilisées de manière abusive pour faire glisser les informations d’identification de l’appareil et effectuer des achats sur des livres électroniques vendus par les attaquants eux-mêmes sur la boutique Kindle en utilisant la carte de crédit de la cible.

Amazone fixé les failles le 10 décembre 2020 pour tous les modèles Kindle sortis après 2014 à la suite de la divulgation responsable de Bar-On le 17 octobre. Il a également reçu 18 000 $ dans le cadre du programme de recherche sur la vulnérabilité d’Amazon.

Envoi d’un livre électronique malveillant à partir d’une adresse falsifiée

Un aspect important de la fonction Envoyer vers Kindle est qu’elle ne fonctionne que lorsqu’un document est envoyé en tant que pièce jointe à une adresse e-mail « kindle.com » ([name]@ kindle.com) des comptes de messagerie qui ont été précédemment ajoutés à un « Liste de courrier électronique des documents personnels approuvés. «

Ou c’est comme ça que ça devrait idéalement. Ce que Bar-On a découvert à la place, c’est qu’Amazon n’a pas seulement vérifié l’authenticité de l’expéditeur de l’e-mail, un livre électronique envoyé par un fournisseur approuvé, maisusurpé L’adresse apparaissait automatiquement dans la bibliothèque sans indiquer qu’elle avait été reçue d’un e-mail.

Mais pour réussir cela, il faut connaître l’adresse e-mail Kindle de destination, un « [name]@ kindle.com « adresse attribuée à chaque appareil ou application Kindle lors de l’inscription. Bien que, dans certains cas, le nom soit suffixé par une chaîne aléatoire, Bar-On soutient que l’entropie de la plupart des adresses est suffisamment faible pour être triviale deviné en utilisant une approche de force brute.

Cependant, une fois que l’e-book est envoyé à un appareil victime, l’attaque passe à l’étape suivante. Il exploite une faille de dépassement de tampon dans la bibliothèque de formats d’image JPEG XR ainsi qu’un bogue d’escalade de privilèges dans l’un des processus racine (« stackdumpd ») pour injecter des commandes arbitraires et exécuter le code en tant que root.

Ainsi, lorsqu’un utilisateur sans méfiance ouvre le livre électronique et appuie sur l’un des liens de la table des matières, le Kindle ouvrirait une page HTML dans le navigateur contenant une image JPEG XR spécialement conçue et analysait le fichier image pour exécuter le code d’attaque – permettant ainsi à l’adversaire de voler les informations d’identification de l’utilisateur, de prendre le contrôle de l’appareil et d’accéder virtuellement aux informations personnelles associées à la victime.

Amazon a maintenant corrigé les failles de sécurité en envoyant aux utilisateurs un lien de vérification vers une adresse pré-approuvée dans les scénarios où un document est envoyé à partir d’une adresse e-mail non reconnue.

Les mises à jour logicielles des appareils Kindle sont téléchargées et installées par défaut lorsqu’elles sont connectées sans fil. Les utilisateurs peuvent se diriger vers Paramètres → Menu → Informations sur l’appareil pour vérifier si leur micrologiciel est à jour, et sinon, télécharger et installer manuellement la mise à jour 5.13.4 pour atténuer les failles.