Un paquet escroc maintenant supprimé poussé vers le référentiel de logiciels tiers officiel pour Python a été trouvé pour déployer des cryptomineurs sur les systèmes Linux.

Le module, nommé « secretslib » et téléchargé 93 fois avant sa suppression, a été publié dans le Python Package Index (PyPI) le 6 août 2022 et est décrit comme « la correspondance et la vérification des secrets simplifiées ».

« En y regardant de plus près, cependant, le package exécute secrètement des cryptomineurs sur votre machine Linux en mémoire (directement à partir de votre RAM), une technique largement utilisée par les logiciels malveillants et les crypteurs sans fichier », a déclaré Ax Sharma, chercheur à Sonatype. divulgué dans un rapport la semaine dernière.

Il y parvient en exécutant un fichier exécutable Linux récupéré à partir d’une post-installation de serveur distant, dont la tâche principale est de déposer un ELFE dossier (« memfd« ) directement dans la mémoire qui fonctionne comme un crypto-mineur Monero, après quoi il est supprimé par le package « secretslib ».

« L’activité malveillante laisse peu ou pas d’empreinte et est assez » invisible « au sens médico-légal », a souligné Sharma.

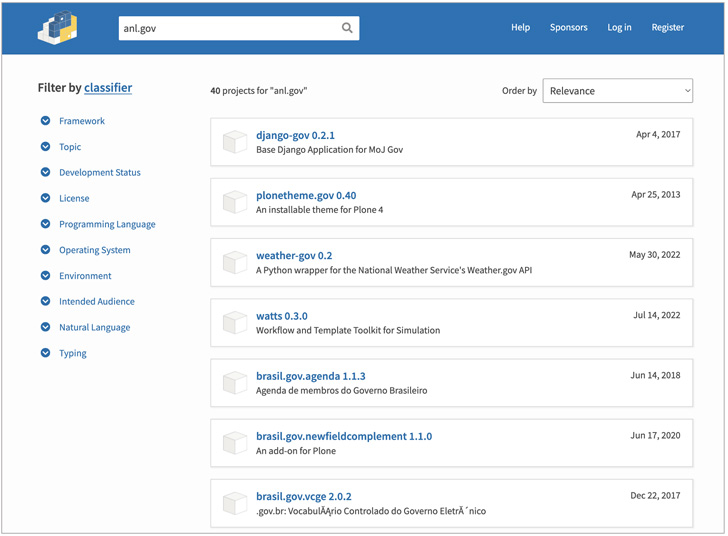

En plus de cela, l’acteur de la menace derrière le paquet a abusé de l’identité et des coordonnées d’un ingénieur logiciel légitime travaillant pour Argonne National Laboratory, un laboratoire financé par le Département américain de l’énergie pour donner de la crédibilité au malware.

L’idée, en un mot, est d’inciter les utilisateurs à télécharger des bibliothèques empoisonnées en les attribuant à des mainteneurs de confiance et populaires à leur insu ou sans leur consentement – une menace de la chaîne d’approvisionnement appelée plantation de paquets.

Le développement intervient alors que PyPi a pris des mesures pour purger 10 packages malveillants qui ont été orchestrés pour récolter des points de données critiques tels que des mots de passe et des jetons d’API.