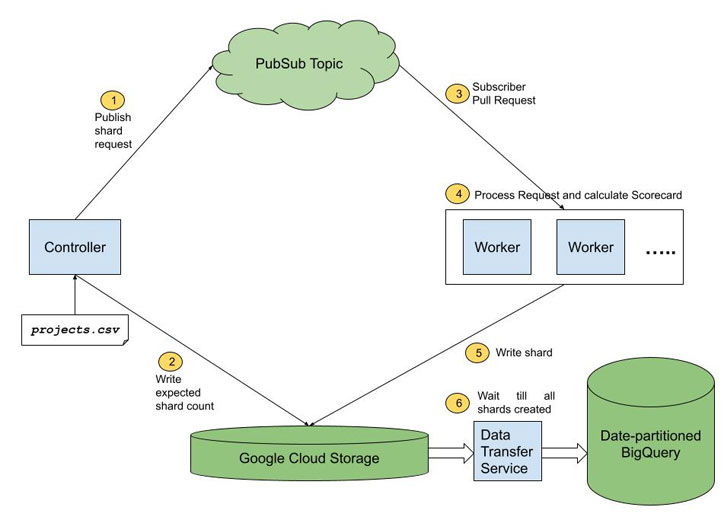

Google a lancé un version mise à jour de Scorecards, son outil de sécurité automatisé qui produit un « score de risque » pour les initiatives open source, avec des contrôles et des capacités améliorés pour rendre les données générées par l’utilitaire accessibles à des fins d’analyse.

« Avec tant de logiciels reposant aujourd’hui sur des projets open source, les consommateurs ont besoin d’un moyen simple de déterminer si leurs dépendances sont sûres », l’équipe de sécurité Open Source de Google. mentionné Jeudi. « Les tableaux de bord aident à réduire le labeur et l’effort manuel requis pour évaluer en permanence les changements d’emballage lors du maintien de la chaîne d’approvisionnement d’un projet. »

Tableaux de bord vise à automatiser l’analyse de la posture de sécurité des projets open source et à utiliser les métriques de santé de la sécurité pour améliorer de manière proactive la posture de sécurité d’autres projets critiques. À ce jour, l’outil a été étendu pour évaluer les critères de sécurité de plus de 50 000 projets open source.

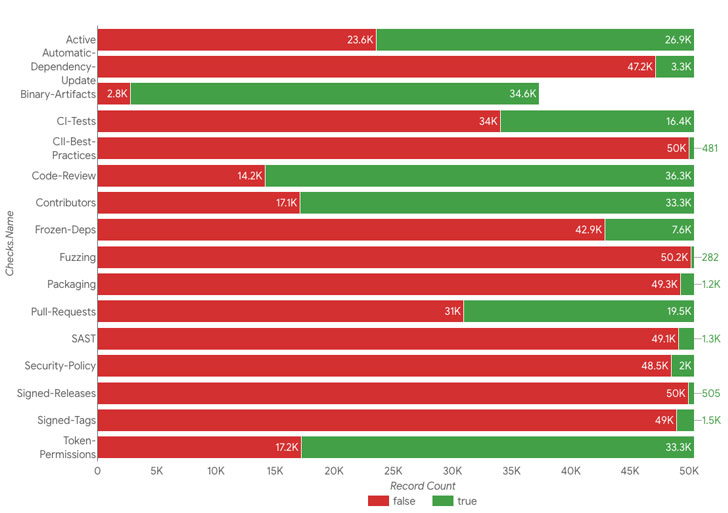

Certains des nouveaux ajouts incluent des vérifications des contributions d’auteurs malveillants ou de comptes compromis qui peuvent introduire des portes dérobées potentielles dans le code, l’utilisation de fuzzing (par exemple, OSS-Fuzz) et des outils d’analyse de code statique (par exemple, CodeQL), des signes de CI/CD compromis et mauvaises dépendances.

« L’épinglage des dépendances est utile partout où nous avons des dépendances : pas seulement lors de la compilation, mais aussi dans les fichiers Docker, les workflows CI/CD, etc. », a déclaré l’équipe. « Scorecards vérifie ces anti-modèles avec le Frozen-Deps Chèque. Cette vérification est utile pour atténuer les attaques de dépendance malveillantes telles que la récente attaque CodeCov. »

Google a également noté qu’un grand nombre de projets analysés ne sont pas en permanence floutés, et qu’ils ne définissent pas non plus de politique de sécurité pour signaler les vulnérabilités ni n’épinglent les dépendances, tout en soulignant la nécessité d’améliorer la sécurité de ces projets critiques et de sensibiliser les risques de sécurité généralisés.

La sortie de Scorecards v2 intervient quelques semaines après que la société a présenté en avant-première un cadre de bout en bout appelé « niveaux de chaîne d’approvisionnement pour les artefacts logiciels » (ou SLSA) pour garantir l’intégrité des artefacts logiciels et empêcher les modifications non autorisées au cours du développement et du déploiement pipeline.