Des entités situées en Asie de l’Est et du Sud-Est ainsi qu’en Ukraine sont ciblées au moins depuis 2020 par un sous-groupe auparavant non documenté d’APT41, une menace persistante avancée (APT) chinoise prolifique.

La société de cybersécurité Trend Micro, qui baptisé l’équipe d’espionnage Terre Longzhia déclaré que la longue campagne de l’acteur peut être divisée en deux en fonction de l’ensemble d’outils déployés pour attaquer ses victimes.

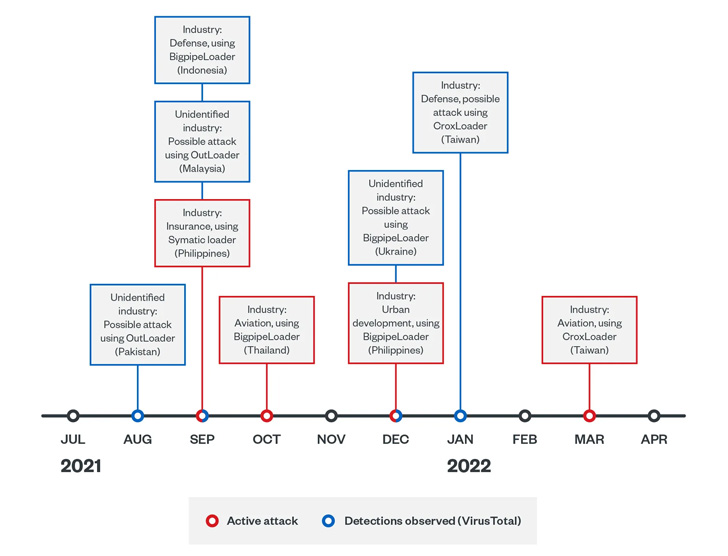

La première vague de mai 2020 à février 2021 aurait ciblé les industries gouvernementales, des infrastructures et de la santé à Taïwan et le secteur bancaire en Chine, tandis que la série d’intrusions successives d’août 2021 à juin 2022 a infiltré des victimes très médiatisées en Ukraine et plusieurs pays d’Asie.

Cela comprenait les industries de la défense, de l’aviation, des assurances et du développement urbain à Taïwan, en Chine, en Thaïlande, en Malaisie, en Indonésie, au Pakistan et en Ukraine.

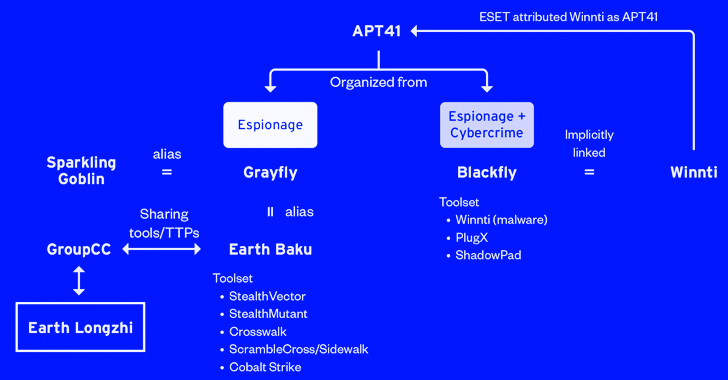

Les modèles de victimologie et les secteurs ciblés se chevauchent avec les attaques montées par un groupe sœur distinct d’APT41 (alias Winnti) connu sous le nom de Earth Baku, a ajouté la société japonaise de cybersécurité.

Certaines des cyberactivités malveillantes de Earth Baku ont été liées à des groupes appelés par d’autres sociétés de cybersécurité ESET et Symantec sous les noms de SparklingGoblin et Grayfly, respectivement.

« Les tactiques, techniques et procédures (TTP) de SparklingGoblin se chevauchent partiellement avec les TTP APT41 », a précédemment déclaré Mathieu Tartare, chercheur à ESET, à The Hacker News. « La définition de Grayfly donnée par Symantec semble (au moins partiellement) se chevaucher avec SparklingGoblin. »

Maintenant, Earth Longzhi ajoute une autre pièce au puzzle d’attaque APT41, avec l’acteur partageant également des liens vers un troisième sous-groupe surnommé GroupeCC (alias APT17, Aurora Panda ou Bronze Keystone).

Les attaques orchestrées par le groupe de pirates utilisent les e-mails de harponnage comme vecteur d’entrée initial. Ces messages sont connus pour intégrer des archives protégées par mot de passe ou des liens vers des fichiers hébergés sur Google Drive qui, une fois ouverts, lancent un chargeur Cobalt Strike appelé CroxLoader.

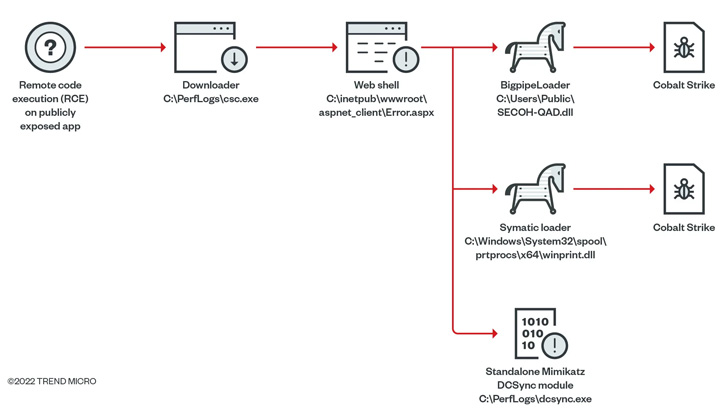

Dans certains cas, le groupe a été observé en train de militariser des failles d’exécution de code à distance dans des applications exposées publiquement pour fournir un shell Web capable de supprimer un chargeur de niveau supérieur appelé Symatic, conçu pour déployer Cobalt Strike.

Un « outil tout-en-un » est également utilisé dans le cadre de ses activités de post-exploitation, qui combine plusieurs fonctions accessibles au public et personnalisées dans un seul package et qui serait disponible depuis septembre 2014.

La deuxième série d’attaques lancées par Earth Longzhi suit un schéma similaire, la principale différence étant l’utilisation de différents chargeurs Cobalt Strike nommés CroxLoader, BigpipeLoader et OutLoader pour supprimer le cadre de l’équipe rouge sur les hôtes infectés.

Les attaques récentes se distinguent en outre par l’utilisation d’outils sur mesure qui peuvent désactiver les logiciels de sécurité, vider les informations d’identification à l’aide d’une version modifiée de Mimikatz et tirer parti des failles du composant Windows Print Spooler (c’est-à-dire PrintNightmare) pour élever les privilèges.

De plus, la neutralisation des solutions de sécurité installées est effectuée par une méthode appelée apportez votre propre pilote vulnérable (BYOVD), qui implique l’exploitation d’une faille connue dans le pilote RTCore64.sys (CVE-2019-16098).

Ceci est effectué à l’aide de ProcBurner, un outil permettant de tuer des processus en cours d’exécution spécifiques, tandis qu’un autre logiciel malveillant personnalisé appelé AVBurner est utilisé pour désinscrire le système de détection et de réponse des points de terminaison (EDR) en supprimant les rappels de création de processus – un mécanisme qui était détaillé par un chercheur en sécurité qui s’appelle brsn en août 2020.

Il convient de noter que la version obsolète du pilote RTCore64.sys, qui a toujours une signature numérique valide, a été utilisée par plusieurs acteurs de la menace comme BlackByte et OldGremlin au cours des derniers mois.

« [Earth Longzhi’s] les secteurs cibles sont dans les industries pertinentes pour la sécurité nationale et les économies des pays d’Asie-Pacifique », ont déclaré les chercheurs. « Les activités de ces campagnes montrent que le groupe est bien informé sur les opérations de l’équipe rouge.

« Le groupe utilise des techniques d’ingénierie sociale pour diffuser ses logiciels malveillants et déployer des outils de piratage personnalisés pour contourner la protection des produits de sécurité et voler les données sensibles des machines compromises. »