Une semaine après que le gouvernement américain a publié un avis concernant une « mission mondiale de collecte de renseignements » menée par la Corée du Nord pirates informatiques parrainés par l’État, de nouvelles découvertes ont émergé sur les capacités des logiciels espions du groupe de menaces.

L’APT – surnommé « Kimsuky« (alias Black Banshee ou Thallium) et censé être actif dès 2012 – a maintenant été associé à pas moins de trois logiciels malveillants jusqu’ici non documentés, y compris un voleur d’informations, un outil équipé de fonctionnalités anti-malware et un nouveau serveur infrastructure avec des chevauchements importants avec son ancien cadre d’espionnage.

« Le groupe a une histoire riche et notoire de cyberopérations offensives dans le monde entier, y compris des opérations visant des groupes de réflexion sud-coréens, mais au cours des dernières années, il a étendu son ciblage à des pays comme les États-Unis, la Russie et divers pays d’Europe, « Les chercheurs de Cybereason ont déclaré dans un une analyse hier.

La semaine dernière, le FBI et les départements de la Défense et de la Sécurité intérieure publié conjointement une note détaillant les tactiques, techniques et procédures de Kimsuky (TTP).

En tirant parti des astuces de spear-phishing et d’ingénierie sociale pour obtenir l’accès initial aux réseaux de victimes, l’APT est connu pour cibler spécifiquement les individus identifiés comme experts dans divers domaines, les groupes de réflexion, l’industrie de la crypto-monnaie et les entités gouvernementales sud-coréennes, en plus de poser en tant que journalistes de Corée du Sud pour envoyer des e-mails intégrés avec BabyShark malware.

Ces derniers mois, Kimsuky a été attribué à un certain nombre de campagnes utilisant leurres de messagerie sur le thème des coronavirus contenant des documents Word militarisés comme vecteur d’infection pour prendre pied sur les machines victimes et lancer des attaques de logiciels malveillants.

« Kimsuky concentre ses activités de collecte de renseignements sur les questions de politique étrangère et de sécurité nationale liées à la péninsule coréenne, la politique nucléaire et les sanctions », a déclaré la Cybersecurity and Infrastructure Security Agency (CISA).

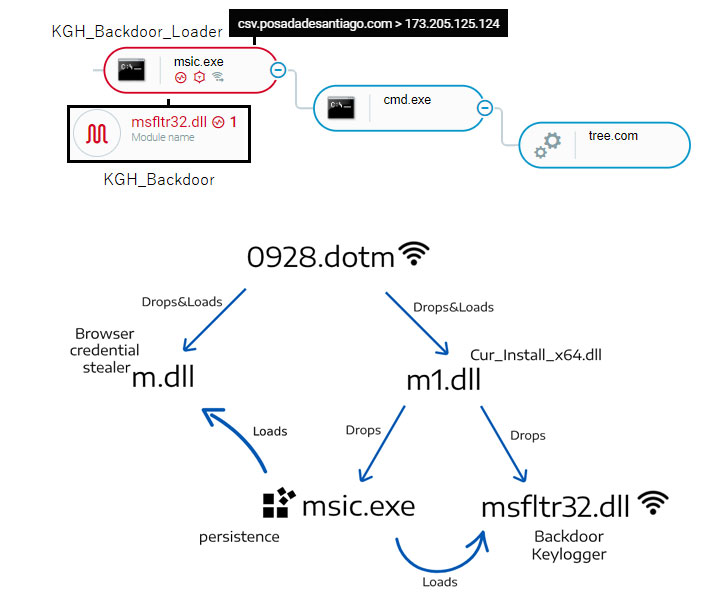

Désormais, selon Cybereason, l’acteur de la menace a acquis de nouvelles capacités via une suite de logiciels espions modulaire appelée «KGH_SPY», lui permettant d’effectuer une reconnaissance des réseaux cibles, de capturer des frappes au clavier et de voler des informations sensibles.

En outre, la porte dérobée KGH_SPY peut télécharger des charges utiles secondaires à partir d’un serveur de commande et de contrôle (C2), exécuter des commandes arbitraires via cmd.exe ou PowerShell, et même collecter des informations d’identification à partir de navigateurs Web, de Windows Credential Manager, de WINSCP et de clients de messagerie.

A noter également la découverte d’un nouveau malware appelé «CSPY Downloader», conçu pour contrecarrer l’analyse et télécharger des charges utiles supplémentaires.

Enfin, les chercheurs de Cybereason ont mis au jour une nouvelle infrastructure de jeu d’outils enregistrée entre 2019-2020 qui chevauche le malware BabyShark du groupe utilisé précédemment pour cibler Groupes de réflexion basés aux États-Unis.

« Les acteurs de la menace ont investi des efforts afin de rester sous le radar, en utilisant diverses techniques anti-médico-légales et anti-analyse, notamment l’antidatage de la création / compilation des échantillons de logiciels malveillants à 2016, l’obscurcissement du code, l’anti-VM et l’anti-débogage techniques », ont déclaré les chercheurs.

«Bien que l’identité des victimes de cette campagne reste floue, il existe des indices qui peuvent suggérer que l’infrastructure a ciblé des organisations s’occupant de violations des droits humains.