Un acteur de menace inconnu a été observé utilisant un pilote de noyau Windows malveillant dans des attaques ciblant probablement le Moyen-Orient depuis au moins mai 2020.

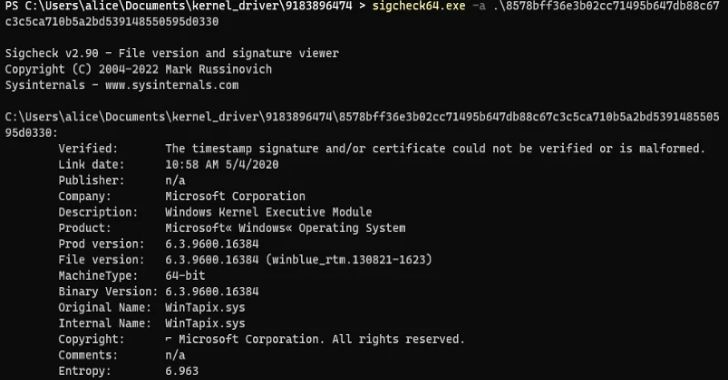

Fortinet Fortiguard Labs, qui a surnommé l’artefact WINTAPIX (WinTapix.sys), a attribué le logiciel malveillant avec une faible confiance à un acteur menaçant iranien.

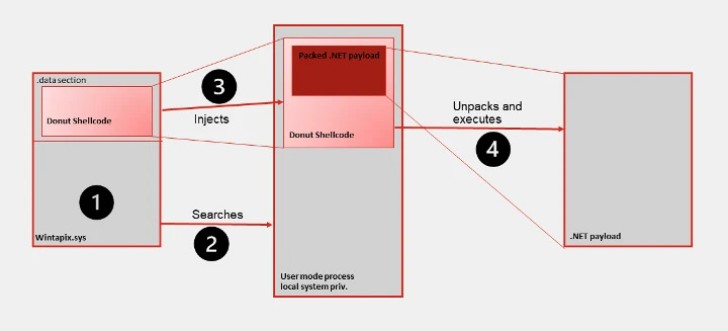

« WinTapix.sys est essentiellement un chargeur », les chercheurs en sécurité Geri Revay et Hossein Jazi a dit dans un rapport publié lundi. « Ainsi, son objectif principal est de produire et d’exécuter la prochaine étape de l’attaque. Cela se fait à l’aide d’un shellcode. »

Les échantillons et les données de télémétrie analysés par Fortinet montrent que la campagne se concentre principalement sur l’Arabie saoudite, la Jordanie, le Qatar et les Émirats arabes unis. L’activité n’a pas été liée à un acteur ou à un groupe menaçant connu.

En utilisant un malveillant mode noyau pilote, l’idée est de renverser ou de désactiver les mécanismes de sécurité et d’obtenir un accès enraciné à l’hôte ciblé.

Ces pilotes fonctionnent dans le mémoire du noyau et peut, par conséquent, effectuer n’importe quelle opération, y compris altérant les mécanismes de sécurité critiques et exécuter du code arbitraire avec les privilèges les plus élevés.

En d’autres termes, il offre une façon furtive pour s’infiltrer plus profondément dans le système ciblé, maintenir la persistance et exécuter charges utiles supplémentaires ou des commandes dans le cadre de l’attaque en plusieurs étapes de l’auteur de la menace.

.jpg)

Une mesure de sécurité clé pour atténuer les pilotes malveillants est l’application de la signature du pilote, qui garantit que seuls les pilotes signés par Microsoft peuvent être chargés sur le système. Le géant de la technologie maintient également règles de blocage du pilote pour se protéger contre les conducteurs vulnérables connus.

WinTapix.sys, d’autre part, est livré avec une signature invalide, indiquant que l’auteur de la menace devra d’abord charger un pilote légitime mais vulnérable afin de lancer WINTAPIX.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Mais une fois chargé dans le noyau, WinTapix.sys est configuré pour injecter un shellcode intégré dans un processus en mode utilisateur approprié qui, à son tour, exécute une charge utile .NET chiffrée.

WINTAPIX, en plus d’intégrer le shellcode créé à l’aide de l’open source Projet de beignetétablit la persistance au moyen de modifications du registre Windows qui lui permettent d’être chargé même lorsque la machine est démarrée dans Mode sans échec.

Pour sa part, le logiciel malveillant .NET est équipé de fonctionnalités de porte dérobée et de proxy pour exécuter des commandes, effectuer des téléchargements et des téléchargements de fichiers et fonctionner comme un proxy pour transmettre des données entre deux terminaux de communication.

« Étant donné que les acteurs de la menace iraniens sont connus pour exploiter les serveurs Exchange pour déployer des logiciels malveillants supplémentaires, il est également possible que ce pilote ait été utilisé parallèlement aux attaques Exchange », ont déclaré les chercheurs.

« À ce stade, le temps de compilation des pilotes est également aligné sur les moments où les acteurs de la menace iraniens exploitaient les vulnérabilités du serveur Exchange. »

Le développement intervient alors que le groupe de rançongiciels ALPHV (alias BlackCat ou Noberus) a été observé en train de profiter d’un pilote signé malveillant pour altérer les défenses de sécurité et échapper à la détection pendant de longues périodes.

Le pilote en question, ktgn.sys, est une version mise à jour de POORTRY qui est signée à l’aide d’un certificat de signature croisée volé ou divulgué, la société de cybersécurité Trend Micro a dit dans un rapport.

POORTRY est le nom attribué à un pilote de noyau Windows doté de capacités permettant de mettre fin à un logiciel de sécurité. À la fin de l’année dernière, il a été révélé qu’il était utilisé par des gangs de rançongiciels et un acteur menaçant connu sous le nom d’UNC3944 (alias Roasted 0ktapus et Scattered Spider).

« Les acteurs malveillants qui recherchent activement un accès à privilèges élevés au système d’exploitation Windows utilisent des techniques qui tentent de lutter contre la protection accrue des utilisateurs et des processus via la plate-forme de protection des terminaux (EPP) et les technologies de détection et de réponse des terminaux (EDR) », a déclaré Trend Micro. .

« Ces acteurs malveillants ont également tendance à posséder suffisamment de ressources financières pour acheter des rootkits auprès de sources souterraines ou pour acheter des certificats de signature de code pour créer un rootkit. »