Une nouvelle souche de logiciels malveillants conçus pour pénétrer et perturber les systèmes critiques dans les environnements industriels a été découverte.

Mandiant, la société de renseignements sur les menaces appartenant à Google, a surnommé le malware COSMICENERGIE, ajoutant qu’il a été téléchargé sur un utilitaire public d’analyse de logiciels malveillants en décembre 2021 par un auteur en Russie. Il n’y a aucune preuve qu’il a été utilisé dans la nature.

« Le logiciel malveillant est conçu pour provoquer une interruption de l’alimentation électrique en interagissant avec les appareils CEI 60870-5-104 (IEC-104), tels que les terminaux distants (RTU), qui sont couramment utilisés dans les opérations de transmission et de distribution d’électricité en Europe, au Moyen-Orient. de l’Est et de l’Asie », la société a dit.

COSMICENERGY est le dernier né de spécialisé des logiciels malveillants comme Stuxnet, Havex, Triton, IRONGATE, BlackEnergy2, Industroyer et PIPEDREAM, qui sont capables de saboter des systèmes critiques et de faire des ravages.

Mandiant a déclaré qu’il existe des liens circonstanciels selon lesquels il pourrait avoir été développé en tant qu’outil d’équipe rouge par la société de télécommunications russe Rostelecom-Solar pour simuler des interruptions de courant et des exercices d’intervention d’urgence qui ont eu lieu en octobre 2021.

Cela soulève la possibilité que le logiciel malveillant ait été développé pour recréer des scénarios d’attaque réalistes contre les actifs du réseau énergétique afin de tester les défenses ou qu’une autre partie ait réutilisé le code associé à la cybergamme.

La deuxième alternative n’est pas inconnue, surtout à la lumière du fait que les acteurs de la menace sont connus pour s’adapter et se réorienter équipe rouge légitime et des outils de post-exploitation à des fins malveillantes.

Les caractéristiques de COSMICENERGY sont comparables à celles d’Industroyer – qui a été attribuée au groupe Sandworm soutenu par le Kremlin – en raison de sa capacité à exploiter un protocole de communication industriel appelé IEC-104 pour émettre des commandes aux RTU.

« En tirant parti de cet accès, un attaquant peut envoyer des commandes à distance pour affecter l’actionnement des commutateurs de lignes électriques et des disjoncteurs afin de provoquer une interruption de l’alimentation », a déclaré Mandiant.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

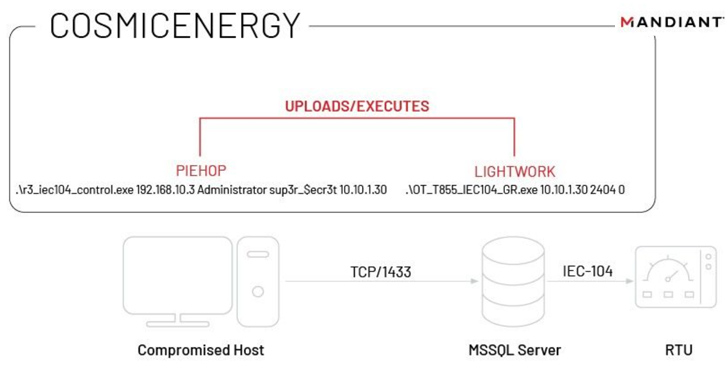

Ceci est accompli au moyen de deux composants appelés PIEHOP et LIGHTWORK, qui sont deux outils de perturbation écrits respectivement en Python et C++ pour transmettre les commandes IEC-104 à l’équipement industriel connecté.

Un autre aspect notable des logiciels malveillants du système de contrôle industriel (ICS) est le manque de capacités d’intrusion et de découverte, ce qui signifie qu’il oblige l’opérateur à effectuer une reconnaissance interne du réseau pour déterminer les adresses IP des appareils IEC-104 à cibler.

Pour réussir une attaque, un acteur malveillant devrait donc infecter un ordinateur du réseau, trouver un serveur Microsoft SQL ayant accès aux RTU et obtenir ses informations d’identification.

PIEHOP est ensuite exécuté sur la machine pour télécharger LIGHTWORK sur le serveur, qui envoie des commandes à distance perturbatrices pour modifier l’état des unités (ON ou OFF) via TCP. Il supprime également immédiatement l’exécutable après avoir émis les instructions.

« Bien que les capacités de COSMICENERGY ne soient pas significativement différentes des précédentes familles de logiciels malveillants OT, sa découverte met en évidence plusieurs développements notables dans le paysage des menaces OT », a déclaré Mandiant.

« La découverte de nouveaux logiciels malveillants OT présente une menace immédiate pour les organisations concernées, car ces découvertes sont rares et parce que les logiciels malveillants tirent principalement parti des caractéristiques non sécurisées de conception des environnements OT qui ne seront probablement pas corrigées de sitôt. »