Un groupe de menace persistante avancée (APT) politiquement motivé a élargi son arsenal de logiciels malveillants pour inclure un nouveau cheval de Troie d’accès à distance (RAT) dans ses attaques d’espionnage visant les entités militaires et diplomatiques indiennes.

Appelé CapraRAT par Trend Micro, l’implant est un RAT Android qui présente un « degré de croisement » élevé avec un autre malware Windows connu sous le nom de CrimsonRAT qui est associé à Earth Karkaddan, un acteur menaçant également suivi sous les surnoms APT36, Operation C-Major, PROJECTM, Mythic Leopard et Transparent Tribe.

Les premiers signes concrets de l’existence d’APT36 apparu dans 2016 alors que le groupe commençait à distribuer des logiciels malveillants voleurs d’informations par le biais d’e-mails de phishing avec des pièces jointes PDF malveillantes ciblant le personnel militaire et gouvernemental indien. Le groupe est censé être de Origine pakistanaise et opérationnel depuis au moins 2013.

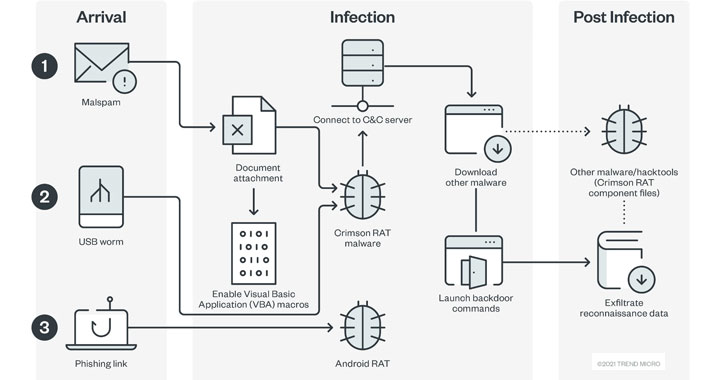

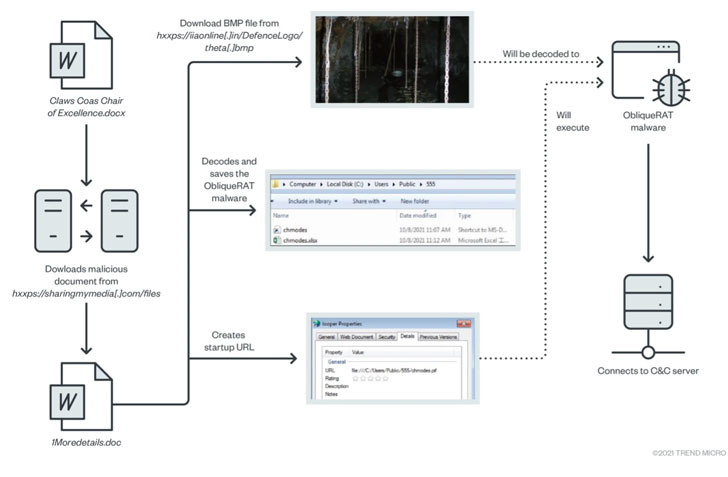

L’acteur de la menace est également connu pour être cohérent dans son modus operandi, les attaques misant principalement sur l’ingénierie sociale et un Ver basé sur USB comme points d’entrée. Parmi les éléments communs à l’arsenal du groupe figure un les fenêtres porte de derrière appelé CrimsonRAT qui permet aux attaquants un accès étendu aux systèmes compromis, bien que des campagnes récentes aient évolué pour fournir ObliqueRAT.

CrimsonRAT est conçu comme un binaire .NET dont le but principal est d’obtenir et d’exfiltrer des informations à partir de systèmes Windows ciblés, y compris des captures d’écran, des frappes au clavier et des fichiers à partir de lecteurs amovibles, et de les télécharger sur le serveur de commande et de contrôle de l’attaquant.

Le nouvel ajout à son ensemble d’outils est un autre RAT Android personnalisé qui est déployé au moyen de liens de phishing. CapraRAT, qui est déguisé en application YouTube, serait une version modifiée d’un RAT open source appelé AndroRAT et est livré avec une variété de fonctions d’exfiltration de données, y compris la possibilité de récolter les emplacements des victimes, les journaux téléphoniques et les informations de contact. .

C’est loin d’être la première fois que le groupe de piratage utilise des RAT Android. En mai 2018, des défenseurs des droits humains au Pakistan ont été ciblés par un logiciel espion Android nommé Agent furtif pour intercepter les appels téléphoniques et les messages, siphonner les photos et suivre leurs allées et venues.

Puis en 2020, les campagnes d’attaque montées par Transparent Tribe impliquaient d’utiliser des leurres à thème militaire pour larguer un version modifiée du AhMyth Android RAT qui se faisait passer pour une application liée au porno et une fausse version du Aarogya Setu Application de suivi COVID-19.

Pour atténuer ces attaques, il est conseillé aux utilisateurs de faire attention aux e-mails non sollicités, d’éviter de cliquer sur des liens ou de télécharger des pièces jointes d’expéditeurs inconnus, d’installer des applications uniquement à partir de sources fiables et de faire preuve de prudence lorsqu’il s’agit d’accorder les autorisations demandées par les applications.