Le prolifique groupe d’États-nations iraniens connu sous le nom de Charmant chaton a ciblé plusieurs victimes aux États-Unis, en Europe, au Moyen-Orient et en Inde avec un nouveau malware appelé BellaCiaos’ajoutant à sa liste sans cesse croissante d’outils personnalisés.

Découvert par Bitdefender Labs, BellaCiao est un « dropper personnalisé » capable de fournir d’autres charges utiles de logiciels malveillants sur une machine victime en fonction des commandes reçues d’un serveur contrôlé par un acteur.

« Chaque échantillon collecté était lié à une victime spécifique et comprenait des informations codées en dur telles que le nom de l’entreprise, des sous-domaines spécialement conçus ou l’adresse IP publique associée », a déclaré la société roumaine de cybersécurité. a dit dans un rapport partagé avec The Hacker News.

Charming Kitten, également connu sous le nom d’APT35, Cobalt Illusion, Educated Manticore, ITG18, Mint Sandstorm (née Phosphorus), TA453 et Yellow Garuda, est un groupe APT parrainé par l’État iranien associé au Corps des gardiens de la révolution islamique (IRGC).

Au fil des ans, le groupe a utilisé divers moyens pour déployer des portes dérobées dans des systèmes appartenant à un large éventail de secteurs verticaux.

Le développement intervient alors que l’acteur de la menace a été attribué par Microsoft à des attaques de représailles visant des entités d’infrastructure critiques aux États-Unis entre fin 2021 et mi-2022 en utilisant des logiciels malveillants sur mesure tels que harmPower, Drokbk et Soldier.

Plus tôt cette semaine, Check Point a révélé l’utilisation par Mint Sandstorm d’une version mise à jour de l’implant PowerLess pour frapper des organisations situées en Israël en utilisant des leurres de phishing sur le thème de l’Irak.

« Les logiciels malveillants développés sur mesure, également appelés logiciels malveillants » sur mesure « , sont généralement plus difficiles à détecter car ils sont spécialement conçus pour échapper à la détection et contiennent un code unique », a noté Martin Zugec, chercheur chez Bitdefender.

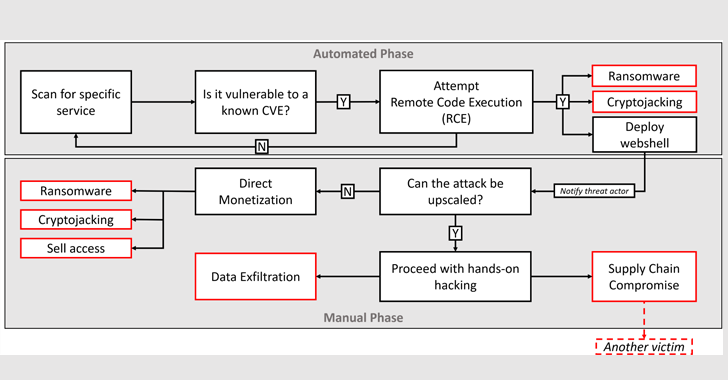

Le mode opératoire exact utilisé pour réaliser l’intrusion initiale est actuellement indéterminé, bien qu’il soit soupçonné d’impliquer l’exploitation de vulnérabilités connues dans des applications exposées à Internet telles que Microsoft Exchange Server ou Zoho ManageEngine.

Une violation réussie est suivie par l’auteur de la menace qui tente de désactiver Microsoft Defender à l’aide d’une commande PowerShell et d’établir la persistance sur l’hôte via un exemple de service.

Bitdefender a également déclaré avoir observé Charming Kitten en train de télécharger deux modules Internet Information Services (IIS) capables de traiter les instructions entrantes et d’exfiltrer les informations d’identification.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

BellaCiao, pour sa part, est également remarquable pour effectuer une requête DNS toutes les 24 heures pour résoudre un sous-domaine en une adresse IP qui est ensuite analysée pour extraire les commandes à exécuter sur le système compromis.

« L’adresse IP résolue est comme la véritable adresse IP publique, mais avec de légères modifications qui permettent à BellaCiao de recevoir des instructions supplémentaires », a expliqué Zugec.

En fonction de l’adresse IP résolue, la chaîne d’attaque conduit au déploiement d’un shell Web qui prend en charge la possibilité de télécharger et de télécharger des fichiers arbitraires ainsi que d’exécuter des commandes.

Une deuxième variante de BellaCiao est également repérée, qui remplace le shell Web par un outil Plink – un utilitaire de ligne de commande pour PuTTY – conçu pour établir un connexion proxy inverse à un serveur distant et implémente des fonctionnalités de porte dérobée similaires.

« La meilleure protection contre les attaques modernes consiste à mettre en œuvre une architecture de défense en profondeur », a conclu Zugec. « La première étape de ce processus consiste à réduire la surface d’attaque, ce qui implique de limiter le nombre de points d’entrée que les attaquants peuvent utiliser pour accéder à vos systèmes et de corriger rapidement les vulnérabilités nouvellement découvertes. »