Les déserteurs nord-coréens, les journalistes qui couvrent l’actualité nord-coréenne et les entités en Corée du Sud sont ciblés par une menace persistante avancée (APT) parrainée par l’État-nation dans le cadre d’une nouvelle vague d’attaques de surveillance très ciblées.

La société russe de cybersécurité Kaspersky a attribué les infiltrations à un groupe de pirates informatiques nord-coréen identifié comme ScarCruft, aussi connu sous le nom APT37, Reaper Group, InkySquid et Ricochet Chollima.

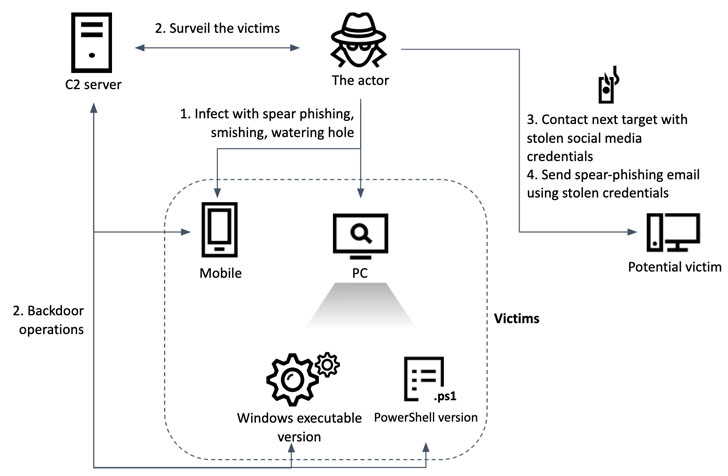

« L’acteur a utilisé trois types de logiciels malveillants dotés de fonctionnalités similaires : des versions implémentées dans PowerShell, des exécutables Windows et des applications Android », a déclaré l’équipe mondiale de recherche et d’analyse (GReAT) de l’entreprise. mentionné dans un nouveau rapport publié aujourd’hui. « Bien que destinés à des plates-formes différentes, ils partagent un schéma de commande et de contrôle similaire basé sur la communication HTTP. Par conséquent, les opérateurs de logiciels malveillants peuvent contrôler toute la famille des logiciels malveillants via un seul ensemble de scripts de commande et de contrôle.

Probablement actif depuis au moins 2012, ScarCruft est connu pour cibler les secteurs public et privé situés en Corée du Sud dans le but de piller les informations sensibles stockées dans les systèmes compromis, et a déjà été observé en utilisant une porte dérobée basée sur Windows appelée RokRAT.

Le principal vecteur d’infection initial utilisé par APT37 est le spear-phishing, dans lequel l’acteur envoie un e-mail à une cible qui est armée avec un document malveillant. En août 2021, l’acteur menaçant a été démasqué à l’aide de deux exploits dans le navigateur Web Internet Explorer pour infecter les victimes avec un implant personnalisé connu sous le nom de BLUELIGHT en organisant une attaque de point d’eau contre un journal en ligne sud-coréen.

Le cas étudié par Kaspersky est à la fois similaire et différent à certains égards. L’acteur a contacté les associés et les connaissances de la victime en utilisant les informations d’identification du compte Facebook volées pour établir un premier contact, pour ensuite le suivre avec un e-mail de spear-phishing contenant une archive RAR protégée par mot de passe qui comprend un document Word. Ce document leurre prétend concerner « la dernière situation en Corée du Nord et notre sécurité nationale ».

L’ouverture du document Microsoft Office déclenche l’exécution d’une macro et le décryptage de la charge utile de l’étape suivante intégrée dans le document. La charge utile, une application Visual Basic (VBA), contient un shellcode qui, à son tour, récupère à partir d’un serveur distant la charge utile de l’étape finale avec des capacités de porte dérobée.

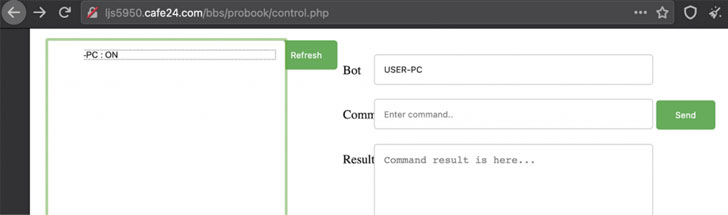

Des techniques supplémentaires découvertes par GReAT sur l’une des victimes infectées montrent qu’après sa violation le 22 mars 2021, les opérateurs ont réussi à collecter des captures d’écran pendant une période de deux mois entre août et septembre, avant de déployer un malware complet appelé Chinotto à la fin August pour contrôler l’appareil et exfiltrer des informations sensibles vers un serveur de commande et de contrôle (C2).

De plus, Chinotto est livré avec sa propre variante Android pour atteindre le même objectif d’espionnage de ses utilisateurs. Le fichier APK malveillant, livré aux destinataires via une attaque par smishing, invite les utilisateurs à lui accorder un large éventail d’autorisations pendant la phase d’installation, permettant à l’application d’amasser des listes de contacts, des messages, des journaux d’appels, des informations sur l’appareil, des enregistrements audio et des données. stockées dans des applications telles que Huawei Drive, Tencent WeChat (alias Weixin) et KakaoTalk.

Kaspersky a déclaré avoir travaillé avec les équipes d’intervention d’urgence de la Corée du Sud pour détruire l’infrastructure d’attaque de ScarCruft, ajoutant qu’elle retraçait les racines de Chinotto dans PauvreWeb, une porte dérobée précédemment attribuée à l’usage du groupe APT.

« De nombreux journalistes, transfuges et militants des droits humains sont la cible de cyberattaques sophistiquées », ont déclaré les chercheurs. « Contrairement aux entreprises, ces cibles ne disposent généralement pas d’outils suffisants pour se protéger et répondre aux attaques de surveillance hautement qualifiées. »