Un nouvel acteur de menace hautement capable et persistant a ciblé des entités publiques et privées de premier plan aux États-Unis dans le cadre d’une série d’attaques de cyber-intrusion ciblées en exploitant les services d’information Internet de Microsoft (IIS) pour infiltrer leurs réseaux.

La société de cybersécurité israélienne Sygnia, qui a identifié la campagne, suit l’adversaire avancé et furtif sous le surnom de « Praying Mantis » ou « TG2021 ».

« TG1021 utilise un cadre de malware sur mesure, construit autour d’un noyau commun, conçu sur mesure pour les serveurs IIS. L’ensemble d’outils est complètement volatile, chargé de manière réfléchie dans la mémoire d’une machine affectée et laisse peu ou pas de trace sur les cibles infectées », le des chercheurs mentionné. « L’acteur de la menace utilise également une porte dérobée furtive supplémentaire et plusieurs modules de post-exploitation pour effectuer une reconnaissance du réseau, élever des privilèges et se déplacer latéralement au sein des réseaux. »

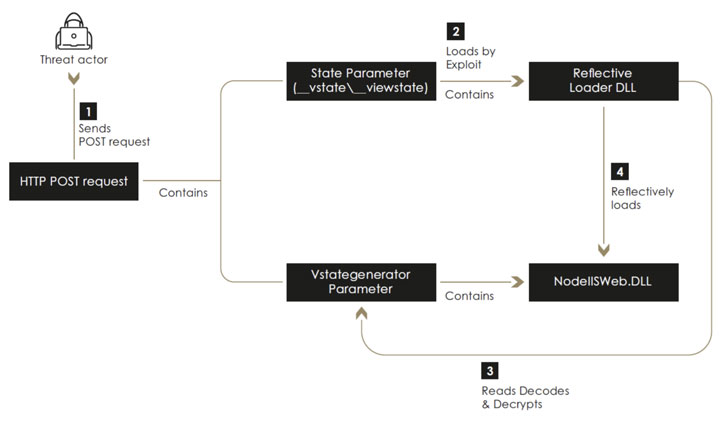

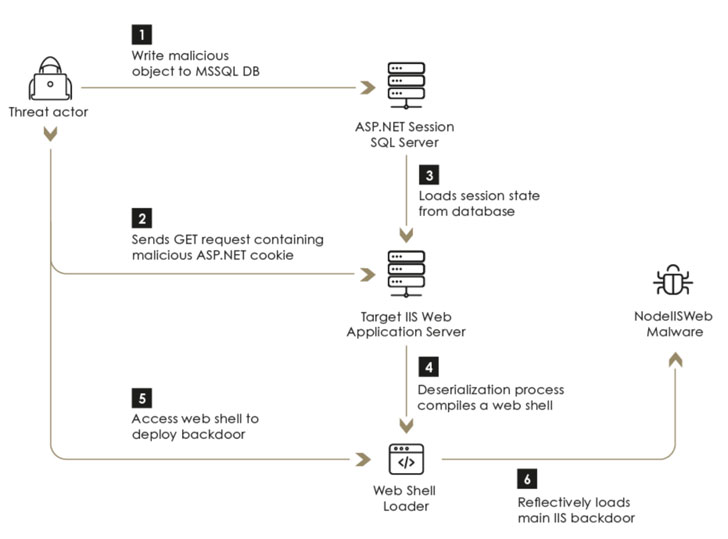

En plus d’afficher des capacités qui montrent un effort important pour éviter la détection en interférant activement avec les mécanismes de journalisation et en évitant avec succès les systèmes commerciaux de détection et de réponse aux points de terminaison (EDR), l’acteur de la menace est connu pour tirer parti d’un arsenal d’exploits d’applications Web ASP.NET pour obtenir un prise initiale et backdoor des serveurs en exécutant un implant sophistiqué nommé « NodeIISWeb » conçu pour charger des DLL personnalisées ainsi que pour intercepter et gérer les requêtes HTTP reçues par le serveur.

Les vulnérabilités dont l’acteur profite comprennent :

Fait intéressant, l’enquête de Sygnia sur les tactiques, techniques et procédures (TTP) de TG1021 a mis au jour des « chevauchements majeurs » avec ceux d’un acteur parrainé par la nation nommé «Compromis copier-coller« , comme détaillé dans un avis publié par l’Australian Cyber Security Center (ACSC) en juin 2020, qui décrivait une cybercampagne ciblant les infrastructures publiques principalement via l’utilisation de failles non corrigées dans les serveurs Telerik UI et IIS. Cependant, une attribution formelle est encore à faire.

« Praying Mantis, qui a été observé ciblant des entités publiques et privées de premier plan sur deux grands marchés occidentaux, illustre une tendance croissante des cybercriminels à utiliser des méthodes d’attaque sophistiquées de l’État-nation pour cibler des organisations commerciales », ont déclaré les chercheurs. « Des activités d’investigation continue et une réponse rapide aux incidents sont essentielles pour identifier et défendre efficacement les réseaux contre les attaques d’acteurs de menace similaires. »