Un certain nombre d’applications Android malveillantes qui ont été installées plus de 50 000 fois à partir du Google Play Store officiel sont utilisées pour cibler des banques et d’autres entités financières.

Le cheval de Troie de la banque de location, surnommé Octoserait une nouvelle image de marque d’un autre malware Android appelé ExobotCompact, qui, à son tour, est un remplacement « léger » de son prédécesseur Exobot, la société néerlandaise de sécurité mobile ThreatFabric. mentionné dans un rapport partagé avec The Hacker News.

On dit également qu’Exobot a ouvert la voie à un descendant distinct appelé Coper, qui était initialement découvert ciblant les utilisateurs colombiens vers juillet 2021, avec de nouvelles infections ciblant les utilisateurs d’Android dans différents pays européens.

« Les applications de logiciels malveillants Coper sont de conception modulaire et incluent une méthode d’infection en plusieurs étapes et de nombreuses tactiques défensives pour survivre aux tentatives de suppression », a déclaré la société de cybersécurité Cyble. c’est noté dans une analyse du malware le mois dernier.

Comme les autres chevaux de Troie bancaires Android, les applications malveillantes ne sont rien de plus que des droppers, dont la fonction principale est de déployer la charge utile malveillante qui y est intégrée. La liste des compte-gouttes Octo et Coper utilisés par plusieurs acteurs de la menace est ci-dessous –

- Screencasteur de poche (com.moh.screen)

- Nettoyeur rapide 2021 (vizeeva.fast.cleaner)

- Play Store (com.restthe71)

- Postbank Security (com.carbuildz)

- Screencasteur de poche (com.cutthousandjs)

- BAWAG PSK Security (com.frontwonder2), et

- Installation de l’application Play Store (com.theseeye5)

Ces applications, qui se présentent comme un installateur d’applications Play Store, un enregistrement d’écran et des applications financières, sont « propulsées par des systèmes de distribution inventifs », les distribuant via le Google Play Store et via des pages de destination frauduleuses qui alertent prétendument les utilisateurs pour qu’ils téléchargent une mise à jour du navigateur.

Les droppers, une fois installés, agissent comme un conduit pour lancer les chevaux de Troie, mais pas avant de demander aux utilisateurs d’activer les services d’accessibilité qui lui permettent un large éventail de capacités pour exfiltrer des informations sensibles des téléphones compromis.

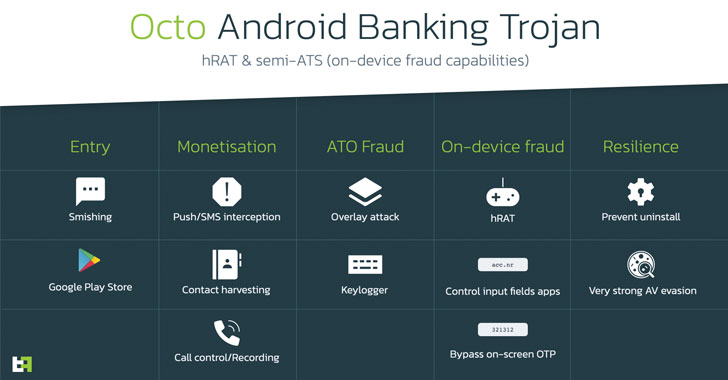

Octo, la version révisée d’ExobotCompact, est également équipée pour effectuer une fraude sur l’appareil en prenant le contrôle à distance des appareils en profitant des autorisations d’accessibilité ainsi que d’Android. API MediaProjection pour capturer le contenu de l’écran en temps réel.

L’objectif ultime, a déclaré ThreatFabric, est de déclencher « l’initiation automatique des transactions frauduleuses et son autorisation sans efforts manuels de la part de l’opérateur, permettant ainsi la fraude à une échelle beaucoup plus grande ».

Les autres fonctionnalités notables d’Octo incluent l’enregistrement des frappes au clavier, la réalisation d’attaques par superposition sur les applications bancaires pour capturer les informations d’identification, la collecte des informations de contact et les mesures de persistance pour empêcher la désinstallation et échapper aux moteurs antivirus.

« Le changement de marque en Octo efface les liens précédents avec la fuite du code source d’Exobot, invitant plusieurs acteurs de la menace à la recherche d’une opportunité de louer un cheval de Troie prétendument nouveau et original », a noté ThreatFabric.

« Ses capacités mettent en danger non seulement les applications explicitement ciblées qui sont ciblées par une attaque par superposition, mais toute application installée sur l’appareil infecté, car ExobotCompact/Octo est capable de lire le contenu de n’importe quelle application affichée à l’écran et de fournir à l’acteur suffisamment d’informations pour interagir à distance avec lui et effectuer une fraude sur l’appareil (ODF). »

Les découvertes suivent de près la découverte d’un robot de banque Android distinct nommé Parrain – partageant des chevauchements avec les chevaux de Troie bancaires Cereberus et Medusa – qui a été observé ciblant les utilisateurs bancaires en Europe sous le couvert de l’application Paramètres par défaut pour transférer des fonds et voler des SMS, entre autres.

En plus de cela, un nouvelle analyse publié par AppCensus a trouvé 11 applications avec plus de 46 millions d’installations qui ont été implantées avec un SDK tiers nommé Coelib qui a permis de capturer le contenu du presse-papiers, les données GPS, les adresses e-mail, les numéros de téléphone et même l’adresse MAC du modem routeur de l’utilisateur et SSID du réseau.