Un nouveau cheval de Troie bancaire Android avec plus de 50 000 installations a été observé distribué via le Google Play Store officiel dans le but de cibler 56 banques européennes et de récolter des informations sensibles à partir d’appareils compromis.

Doublé Xénomorphe par la société de sécurité néerlandaise ThreatFabric, le malware en développement partagerait des chevauchements avec un autre cheval de Troie bancaire suivi sous le nom d’Alien tout en étant « radicalement différent » de son prédécesseur en termes de fonctionnalités offertes.

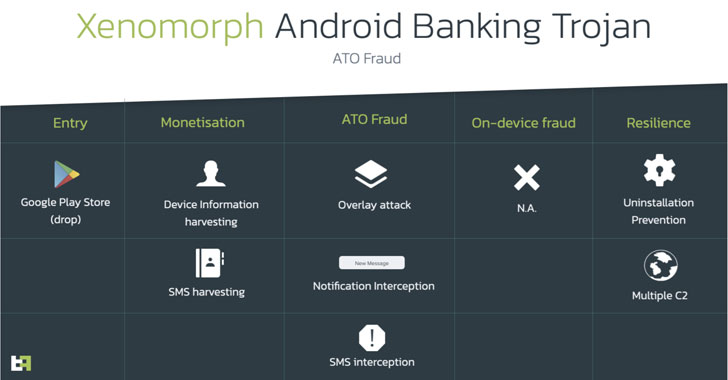

« Bien qu’il s’agisse d’un travail en cours, Xenomorph arbore déjà des superpositions efficaces et est activement distribué sur les magasins d’applications officiels », a déclaré le fondateur et PDG de ThreatFabric, Han Sahin. « De plus, il dispose d’un moteur très détaillé et modulaire pour abuser des services d’accessibilité, qui à l’avenir pourraient alimenter des capacités très avancées, comme ATS. »

Alien, un cheval de Troie d’accès à distance (RAT) avec détection des notifications et fonctionnalités de vol 2FA basées sur l’authentification, a émergé sous peu après la disparition de l’infâme Cerbère malware en août 2020. Depuis, d’autres fourches de Cerberus ont été repérées dans la nature, dont ERMAC en septembre 2021.

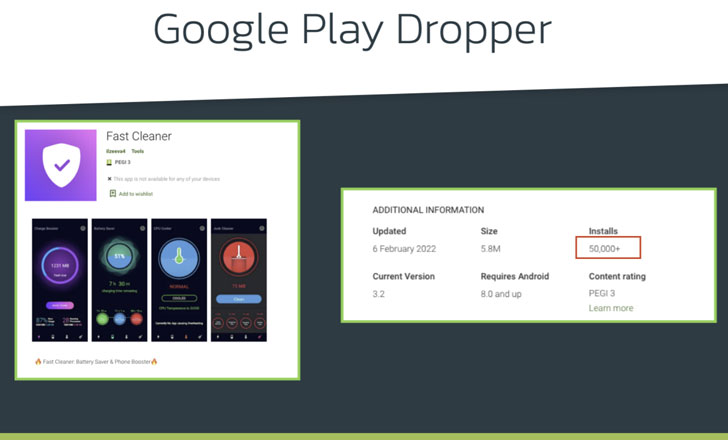

Xenomorph, comme Alien et ERMAC, est un autre exemple de cheval de Troie bancaire Android qui se concentre sur le contournement des protections de sécurité de Google Play Store en se faisant passer pour des applications de productivité telles que « Fast Cleaner » pour inciter les victimes inconscientes à installer le malware.

Il convient de noter qu’une application de compte-gouttes d’entraînement de fitness avec plus de 10 000 installations – surnommée GymDrop – a été trouvée en novembre en la masquant comme un « nouveau paquet d’exercices d’entraînement ».

Fast Cleaner, qui porte le nom de package « vizeeva.fast.cleaner » et continue d’être disponible sur l’App Store, a été le plus populaire au Portugal et en Espagne, selon les données de la société de renseignements sur le marché des applications mobiles Sensor Tower révèlel’application faisant sa première apparition sur le Play Store vers la fin janvier 2022.

De plus, les avis des utilisateurs sur l’application ont averti que « cette application contient des logiciels malveillants » et qu’elle « demande[s] pour qu’une mise à jour soit confirmée en permanence. » Un autre utilisateur a déclaré : « Il met des logiciels malveillants sur l’appareil et, à part cela, il dispose d’un système d’autoprotection afin que vous ne puissiez pas le désinstaller. »

Xenomorph utilise également la tactique éprouvée consistant à inciter les victimes à lui accorder les privilèges du service d’accessibilité et à abuser des autorisations pour mener des attaques par superposition, dans lesquelles le logiciel malveillant injecte des écrans de superposition malveillants sur des applications ciblées d’Espagne, du Portugal, d’Italie et de Belgique. pour siphonner les informations d’identification et autres informations personnelles.

De plus, il est équipé d’une fonction d’interception des notifications pour extraire les jetons d’authentification à deux facteurs reçus par SMS et obtenir la liste des applications installées, dont les résultats sont exfiltrés vers un serveur de commande et de contrôle distant.

« L’apparition de Xenomorph montre, une fois de plus, que les acteurs de la menace concentrent leur attention sur le débarquement des applications sur les marchés officiels », ont déclaré les chercheurs. « Les malwares bancaires modernes évoluent à un rythme très rapide et les criminels commencent à adopter des pratiques de développement plus raffinées pour prendre en charge les futures mises à jour. »