Des chercheurs en cybersécurité ont dévoilé mercredi un programme de chargement de logiciels malveillants « simple mais remarquable » pour les binaires Windows malveillants ciblant l’Europe centrale, l’Amérique du Nord et le Moyen-Orient.

Nom de code « Wslink » par ESET, ce malware auparavant non documenté se distingue des autres en ce qu’il s’exécute en tant que serveur et exécute les modules reçus en mémoire. Il n’y a pas de détails disponibles sur le vecteur de compromission initial et il n’y a pas de code ou de chevauchements opérationnels qui lient cet outil à un groupe d’acteurs menaçants connus.

La société de cybersécurité slovaque a noté qu’elle n’avait vu qu’une poignée de détections au cours des deux dernières années, suggérant qu’elle pourrait être utilisée dans des cyber-infiltrations très ciblées.

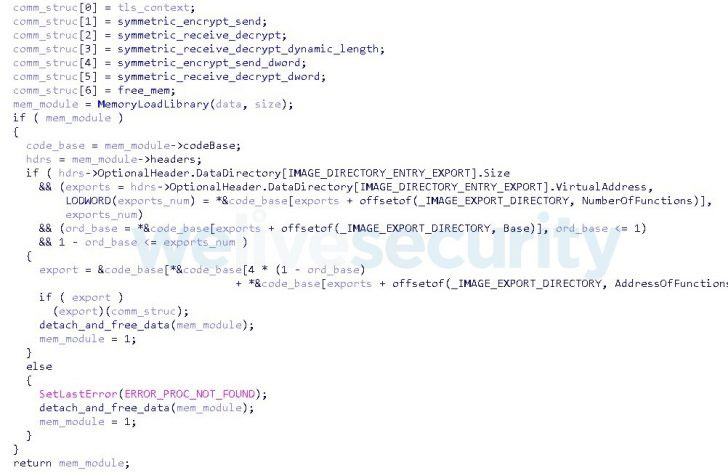

Wslink est conçu pour fonctionner en tant que service et peut accepter des fichiers exécutables de portail (PE) chiffrés à partir d’une adresse IP spécifique, qui est ensuite déchiffrée et chargée en mémoire avant l’exécution. Pour y parvenir, le client (c’est-à-dire la victime) et le serveur effectuent une poignée de main qui implique l’échange des clés cryptographiques nécessaires pour crypter les modules à l’aide d’AES.

« Il est intéressant de noter que les modules réutilisent les fonctions du chargeur pour la communication, les clés et les prises ; ils n’ont donc pas à initier de nouvelles connexions sortantes », a déclaré le chercheur d’ESET, Vladislav Hrčka. « Wslink dispose en outre d’un protocole cryptographique bien développé pour protéger les données échangées. »

Les résultats surviennent alors que des chercheurs de Zscaler et Cisco Talos ont divulgué un autre chargeur de logiciels malveillants appelé SQUIRRELWAFFLE qui est distribué via des campagnes de courrier indésirable pour déployer Qakbot et Cobalt Strike sur des systèmes compromis.