Une porte dérobée précédemment non documentée a été observée ciblant les systèmes Linux dans le but de regrouper les machines dans un botnet et d’agir comme un conduit pour le téléchargement et l’installation de rootkits.

L’équipe de sécurité Netlab de Qihoo 360 l’a appelé B1txor20 « sur la base de sa propagation à l’aide du nom de fichier ‘b1t’, de l’algorithme de chiffrement XOR et de la longueur de clé de l’algorithme RC4 de 20 octets. »

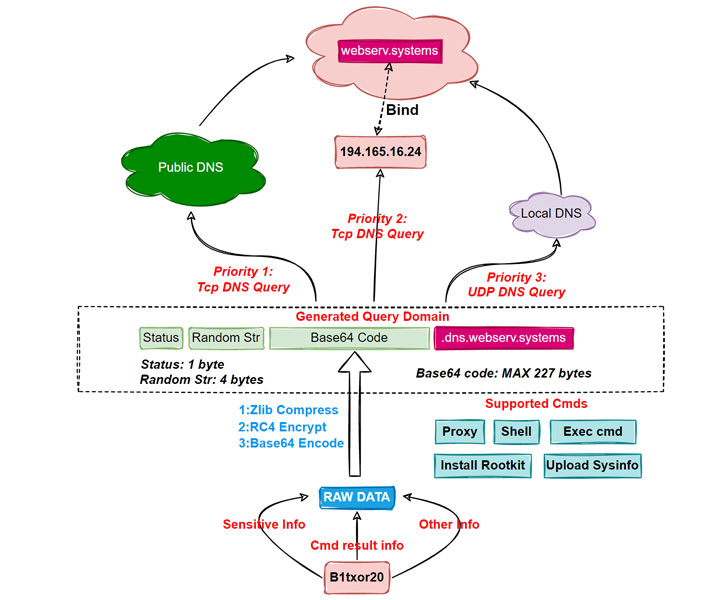

Observé pour la première fois se propageant via la vulnérabilité Log4j le 9 février 2022, le logiciel malveillant exploite une technique appelée tunnel DNS pour créer des canaux de communication avec des serveurs de commande et de contrôle (C2) en encodant les données dans les requêtes et les réponses DNS.

B1txor20, bien que bogué à certains égards, prend actuellement en charge la possibilité d’obtenir un shell, d’exécuter des commandes arbitraires, d’installer un rootkit, d’ouvrir un Mandataire SOCKS5et des fonctions pour télécharger des informations sensibles vers le serveur C2.

Une fois qu’une machine est compromise avec succès, le logiciel malveillant utilise le tunnel DNS pour récupérer et exécuter les commandes envoyées par le serveur.

« Le bot envoie les informations sensibles volées, les résultats d’exécution de la commande et toute autre information devant être livrée, après les avoir masquées à l’aide de techniques de codage spécifiques, à C2 sous forme de requête DNS », ont expliqué les chercheurs.

« Après avoir reçu la demande, C2 envoie la charge utile au côté Bot en réponse à la demande DNS. De cette façon, Bot et C2 parviennent à communiquer à l’aide du protocole DNS. »

Un total de 15 commandes sont implémentées, les principales étant le téléchargement d’informations système, l’exécution de commandes système arbitraires, la lecture et l’écriture de fichiers, le démarrage et l’arrêt de services proxy et la création de shells inversés.