Un groupe de menaces qui poursuit l’extraction de crypto et les attaques par déni de service distribué (DDoS) a été lié à un nouveau botnet appelé Enemybot, qui a été découvert en train d’asservir les routeurs et les appareils de l’Internet des objets (IoT) depuis le mois dernier.

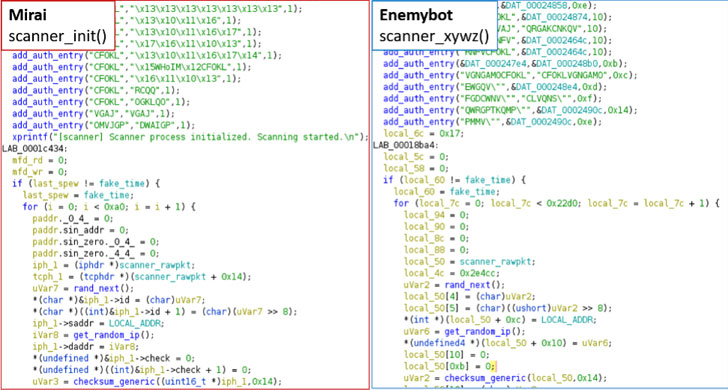

« Ce botnet est principalement dérivé du code source de Gafgyt, mais il a été observé qu’il emprunte plusieurs modules au code source original de Mirai », Fortinet FortiGuard Labs mentionné dans un rapport cette semaine.

Le botnet a été attribué à un acteur nommé Keksec (alias Kek SécuritéNecro et FreakOut), qui a été lié à plusieurs botnets tels que Sims, Ryûk (à ne pas confondre avec le ransomware du même nom), et Samaëlet a l’habitude de cibler l’infrastructure cloud pour effectuer des opérations de crypto mining et DDoS.

Ciblant principalement les routeurs de Seowon Intech, D-Link et iRZ pour propager ses infections et augmenter en volume, une analyse du spécimen de logiciel malveillant a mis en évidence les tentatives d’obscurcissement d’Enemybot pour entraver l’analyse et se connecter à un serveur distant hébergé dans le réseau d’anonymat Tor pour récupérer les commandes d’attaque.

Enemybot, comme les autres logiciels malveillants de botnet, est le résultat de la combinaison et de la modification du code source de Mirai et Gafgyt, la dernière version utilisant les modules scanner et bot killer du premier qui sont utilisés pour analyser et mettre fin aux processus concurrents exécutés sur les mêmes appareils.

Certaines des vulnérabilités n-day utilisées par le botnet pour infecter plus d’appareils sont les suivantes –

- CVE-2020-17456 (Score CVSS : 9,8) – Un défaut d’exécution de code à distance dans les appareils Seowon Intech SLC-130 et SLR-120S.

- CVE-2018-10823 (Score CVSS : 8,8) – Une vulnérabilité d’exécution de code arbitraire dans les routeurs D-Link

- CVE-2022-27226 (Score CVSS : 8,8) – Un problème de falsification de requêtes intersites affectant les routeurs mobiles iRZ, entraînant l’exécution de code à distance

Fortinet a également souligné ses chevauchements avec Gafgyt_torsuggérant que « Enemybot est probablement une variante mise à jour et « renommée » de Gafgyt_tor. »

La divulgation intervient alors que des chercheurs du laboratoire de recherche sur la sécurité du réseau de Qihoo 360 (360 Netlab) ont détaillé un botnet DDoS à propagation rapide appelé Fodcha qui a pris au piège plus de 10 000 bots actifs quotidiennement, infectant cumulativement plus de 62 000 bots uniques du 29 mars au 10 avril 2022.

Fodcha a été observé se propageant à travers des vulnérabilités connues dans Android, GitLab (CVE-2021-22205), Realtek Jungle SDK (CVE-2021-35394), les enregistreurs vidéo numériques de MVPower, LILIN et les routeurs de TOTOLINK et ZHONE.