Les chercheurs en cybersécurité ont détaillé une faille de gravité élevée dans le composant KCodes NetUSB qui est intégré à des millions de routeurs d’utilisateurs finaux de Netgear, TP-Link, Tenda, EDiMAX, D-Link et Western Digital, entre autres.

Codes K NetUSB est un module du noyau Linux qui permet aux périphériques d’un réseau local de fournir des services USB sur IP. Les imprimantes, les disques durs externes et les lecteurs flash connectés à un système embarqué basé sur Linux (par exemple, un routeur) sont mis à disposition via le réseau à l’aide du pilote.

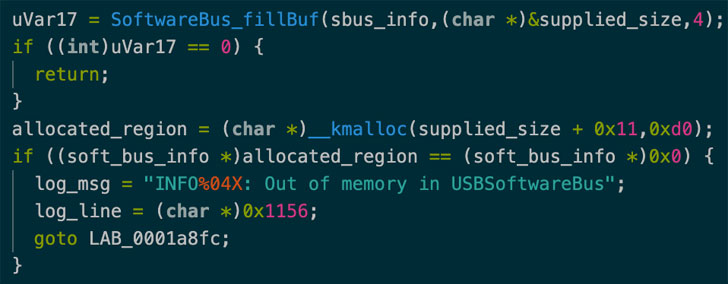

CVE-2021-45608 (score CVSS : 9,8), car la faille de sécurité est suivie comme étant liée à un vulnérabilité de dépassement de mémoire tampon qui, s’il est exploité avec succès, peut permettre aux attaquants d’exécuter du code à distance dans le noyau et d’effectuer des activités malveillantes de leur choix, selon un rapport partagé par SentinelOne avec The Hacker News.

Il s’agit de la dernière d’une série de vulnérabilités NetUSB qui ont été corrigées ces dernières années. En mai 2015, des chercheurs de SEC Consult ont révélé une autre faille de dépassement de mémoire tampon (CVE-2015-3036) qui pourrait entraîner un déni de service (DoS) ou l’exécution de code.

Puis en juin 2019, Cisco Talos divulgué les détails de deux faiblesses de NetUSB (CVE-2019-5016 et CVE-2019-5017) qui pourraient permettre à un attaquant de forcer de manière inappropriée certains routeurs sans fil Netgear à divulguer des informations sensibles et même à donner à l’attaquant la possibilité d’exécuter du code à distance.

À la suite d’une divulgation responsable à KCodes le 20 septembre 2021, la société taïwanaise a publié un correctif à tous les fournisseurs le 19 novembre, après quoi Netgear publié mises à jour du micrologiciel contenant des correctifs pour la vulnérabilité.

SentinelOne s’est abstenu de publier un code de preuve de concept (PoC) à la lumière du fait que d’autres fournisseurs sont toujours en train de livrer des mises à jour. Mais la société de cybersécurité a mis en garde contre la possibilité qu’un exploit émerge à l’état sauvage malgré la complexité technique impliquée, rendant impératif que les utilisateurs appliquent les correctifs pour atténuer tout risque potentiel.

« Étant donné que cette vulnérabilité se trouve dans un composant tiers sous licence auprès de divers fournisseurs de routeurs, le seul moyen de résoudre ce problème est de mettre à jour le micrologiciel de votre routeur, si une mise à jour est disponible », a déclaré le chercheur Max Van Amerongen. « Il est important de vérifier que votre routeur n’est pas un modèle en fin de vie car il est peu probable qu’il reçoive une mise à jour pour cette vulnérabilité. »