Le chercheur en cybersécurité Paul Litvak a révélé aujourd’hui une vulnérabilité non corrigée dans Microsoft Azure Functions qui pourrait être utilisée par un attaquant pour augmenter les privilèges et échapper au conteneur Docker utilisé pour les héberger.

Les résultats font partie de Laboratoire Intezerles enquêtes sur l’infrastructure de calcul Azure.

Suite à la divulgation à Microsoft, le fabricant de Windows aurait « déterminé que la vulnérabilité n’a aucun impact sur la sécurité des utilisateurs de Function, puisque l’hôte lui-même est toujours protégé par une autre limite de défense contre la position élevée que nous avons atteinte dans l’hôte du conteneur ».

Fonctions Azure, analogue à Amazon AWS Lambda, est une solution sans serveur qui permet aux utilisateurs d’exécuter du code déclenché par un événement sans avoir à provisionner ou gérer l’infrastructure explicitement tout en permettant simultanément de mettre à l’échelle et d’allouer des calculs et des ressources en fonction de la demande.

En incorporant Docker dans le mix, il permet aux développeurs de déployer et d’exécuter facilement Azure Functions dans le cloud ou sur site.

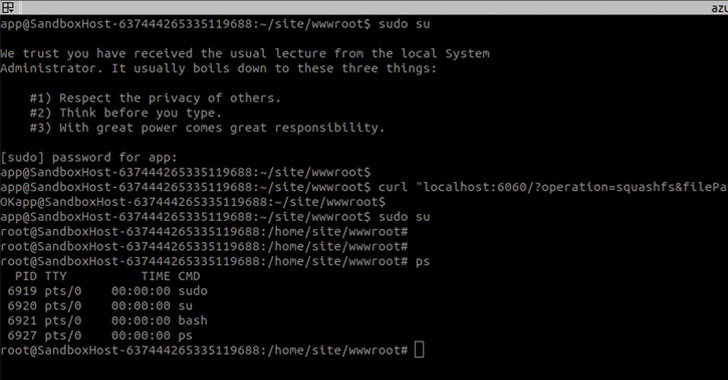

Étant donné que le code de déclenchement est un événement (par exemple, une requête HTTP) configuré pour appeler une fonction Azure, les chercheurs ont d’abord créé un Déclencheur HTTP pour prendre pied sur le conteneur Function, en l’utilisant pour trouver des sockets appartenant à des processus avec des privilèges « root ».

À partir de là, un tel processus privilégié associé à un binaire « Mesh » a été identifié comme contenant une faille qui pourrait être exploitée pour accorder à l’utilisateur « app » qui exécute les autorisations de racine de la fonction ci-dessus.

Alors que le binaire Mesh en lui-même avait peu ou pas de documentation pour expliquer son objectif, les chercheurs d’Intezer ont trouvé image Docker publique, qu’ils utilisaient pour faire de l’ingénierie inverse et obtenir une élévation de privilèges.

Dans la dernière étape, les privilèges étendus attribués au conteneur (en utilisant le « –privilégié« flag) ont été abusés pour échapper au conteneur Docker et exécutez une commande arbitraire sur l’hôte.

Intezer a également libéré un code d’exploitation de preuve de concept (PoC) sur GitHub pour sonder l’environnement hôte Docker.

«Des instances comme celle-ci soulignent que les vulnérabilités sont parfois hors du contrôle de l’utilisateur du cloud», ont déclaré les chercheurs d’Intezer Labs. «Les attaquants peuvent trouver un chemin à l’intérieur grâce à des logiciels tiers vulnérables.

« Il est essentiel que vous ayez des mesures de protection en place pour détecter et mettre fin lorsque l’attaquant exécute du code non autorisé dans votre environnement de production. Cette mentalité de Zero Trust est même reprise par Microsoft. »