L’acteur de la menace derrière le logiciel malveillant voleur d’informations connu sous le nom de Typhon renaît a refait surface avec une version mise à jour (V2) qui intègre des capacités améliorées pour échapper à la détection et résister à l’analyse.

La nouvelle version est proposée à la vente sur le réseau criminel pour 59 $ par mois, 360 $ par an, ou alternativement, pour 540 $ pour un abonnement à vie.

« Le voleur peut récolter et exfiltrer des informations sensibles et utilise l’API Telegram pour envoyer des données volées aux attaquants », a déclaré Edmund Brumaghin, chercheur chez Cisco Talos. a dit dans un rapport de mardi.

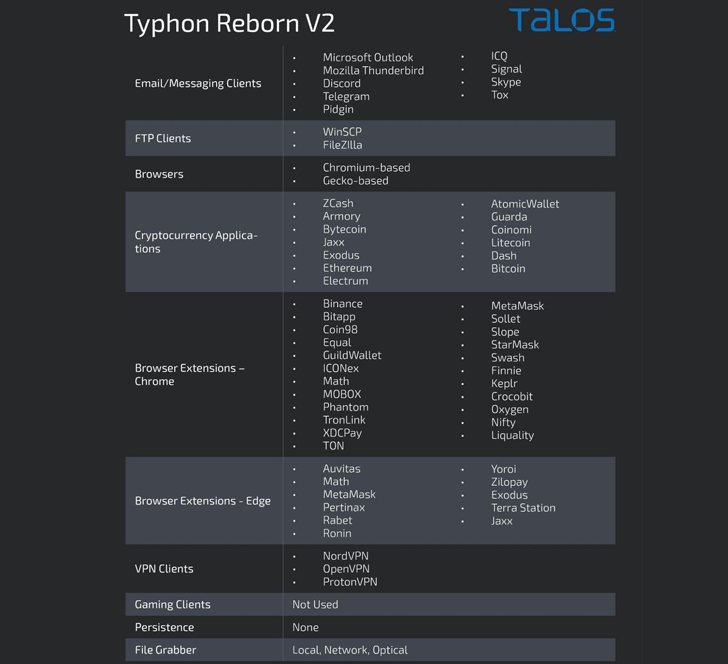

Typhon était d’abord documenté par Cyble en août 2022, détaillant ses innombrables fonctionnalités, y compris le détournement du contenu du presse-papiers, la capture de captures d’écran, l’enregistrement des frappes au clavier et le vol de données du portefeuille crypto, de la messagerie, du FTP, du VPN, du navigateur et des applications de jeu.

Basé sur un autre malware voleur appelé Prynt Stealer, Typhon est également capable de fournir le mineur de crypto-monnaie XMRig. En novembre 2022, l’unité 42 de Palo Alto Networks a mis au jour une version mise à jour baptisée Typhon Reborn.

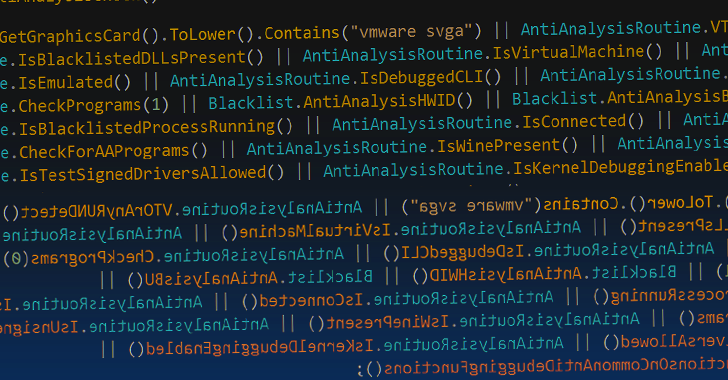

« Cette nouvelle version a augmenté les techniques d’anti-analyse et elle a été modifiée pour améliorer les fonctionnalités de vol et de capture de fichiers », a déclaré l’unité 42, soulignant la suppression de fonctionnalités existantes telles que l’enregistrement de frappe et l’extraction de crypto-monnaie dans une tentative apparente de réduire les chances de détection. .

La dernière variante V2, selon Cisco Talos, a été commercialisée par son développeur le 31 janvier 2023 sur le forum Web sombre en russe XSS.

« Le voleur Typhon Reborn est une version fortement remaniée et améliorée de l’ancien et instable Typhon Stealer », a déclaré l’auteur du logiciel malveillant, en plus de vanter son prix bon marché et l’absence de toute porte dérobée.

Comme d’autres logiciels malveillants, V2 est livré avec des options pour éviter d’infecter les systèmes situés dans les pays de la Communauté des États indépendants (CEI). Il exclut toutefois notamment l’Ukraine et la Géorgie de la liste.

En plus d’incorporer plus de contrôles anti-analyse et anti-virtualisation, Typhon Reborn V2 supprime ses fonctionnalités de persistance, choisissant plutôt de se terminer après l’exfiltration des données.

Le logiciel malveillant transmet finalement les données collectées dans une archive compressée via HTTPS à l’aide de l’API Telegram, marquant un abus continu de la plate-forme de messagerie.

« Une fois que les données ont été transmises avec succès à l’attaquant, l’archive est ensuite supprimée du système infecté », a déclaré Brumaghin. « Le malware appelle alors [a self-delete function] mettre fin à l’exécution. »

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

Les découvertes surviennent alors que Cyble a révélé un nouveau malware voleur basé sur Python nommé Creal qui cible les utilisateurs de crypto-monnaie via des sites de phishing imitant des services légitimes de minage de crypto comme Kryptex.

Le logiciel malveillant n’est pas différent de Typhon Reborn en ce sens qu’il est équipé pour siphonner les cookies et les mots de passe des navigateurs Web basés sur Chromium ainsi que les données des applications de messagerie instantanée, de jeu et de portefeuille crypto.

Cela dit, le code source du malware est disponible sur GitHub, permettant ainsi à d’autres acteurs de la menace de modifier le malware en fonction de leurs besoins et d’en faire une menace puissante.

« Creal Stealer est capable d’exfiltrer des données à l’aide de webhooks Discord et de plusieurs plates-formes d’hébergement et de partage de fichiers telles qu’Anonfiles et Gofile », a déclaré Cyble. a dit dans un rapport publié la semaine dernière.

« La tendance à utiliser du code open source dans les logiciels malveillants augmente parmi les cybercriminels, car cela leur permet de créer des attaques sophistiquées et personnalisées avec des dépenses minimes. »