Les entités gouvernementales d’Asie-Pacifique et d’Amérique du Nord sont ciblées par un acteur malveillant inconnu avec un téléchargeur de logiciels malveillants prêt à l’emploi connu sous le nom de PureCrypter pour fournir une gamme de voleurs d’informations et de ransomwares.

« La campagne PureCrypter utilise le domaine d’une organisation à but non lucratif compromise comme commande et contrôle (C2) pour fournir une charge utile secondaire », a déclaré Abhay Yadav, chercheur chez Menlo Security. a dit.

Les différents types de logiciels malveillants propagés à l’aide de PureCrypter incluent RedLine Stealer, Agent Tesla, Eternity, La lune Noire (alias KRBanker), et crême Philadelphia rançongiciel.

Documenté pour la première fois en juin 2022, PureCrypter est mis en vente par son auteur pour 59 $ pour un accès d’un mois (ou 245 $ pour un achat unique à vie) et est capable de distribuer une multitude de logiciels malveillants.

En décembre 2022, PureCoder – le développeur derrière le programme – étendu la liste des offres comprend un enregistreur et un voleur d’informations connu sous le nom de PureLogs, qui est conçu pour siphonner les données des navigateurs Web, des portefeuilles cryptographiques et des clients de messagerie. Il en coûte 99 $ par an (ou 199 $ pour un accès à vie).

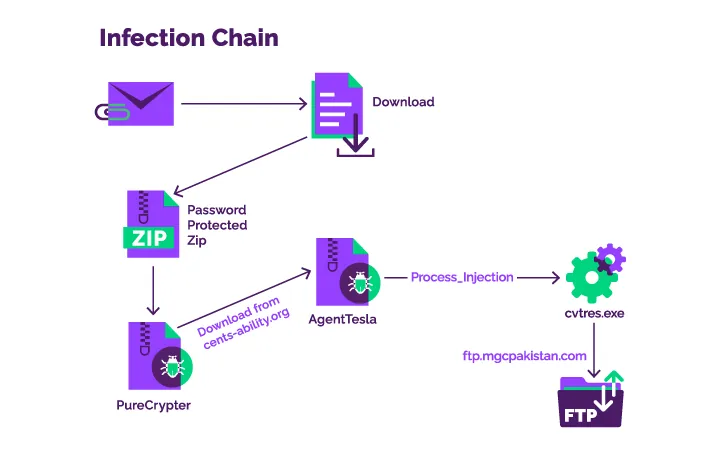

La séquence d’infection détaillée par Menlo Security commence par un e-mail de phishing contenant une URL Discord qui pointe vers le composant de la première étape, une archive ZIP protégée par mot de passe qui, à son tour, charge le malware PureCrypter.

Le chargeur, pour sa part, contacte le site Web de l’entité à but non lucratif violée pour récupérer la charge utile secondaire, qui est un enregistreur de frappe basé sur .NET nommé AgentTesla.

La porte dérobée établit ensuite une connexion à un serveur FTP situé au Pakistan pour exfiltrer les données récoltées, indiquant que des informations d’identification compromises peuvent avoir été utilisées pour effectuer l’activité.