Un groupe de cyberespionnage ayant des liens présumés avec les gouvernements kazakh et libanais a déclenché une nouvelle vague d’attaques contre une multitude d’industries avec une version remaniée d’un cheval de Troie de 13 ans.

Check Point Research a appelé les pirates informatiques affiliés à un groupe nommé Caracal foncé dans un nouveau rapport publié hier pour leurs efforts visant à déployer « des dizaines de variantes signées numériquement » du Bandook Cheval de Troie Windows au cours de l’année écoulée, «ravivant ainsi à nouveau l’intérêt pour cette ancienne famille de logiciels malveillants».

Les différents secteurs verticaux identifiés par l’acteur de la menace comprennent les institutions gouvernementales, financières, énergétiques, alimentaires, de santé, d’éducation, informatiques et juridiques situées au Chili, à Chypre, en Allemagne, en Indonésie, en Italie, à Singapour, en Suisse, en Turquie et aux États-Unis.

La variété inhabituellement grande de marchés et d’emplacements ciblés « renforce l’hypothèse précédente selon laquelle le logiciel malveillant n’est pas développé en interne et utilisé par une seule entité, mais fait partie d’une infrastructure offensive vendue par un tiers aux gouvernements et aux acteurs de la menace du monde entier, pour faciliter les cyberopérations offensives », ont déclaré les chercheurs.

L’utilisation intensive de Bandook RAT par Dark Caracal pour exécuter l’espionnage à l’échelle mondiale a été d’abord documenté par l’Electronic Frontier Foundation (EFF) et Lookout début 2018, le groupe étant attribué au vol de propriété intellectuelle d’entreprise et d’informations personnellement identifiables de milliers de victimes dans 21 pays.

Le groupe prolifique, qui opère au moins depuis 2012, a été lié à la Direction générale libanaise de la sécurité générale (GDGS), le considérant comme une menace persistante avancée au niveau de l’État-nation.

L’utilisation simultanée de la même infrastructure de logiciels malveillants par différents groupes pour des campagnes apparemment sans rapport a conduit l’EFF et Lookout à supposer que l’acteur APT «utilise ou gère l’infrastructure qui héberge un certain nombre de campagnes de cyberespionnage généralisées et mondiales».

Maintenant, le même groupe est de retour avec une nouvelle souche de Bandook, avec des efforts supplémentaires pour contrecarrer la détection et l’analyse, par Check Point Research.

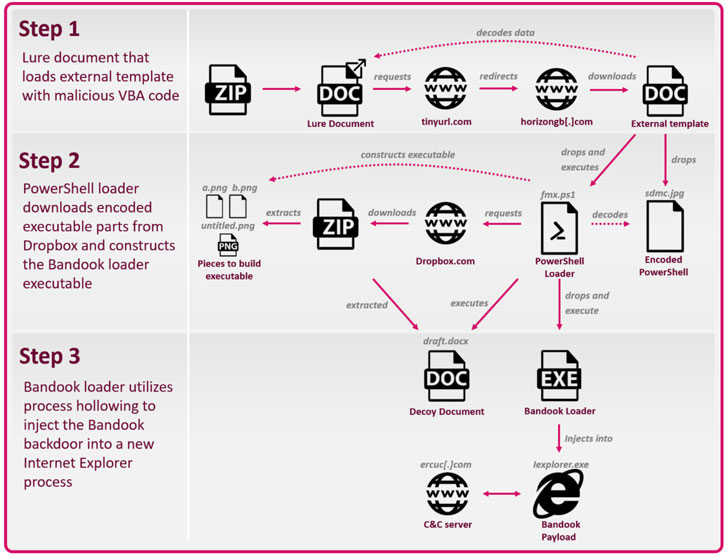

Une chaîne d’infection en trois étapes

La chaîne d’infection est un processus en trois étapes qui commence par un document Microsoft Word de leurre (par exemple « Certified documents.docx ») livré dans un fichier ZIP qui, une fois ouvert, télécharge des macros malveillantes, qui procède ensuite à la suppression et à l’exécution d’un second script PowerShell crypté dans le document Word d’origine

Dans la dernière phase de l’attaque, ce script PowerShell est utilisé pour télécharger des parties exécutables encodées à partir de services de stockage cloud comme Dropbox ou Bitbucket afin d’assembler le chargeur Bandook, qui prend alors la responsabilité d’injecter le RAT dans un nouveau processus Internet Explorer.

Le Bandook RAT – disponible dans le commerce à partir de 2007 – est livré avec toutes les fonctionnalités généralement associées aux portes dérobées en ce sens qu’il établit le contact avec un serveur contrôlé à distance pour recevoir des commandes supplémentaires allant de la capture de captures d’écran à l’exécution de diverses opérations liées aux fichiers.

Mais selon la société de cybersécurité, la nouvelle variante de Bandook est une version allégée du malware avec prise en charge de seulement 11 commandes, alors que les versions précédentes étaient connues pour comporter jusqu’à 120 commandes, suggérant le désir des opérateurs de réduire le malware. détection d’empreinte et de contournement contre des cibles de premier plan.

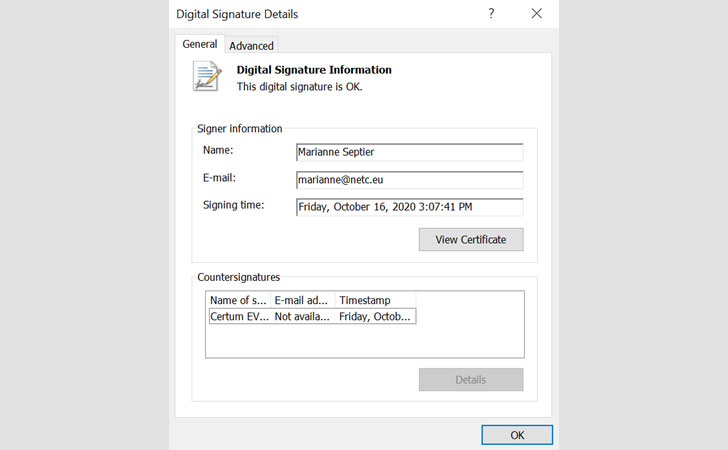

Ce n’est pas tout. Non seulement des certificats valides émis par Certum ont été utilisés pour signer cette version réduite de l’exécutable du logiciel malveillant, mais les chercheurs de Check Point ont découvert deux autres échantillons – des variantes à part entière signées numériquement et non signées – qui, selon eux, sont exploitées et vendues par une seule entité.

«Bien qu’il ne soit pas aussi capable, ni aussi pratiqué en sécurité opérationnelle que certaines autres sociétés de sécurité offensives, le groupe derrière l’infrastructure dans ces attaques semble s’améliorer au fil du temps, ajoutant plusieurs couches de sécurité, des certificats valides et d’autres techniques, pour entraver la détection et l’analyse de ses opérations », ont conclu les chercheurs.