Un cheval de Troie d’accès à distance inédit appelé ZuoRAT a distingué les routeurs pour petits bureaux/bureaux à domicile (SOHO) dans le cadre d’une campagne sophistiquée ciblant les réseaux nord-américains et européens.

Le logiciel malveillant « accorde à l’acteur la possibilité de pivoter vers le réseau local et d’accéder à des systèmes supplémentaires sur le réseau local en détournant les communications réseau pour maintenir une présence non détectée », ont déclaré des chercheurs de Lumen Black Lotus Labs dans un rapport partagé avec The Hacker News.

L’opération furtive, qui ciblait les routeurs d’ASUS, Cisco, DrayTek et NETGEAR, aurait commencé au début de 2020 au cours des premiers mois de la pandémie de COVID-19, restant effectivement sous le radar pendant plus de deux ans.

« Les consommateurs et les employés distants utilisent régulièrement des routeurs SOHO, mais ces appareils sont rarement surveillés ou corrigés, ce qui en fait l’un des points les plus faibles du périmètre d’un réseau », a déclaré l’équipe de renseignement sur les menaces de l’entreprise.

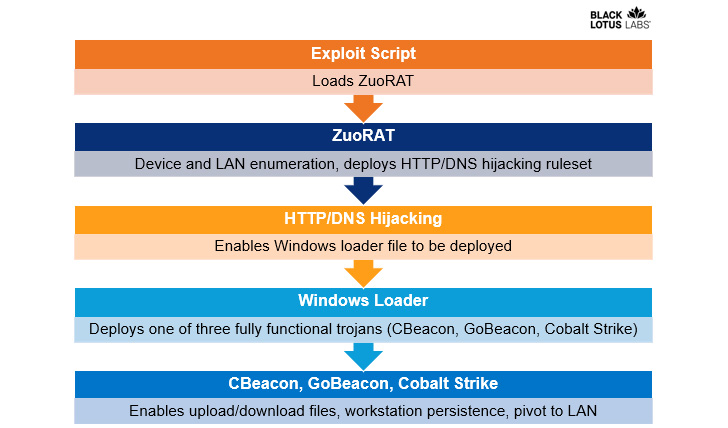

L’accès initial aux routeurs est obtenu en recherchant les failles connues non corrigées pour charger l’outil d’accès à distance, en l’utilisant pour accéder au réseau et en abandonnant un chargeur de shellcode de la prochaine étape qui est utilisé pour fournir Cobalt Strike et des portes dérobées personnalisées telles que CBeacon et GoBeacon qui sont capables d’exécuter des commandes arbitraires.

En plus de permettre une reconnaissance approfondie des réseaux cibles, la collecte de trafic et le piratage des communications réseau, le logiciel malveillant a été décrit comme une version fortement modifiée du botnet Mirai, dont le code source a été divulgué en octobre 2016.

« ZuoRAT est un fichier MIPS compilé pour les routeurs SOHO qui peut énumérer un hôte et un LAN interne, capturer les paquets transmis sur l’appareil infecté et effectuer des attaques par personne du milieu (détournement DNS et HTTPS basé sur des règles prédéfinies) » ont déclaré les chercheurs.

Une fonction est également incluse pour collecter les connexions TCP sur les ports 21 et 8443, qui sont associées au FTP et à la navigation Web, permettant potentiellement à l’adversaire de garder un œil sur l’activité Internet des utilisateurs derrière le routeur compromis.

D’autres capacités de ZuoRAT permettent aux attaquants de surveiller le trafic DNS et HTTPS dans le but de détourner les requêtes et de rediriger les victimes vers des domaines malveillants en utilisant des règles prédéfinies qui sont générées et stockées dans des répertoires temporaires pour tenter de résister à l’analyse médico-légale.

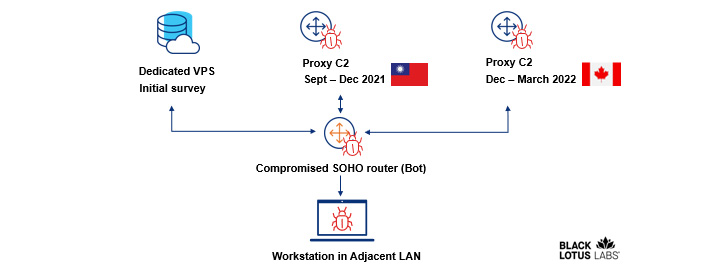

Ce n’est pas la seule mesure prise par les pirates pour dissimuler leurs activités, car les attaques reposent sur une infrastructure C2 obscurcie à plusieurs étapes qui implique l’utilisation d’un serveur privé virtuel pour supprimer l’exploit RAT initial et tirer parti des routeurs compromis eux-mêmes en tant que serveurs proxy C2. .

Pour éviter davantage la détection, le serveur de transfert a été repéré hébergeant un contenu apparemment inoffensif, dans un cas imitant un site Web appelé « muhsinlar.net », un portail de propagande mis en place pour le parti islamique du Turkestan (POINTE), un groupe extrémiste ouïghour originaire de Chine.

L’identité du collectif adverse derrière la campagne reste inconnue, bien qu’une analyse des artefacts ait révélé de possibles références à la province chinoise de Xiancheng et l’utilisation de Yuque et Tencent d’Alibaba pour le commandement et le contrôle (C2).

La nature élaborée et évasive de l’opération, associée aux tactiques utilisées dans les attaques pour rester sous couverture, indique une activité potentielle de l’État-nation, a noté Black Lotus Labs.

« Les capacités démontrées dans cette campagne – accéder à des appareils SOHO de différentes marques et modèles, collecter des informations sur l’hôte et le réseau local pour informer le ciblage, l’échantillonnage et le détournement des communications réseau afin d’obtenir un accès potentiellement persistant aux appareils terrestres et à une infrastructure C2 intentionnellement furtive tirant parti de plusieurs étapes communications cloisonnées de routeur à routeur – indique un acteur hautement sophistiqué », ont conclu les chercheurs.