L’acteur menaçant connu sous le nom de Souris porte-bonheur a développé une version Linux d’une boîte à outils de logiciels malveillants appelée SysUpdate, élargissant sa capacité à cibler les appareils exécutant le système d’exploitation.

La version la plus ancienne de l’artefact mis à jour remonte à juillet 2022, le logiciel malveillant incorporant de nouvelles fonctionnalités conçues pour échapper aux logiciels de sécurité et résister à l’ingénierie inverse.

Entreprise de cybersécurité Trend Micro a dit il a observé la variante Windows équivalente en juin 2022, près d’un mois après la mise en place de l’infrastructure de commande et de contrôle (C2).

Lucky Mouse est également suivi sous les noms APT27, Bronze Union, Emissary Panda et Iron Tiger, et est connu pour utiliser une variété de logiciels malveillants tels que Mise à jour systèmeHyperBro, PlugX et une porte dérobée Linux appelée rshell.

Au cours des deux dernières années, les campagnes orchestrées par le groupe de menaces ont adopté des compromis de la chaîne d’approvisionnement d’applications légitimes comme Able Desktop et MiMi Chat pour obtenir un accès à distance aux systèmes compromis.

En octobre 2022, Intrinsec détaillé une attaque contre une entreprise française qui a utilisé les vulnérabilités de ProxyLogon dans Microsoft Exchange Server pour fournir HyperBro dans le cadre d’une opération de plusieurs mois qui a exfiltré « des gigaoctets de données ».

Les cibles de la dernière campagne incluent une société de jeux aux Philippines, un secteur qui a été attaqué à plusieurs reprises par Iron Tiger depuis 2019.

Le vecteur d’infection exact utilisé dans l’attaque n’est pas clair, mais des signes indiquent l’utilisation d’installateurs se faisant passer pour des applications de messagerie comme Youdu comme leurres pour activer la séquence d’attaque.

Quant à la version Windows de SysUpdate, elle est livrée avec des fonctionnalités pour gérer les processus, prendre des captures d’écran, effectuer des opérations sur les fichiers et exécuter des commandes arbitraires. Il est également capable de communiquer avec les serveurs C2 via des requêtes DNS TXT, une technique appelée DNS Tunneling.

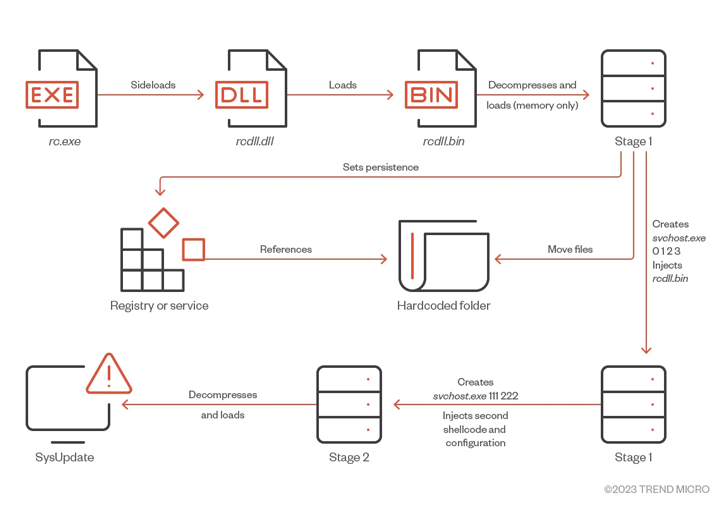

Le développement marque également la première fois qu’un acteur malveillant a été détecté en train de militariser une vulnérabilité de chargement latéral dans un exécutable signé Wazuh pour déployer SysUpdate sur des machines Windows.

Les exemples Linux ELF, écrits en C++, se distinguent par l’utilisation de la bibliothèque Asio pour porter les fonctions de gestion de fichiers, indiquant que l’adversaire cherche à ajouter un support multiplateforme pour le malware.

Étant donné que rshell est déjà capable de fonctionner sous Linux et macOS, la possibilité que SysUpdate puisse avoir une saveur macOS à l’avenir ne peut être écartée, a déclaré Trend Micro.

Un autre outil à noter est un récupérateur de mots de passe et de cookies Chrome personnalisé, doté de fonctionnalités permettant de collecter les cookies et les mots de passe stockés dans le navigateur Web.

« Cette enquête confirme qu’Iron Tiger met régulièrement à jour ses outils pour ajouter de nouvelles fonctionnalités et probablement pour faciliter leur portabilité vers d’autres plates-formes », a déclaré le chercheur en sécurité Daniel Lunghi, ajoutant qu’elle « corrobore l’intérêt de cet acteur menaçant pour l’industrie du jeu et la région de l’Asie du Sud-Est. . »