De nombreuses machines Windows situées en Corée du Sud ont été ciblées par un botnet suivi comme PseudoManuscrypt depuis au moins mai 2021 en utilisant les mêmes tactiques de diffusion qu’un autre logiciel malveillant appelé CryptBot.

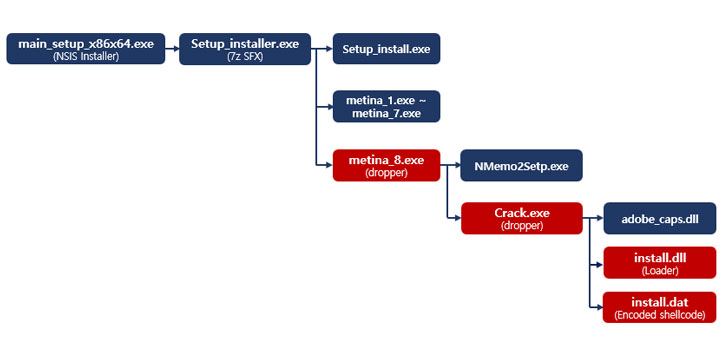

« PseudoManuscrypt est déguisé en un programme d’installation similaire à une forme de CryptBotet est en cours de distribution », la société sud-coréenne de cybersécurité AhnLab Security Emergency Response Center (ASEC) mentionné dans un rapport publié aujourd’hui.

« Non seulement sa forme de fichier est similaire à CryptBot, mais il est également distribué via des sites malveillants exposés sur la page de recherche supérieure lorsque les utilisateurs recherchent des programmes illégaux liés à des logiciels commerciaux tels que Crack et Keygen », a-t-il ajouté.

Selon l’ASEC, environ 30 ordinateurs dans le pays sont régulièrement infectés quotidiennement en moyenne.

PseudoManuscrypt a été documenté pour la première fois par la société russe de cybersécurité Kaspersky en décembre 2021, lorsqu’elle a divulgué les détails d’une « campagne d’attaque de logiciels espions à grande échelle » infectant plus de 35 000 ordinateurs dans 195 pays du monde.

Les cibles des attaques PseudoManuscrypt, qu’il a initialement découvertes en juin 2021, comprennent un nombre important d’organisations industrielles et gouvernementales, y compris des entreprises du complexe militaro-industriel et des laboratoires de recherche, en Russie, en Inde et au Brésil, entre autres.

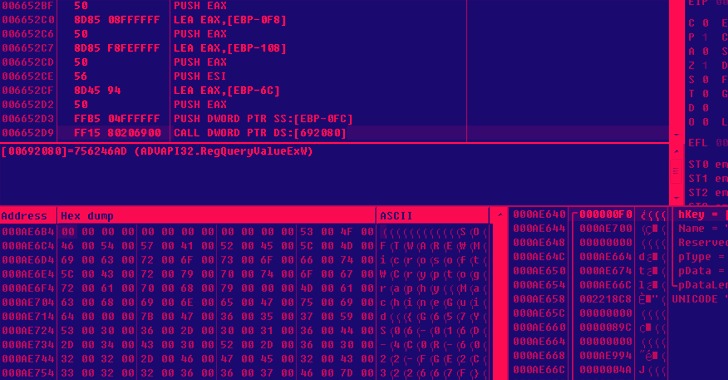

Le module de charge utile principal est équipé d’une fonctionnalité d’espionnage étendue et variée qui offre aux attaquants un contrôle pratiquement total du système infecté. Cela inclut le vol des détails de la connexion VPN, l’enregistrement audio avec le microphone et la capture du contenu du presse-papiers et des données du journal des événements du système d’exploitation.

De plus, PseudoManuscrypt peut accéder à un serveur de commande et de contrôle à distance sous le contrôle de l’attaquant pour effectuer diverses activités néfastes telles que le téléchargement de fichiers, l’exécution de commandes arbitraires, la journalisation des touches et la capture de captures d’écran et de vidéos de l’écran.

« Comme ce malware est déguisé en installateur de logiciel illégal et est distribué à des individus aléatoires via des sites malveillants, les utilisateurs doivent faire attention à ne pas télécharger de programmes pertinents », ont déclaré les chercheurs. « Comme les fichiers malveillants peuvent également être enregistrés pour servir et exécuter des comportements malveillants continus à l’insu de l’utilisateur, une maintenance périodique du PC est nécessaire. »