Un cheval de Troie d’accès à distance Windows connu auparavant avec des capacités de vol d’informations d’identification a maintenant élargi son champ d’action pour cibler les utilisateurs d’appareils Android afin de promouvoir les motivations d’espionnage de l’attaquant.

« Les développeurs de LodaRAT ont ajouté Android en tant que plate-forme ciblée, » m’a dit dans une analyse mardi. « Une nouvelle itération de LodaRAT pour Windows a été identifiée avec des capacités d’enregistrement audio améliorées. »

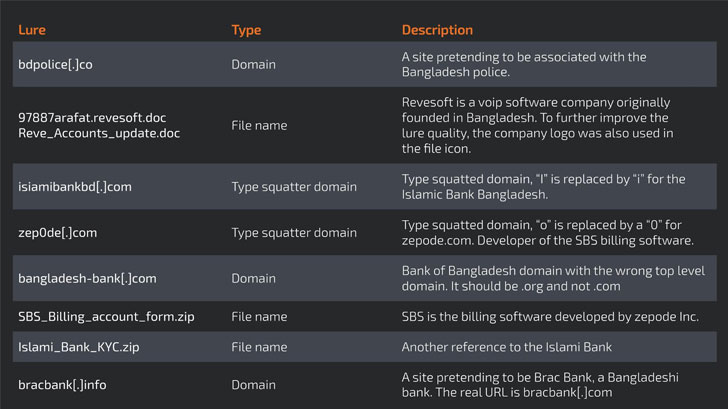

Kasablanca, le groupe à l’origine du malware, aurait déployé le nouveau RAT dans une campagne hybride en cours ciblant les utilisateurs bangladais, ont noté les chercheurs.

La raison pour laquelle les organisations basées au Bangladesh ont été spécifiquement choisies pour cette campagne reste incertaine, tout comme l’identité de l’acteur de la menace.

Documenté pour la première fois en mai 2017 par Proofpoint, Loda est un malware AutoIt généralement fourni via des leurres de phishing qui est équipé pour exécuter un large éventail de commandes conçues pour enregistrer de l’audio, de la vidéo et capturer d’autres informations sensibles, avec récent variantes visant à voler les mots de passe et les cookies des navigateurs.

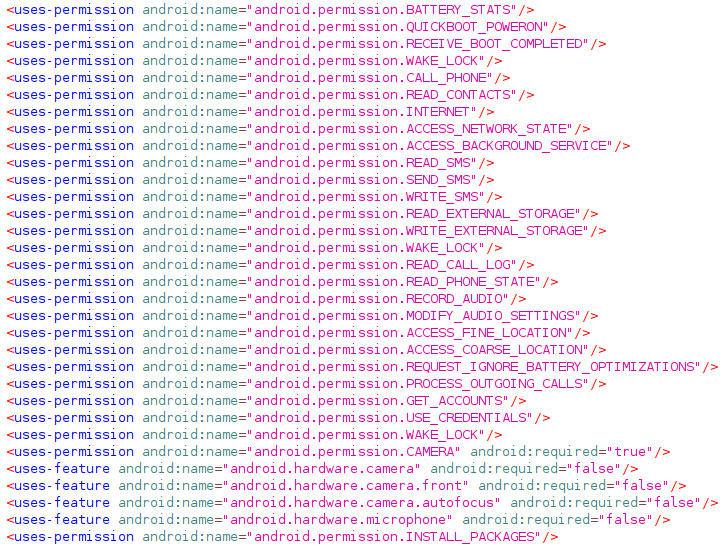

Les dernières versions – appelées Loda4Android et Loda4Windows – se ressemblent beaucoup en ce qu’elles sont livrées avec un ensemble complet de fonctionnalités de collecte de données qui constituent une application de harceleur. Cependant, le malware Android est également différent, car il évite en particulier les techniques souvent utilisées par les chevaux de Troie bancaires, comme l’abus des API d’accessibilité pour enregistrer les activités à l’écran.

Outre le partage de la même infrastructure de commande et de contrôle (C2) pour Android et Windows, les attaques, qui ont débuté en octobre 2020, ont ciblé des banques et des fournisseurs de logiciels de voix sur IP de niveau opérateur, avec des indices pointant vers l’auteur du malware. étant basé au Maroc.

Les attaquants ont également fait une myriade de trucs d’ingénierie sociale, allant des domaines squattés typo aux documents RTF malveillants intégrés dans les e-mails, qui, une fois ouverts, ont déclenché une chaîne d’infection qui exploite une vulnérabilité de corruption de mémoire dans Microsoft Office (CVE-2017-11882 ) pour télécharger la charge utile finale.

Alors que la version Android du logiciel malveillant peut prendre des photos et des captures d’écran, lire des SMS et des journaux d’appels, envoyer des SMS et passer des appels à des numéros spécifiques et intercepter des messages SMS ou des appels téléphoniques, son dernier homologue Windows est livré avec de nouvelles commandes qui permettent l’accès à distance au machine cible via le protocole RDP (Remote Desktop Protocol) et la commande « Son » qui utilise BASSE bibliothèque audio pour capturer l’audio d’un microphone connecté.

«Le fait que le groupe de menaces a évolué vers des campagnes hybrides ciblant Windows et Android montre un groupe qui est en plein essor et en évolution», ont déclaré des chercheurs de Cisco Talos.