Une équipe de chercheurs a dévoilé aujourd’hui les capacités précédemment non divulguées d’un implant de logiciel espion Android – développé par un acteur de la menace iranien sanctionné – qui pourrait permettre aux attaquants d’espionner les discussions privées à partir d’applications de messagerie instantanée populaires, forcer les connexions Wi-Fi et répondre automatiquement aux appels de certains numéros à des fins d’écoute clandestine des conversations.

En septembre, le département américain du Trésor a imposé des sanctions à APT39 (alias Chafer, ITG07 ou Remix Kitten) – un acteur de la menace iranienne soutenu par le ministère du Renseignement et de la Sécurité (MOIS) du pays – pour avoir mené des campagnes de malwares visant des dissidents iraniens, journalistes et entreprises internationales des secteurs des télécommunications et du voyage.

Coïncidant avec les sanctions, le Federal Bureau of Investigation (FBI) a publié une analyse publique des menaces rapport décrivant plusieurs outils utilisés par Rana Intelligence Computing Company, qui fonctionnait comme un front pour les cyber-activités malveillantes menées par le groupe APT39.

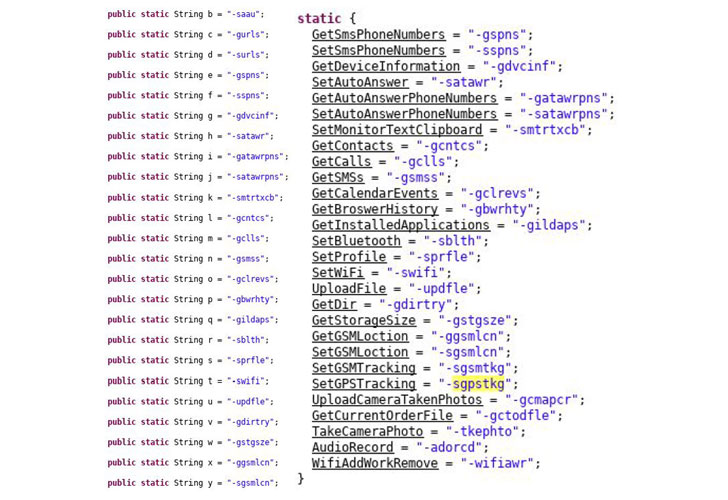

Reliant officiellement les opérations d’APT39 à Rana, le FBI a détaillé huit ensembles séparés et distincts de logiciels malveillants précédemment non divulgués utilisés par le groupe pour mener ses activités d’intrusion et de reconnaissance informatiques, y compris une application de logiciel espion Android appelée « optimizer.apk » avec vol d’informations et capacités d’accès à distance.

« L’implant APK avait des fonctionnalités de vol d’informations et d’accès à distance qui permettaient un accès root sur un appareil Android à l’insu de l’utilisateur », a déclaré l’agence.

« Les principales fonctionnalités incluent la récupération des requêtes HTTP GET du serveur C2, l’obtention des données de l’appareil, la compression et le cryptage AES des données collectées et leur envoi via des requêtes HTTP POST au serveur C2 malveillant. »

ReversingLabs, dans un nouveau publié rapport aujourd’hui, creusé plus profondément dans cet implant (« com.android.providers.optimizer ») en utilisant une version précédente non dissimulée du malware décrit dans le rapport Flash du FBI.

Selon le chercheur Karlo Zanki, non seulement l’implant avait l’autorisation d’enregistrer du son et de prendre des photos à des fins de surveillance gouvernementale, mais il contenait également une fonctionnalité permettant d’ajouter un point d’accès Wi-Fi personnalisé et de forcer un appareil compromis à s’y connecter.

« Cette fonctionnalité a probablement été introduite pour éviter une détection possible en raison d’une utilisation inhabituelle du trafic de données sur le compte mobile de la cible », a déclaré Zanki dans une analyse.

Il convient également de noter la possibilité de répondre automatiquement aux appels à partir de numéros de téléphone spécifiques, permettant ainsi à l’acteur de la menace d’exploiter les conversations à la demande.

Outre la prise en charge de la réception de commandes envoyées via des messages SMS, la dernière variante du malware « optimiseur » référencé par le FBI a abusé des services d’accessibilité pour accéder au contenu des applications de messagerie instantanée telles que WhatsApp, Instagram, Telegram, Viber, Skype et un Iran non officiel. client Telegram basé appelé Talaeii.

Il convient de noter que Telegram avait déjà émis des avertissements «dangereux» aux utilisateurs de Talaeii et Hotgram en décembre 2018 à la suite de la divulgation du Centre pour les droits de l’homme en Iran (CHRI) citant des problèmes de sécurité.

«Lorsqu’ils ciblent des individus, les acteurs de la menace veulent souvent surveiller leur communication et leurs déplacements», a conclu Zanki. « Les téléphones portables sont les plus adaptés à ces objectifs en raison de la puissance de calcul contenue dans votre poche et du fait que la plupart des gens les portent tout le temps. »

«Étant donné que la plate-forme Android conserve la plus grande part du marché mondial des smartphones, il s’ensuit qu’elle est également la principale cible des malwares mobiles.»