Un outil d’espionnage auparavant non documenté a été déployé contre des gouvernements sélectionnés et d’autres cibles d’infrastructures critiques dans le cadre d’une campagne d’espionnage de longue durée orchestrée par des acteurs de la menace liés à la Chine depuis au moins 2013.

L’équipe Symantec Threat Hunter de Broadcom a caractérisé la porte dérobée, nommée Daxineen tant que malware technologiquement avancé, permettant aux attaquants d’effectuer une variété d’opérations de communication et de collecte d’informations destinées à des entités des secteurs des télécommunications, des transports et de la fabrication qui présentent un intérêt stratégique pour la Chine.

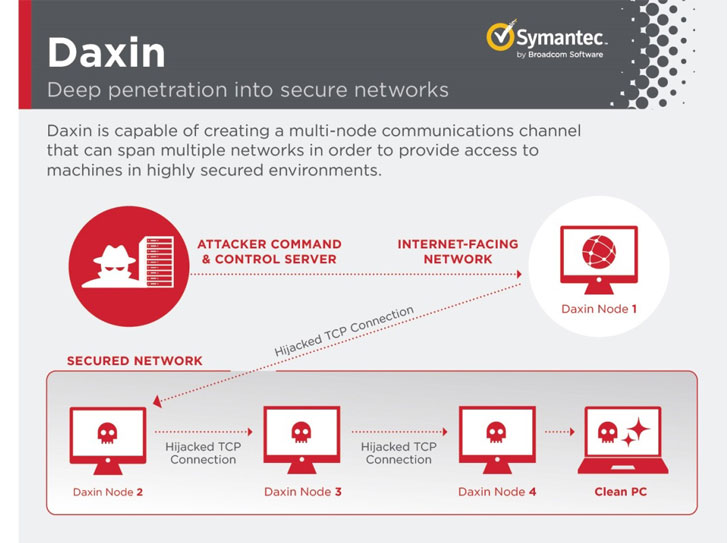

« Le malware Daxin est une porte dérobée rootkit hautement sophistiquée avec une fonctionnalité complexe et furtive de commande et de contrôle (C2) qui permet aux acteurs distants de communiquer avec des appareils sécurisés non connectés directement à Internet », a déclaré l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA). mentionné dans un conseil indépendant.

L’implant prend la forme d’un pilote de noyau Windows qui implémente un mécanisme de communication élaboré qui offre au logiciel malveillant un degré élevé de furtivité et la capacité de communiquer avec des machines physiquement déconnectées d’Internet.

Il y parvient en évitant expressément de lancer ses propres services de réseau, optant plutôt pour profiter de légitimes TCP/IP services déjà en cours d’exécution sur les ordinateurs infectés pour mélanger ses communications avec le trafic normal sur le réseau de la cible et recevoir des commandes d’un pair distant.

« Ces caractéristiques rappellent Regin », ont noté les chercheurs, faisant référence à un autre boîte à outils de logiciels malveillants et de piratage attribuée à la National Security Agency (NSA) des États-Unis pour les opérations d’espionnage du gouvernement en 2014.

Parmi les aspects inhabituels de Daxin, en plus de ne générer aucun trafic réseau suspect pour rester invisible, il y a sa capacité à relayer des commandes sur un réseau d’ordinateurs infectés au sein de l’organisation attaquée, créant un « canal de communication multi-nœuds » qui permet un accès récurrent au compromis. ordinateurs pendant de longues périodes.

Alors que des intrusions récentes impliquant la porte dérobée se seraient produites en novembre 2021, Symantec a déclaré avoir découvert des points communs au niveau du code avec un ancien logiciel malveillant appelé Exforel (alias Zala), indiquant que Daxin peut avoir été construit par un acteur ayant accès à la base de code de ce dernier ou qu’ils sont l’œuvre du même groupe.

Les campagnes n’ont pas été attribuées à un seul adversaire, mais une chronologie des attaques montre que Daxin a été installé sur certains des mêmes systèmes où des outils associés à d’autres acteurs d’espionnage chinois comme Slug ont été trouvés. Cela inclut le déploiement de Daxin et Owprox malware sur un seul ordinateur appartenant à une entreprise technologique en mai 2020.

« Daxin est sans aucun doute le malware le plus avancé […] utilisé par un acteur lié à la Chine », ont déclaré les chercheurs. « Compte tenu de ses capacités et de la nature de ses attaques déployées, Daxin semble être optimisé pour une utilisation contre des cibles renforcées, permettant aux attaquants de creuser profondément dans le réseau d’une cible et d’exfiltrer des données sans éveiller les soupçons. »

La divulgation arrive une semaine après que Pangu Lab, basé en Chine, a dévoilé une porte dérobée « de premier plan » appelée Bvp47, utilisée par l’Agence américaine de sécurité nationale pendant plus d’une décennie ciblant jusqu’à 287 organisations dans 45 pays situés principalement en Chine, Corée, Japon, Allemagne, Espagne, Inde et Mexique.