Le fournisseur israélien de logiciels espions Candiru, qui a été ajouté à une liste de blocage économique par le gouvernement américain ce mois-ci, aurait mené des attaques de « trou d’eau » contre des entités de premier plan au Royaume-Uni et au Moyen-Orient, révèlent de nouvelles découvertes.

« Les sites Web victimes appartiennent à des médias au Royaume-Uni, au Yémen et en Arabie saoudite, ainsi qu’au Hezbollah ; à des institutions gouvernementales en Iran (ministère des Affaires étrangères), en Syrie (y compris le ministère de l’Électricité) et au Yémen (y compris le ministère des Affaires étrangères). ministères de l’Intérieur et des Finances); aux fournisseurs de services Internet au Yémen et en Syrie; et aux entreprises de technologie aérospatiale/militaire en Italie et en Afrique du Sud », ESET mentionné dans un nouveau rapport. « Les attaquants ont également créé un site Web imitant un salon médical en Allemagne. »

On pense que les compromis Web stratégiques se sont produits en deux vagues, la première commençant dès mars 2020 avant de se terminer en août 2020, et la deuxième série d’attaques commençant en janvier 2021 et s’étalant jusqu’au début août 2021, lorsque les sites Web ciblés ont été supprimés. nettoyer les scripts malveillants.

Les attaques de points d’eau sont une forme d’intrusions très ciblées dans la mesure où elles ont tendance à infecter un groupe spécifique d’utilisateurs finaux en dérobant des sites Web que les membres du groupe sont connus pour fréquenter dans le but d’ouvrir une passerelle vers leurs machines pour une exploitation ultérieure. Activités.

« Les sites Web compromis ne sont utilisés que comme point de départ pour atteindre les cibles finales », a déclaré la société de cybersécurité slovaque, reliant la deuxième vague à un acteur de menace suivi par Kaspersky comme Karkadann citant des chevauchements dans les tactiques, techniques et procédures (TTP). La société russe a décrit le groupe comme ciblant des organismes gouvernementaux et des organes de presse au Moyen-Orient depuis au moins octobre 2020.

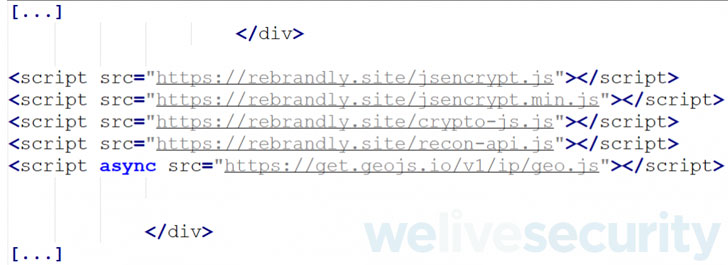

Les chaînes d’attaque d’origine impliquaient d’injecter du code JavaScript dans les sites Web à partir d’un domaine distant contrôlé par un attaquant, conçu pour collecter et exfiltrer la géolocalisation IP et les informations système sur la machine victime, en choisissant de continuer uniquement si le système d’exploitation en question est Windows ou macOS. , suggérant que la campagne a été orchestrée pour cibler les ordinateurs et non les appareils mobiles. La dernière étape a conduit à un exploit probable d’exécution de code à distance du navigateur qui a permis aux attaquants de détourner le contrôle des machines.

La deuxième vague observée en janvier 2021 s’est caractérisée par plus de furtivité, car les modifications JavaScript ont été apportées aux scripts WordPress légitimes (« wp-embed.min.js« ) utilisé par les sites Web au lieu d’ajouter le code malveillant directement à la page HTML principale, en utilisant la méthode pour charger un script à partir d’un serveur sous le contrôle de l’attaquant. langue, la liste des polices prises en charge par le navigateur, le fuseau horaire et la liste des plugins du navigateur.

L’exploit exact et la charge utile finale livrée restent encore inconnus. « Cela montre que les opérateurs choisissent de restreindre le champ de leurs opérations et qu’ils ne veulent pas brûler leurs exploits zero-day », a déclaré Matthieu Faou, chercheur en logiciels malveillants chez ESET.

Les liens de la campagne avec Candiru proviennent du fait que certains des serveurs de commande et de contrôle utilisés par les attaquants sont similaires à des domaines précédemment identifiés comme appartenant à la société israélienne, sans parler des exploits d’exécution de code à distance basés sur un navigateur dans son arsenal. , évoquant la possibilité que « les exploitants des points d’eau soient des clients de Candiru ».

ESET a noté que les attaquants avaient cessé leurs opérations fin juillet 2021, coïncidant avec les révélations publiques sur Candiru liées à l’utilisation de plusieurs vulnérabilités zero-day dans le navigateur Chrome pour cibler les victimes situées en Arménie. « Il semble que les opérateurs prennent une pause, probablement pour se réoutiller et rendre leur campagne plus furtive », a déclaré Faou. « Nous nous attendons à les revoir dans les mois à venir. »