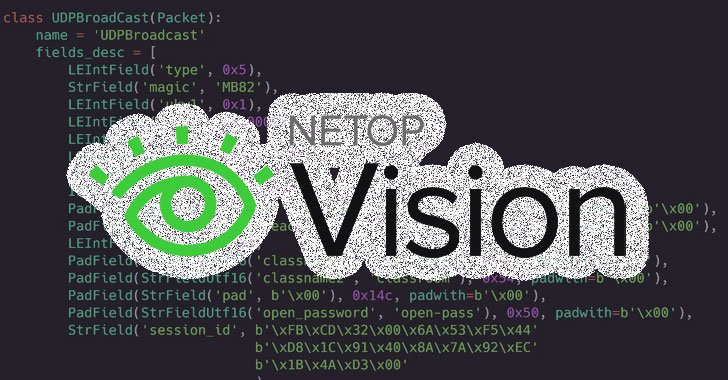

Dimanche, des chercheurs en cybersécurité ont révélé plusieurs vulnérabilités critiques dans un logiciel de surveillance à distance des étudiants Netop Vision Pro qu’un attaquant malveillant pourrait abuser d’exécuter du code arbitraire et de prendre le contrôle des ordinateurs Windows.

« Ces résultats permettent une élévation des privilèges et, en fin de compte, l’exécution de code à distance qui pourrait être utilisé par un attaquant malveillant au sein du même réseau pour prendre le contrôle total des ordinateurs des étudiants », a déclaré l’équipe McAfee Labs Advanced Threat Research mentionné dans une analyse.

Les vulnérabilités, suivies comme CVE-2021-27192, CVE-2021-27193, CVE-2021-27194 et CVE-2021-27195, ont été signalées à Netop le 11 décembre 2020, après quoi la société basée au Danemark a résolu les problèmes. dans une mise à jour (version 9.7.2) publiée le 25 février.

«La version 9.7.2 de Vision and Vision Pro est une version de maintenance qui corrige plusieurs vulnérabilités, telles que l’augmentation des privilèges locaux en envoyant des informations sensibles en texte brut,» la société déclaré dans ses notes de publication.

Netop compte la moitié des entreprises du Fortune 100 parmi ses clients et connecte plus de 3 millions d’enseignants et d’étudiants avec ses logiciels. Netop Vision Pro permet aux enseignants d’effectuer à distance des tâches sur les ordinateurs des élèves, telles que surveiller et gérer leurs écrans en temps réel, restreindre l’accès à une liste de sites Web autorisés, lancer des applications et même rediriger l’attention des élèves lorsqu’ils sont distraits.

Au cours de l’enquête de McAfee, plusieurs défauts de conception ont été découverts, notamment:

- CVE-2021-27194 – Tout le trafic réseau entre l’enseignant et l’élève est envoyé non chiffré et en texte clair (par exemple, les informations d’identification Windows et les captures d’écran) sans qu’il soit possible de l’activer pendant l’installation. De plus, des captures d’écran sont envoyées à l’enseignant dès qu’il se connecte à une salle de classe pour permettre un suivi en temps réel.

- CVE-2021-27195 – Un attaquant peut surveiller le trafic non chiffré pour se faire passer pour un enseignant et exécuter du code d’attaque sur les machines des élèves en modifiant le paquet qui contient l’application exacte à exécuter, par exemple en injectant des scripts PowerShell supplémentaires.

- CVE-2021-27192 – Un bouton «Support technique» dans le menu «À propos» de Netop peut être exploité pour obtenir une élévation de privilèges en tant qu’utilisateur «système» et exécuter des commandes arbitraires, redémarrer Netop et arrêter l’ordinateur.

- CVE-2021-27193 – Une faille de privilège dans le plugin de chat de Netop pourrait être exploitée pour lire et écrire des fichiers arbitraires dans un « répertoire de travail » qui est utilisé comme emplacement de dépôt pour tous les fichiers envoyés par l’instructeur. Pire encore, cet emplacement de répertoire peut être modifié à distance pour écraser n’importe quel fichier sur le PC distant, y compris les exécutables système.

CVE-2021-27193 est également noté 9,5 sur un maximum de 10 dans le système de notation CVSS, ce qui en fait une vulnérabilité critique.

Il va sans dire que les conséquences d’une telle exploitation pourraient être dévastatrices. Ils vont de l’utilisation de ransomwares à l’installation de logiciels de keylogging en passant par le chaînage de CVE-2021-27195 et CVE-2021-27193 pour garder un œil sur les webcams des ordinateurs individuels exécutant le logiciel, a averti McAfee.

Bien que la plupart des vulnérabilités aient été corrigées, les correctifs mis en place par Netop ne résolvent toujours pas le manque de cryptage du réseau, qui devrait être implémenté dans une future mise à jour.

«Un attaquant n’a pas à compromettre le réseau de l’école; il lui suffit de trouver un réseau sur lequel ce logiciel est accessible, comme une bibliothèque, un café ou un réseau domestique», ont déclaré les chercheurs Sam Quinn et Douglas McKee. « L’endroit où l’un des ordinateurs de ces étudiants est compromis n’a pas d’importance, car un logiciel malveillant bien conçu pourrait rester inactif et analyser chaque réseau auquel le PC infecté se connecte jusqu’à ce qu’il trouve d’autres instances vulnérables de Netop Vision Pro pour propager davantage l’infection. »

«Une fois que ces machines ont été compromises, l’attaquant distant a le contrôle total du système car il hérite des privilèges système. Rien à ce stade, ne peut empêcher un attaquant fonctionnant en tant que« système »d’accéder à des fichiers, de mettre fin à tout processus ou de faire des ravages sur la machine compromise », ont-ils ajouté.

Les découvertes arrivent à un moment où l’agence d’enquête américaine Federal Bureau averti la semaine dernière d’une augmentation des attaques de ransomwares PYSA (alias Mespinoza) visant des établissements d’enseignement dans 12 États américains et au Royaume-Uni.

Nous avons demandé à Netop plus de détails sur les mises à jour de sécurité et mettrons à jour cet article dès que nous recevrons une réponse.