Les agences de cybersécurité à travers l’Asie et l’Europe ont émis plusieurs alertes de sécurité concernant la résurgence de la messagerie électronique Logiciel malveillant Emotet attaques visant des entreprises en France, au Japon et en Nouvelle-Zélande.

« Les e-mails contiennent des pièces jointes ou des liens malveillants que le destinataire est encouragé à télécharger, » Équipe d’intervention d’urgence informatique (CERT) a dit. « Ces liens et pièces jointes peuvent ressembler à des factures authentiques, des documents financiers, des informations d’expédition, des CV, des documents numérisés ou des informations sur COVID-19, mais ils sont faux. »

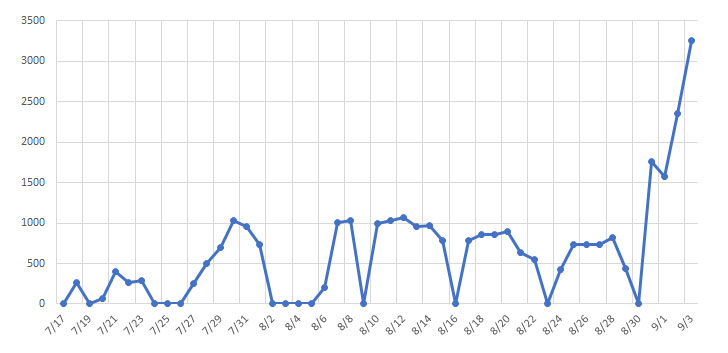

Faisant écho à des préoccupations similaires, le CERT (JPCERT / CC) du Japon a averti qu’il avait trouvé un augmentation rapide dans le nombre d’adresses e-mail de domaine domestique (.jp) qui ont été infectées par le logiciel malveillant et peuvent être utilisées à mauvais escient pour envoyer des e-mails de spam dans le but de propager davantage l’infection.

Identifié pour la première fois en 2014 et distribué par un groupe de menaces suivi sous le nom de TA542 (ou Mummy Spider), Emotet a depuis évolué de ses racines originales de simple cheval de Troie bancaire à un « couteau suisse » modulaire qui peut servir de téléchargeur, de voleur d’informations et de spambot selon la façon dont il est déployé.

Ces derniers mois, la souche de logiciels malveillants a été liée à plusieurs campagnes de malspam axées sur les botnets et même capable de fournir des charges utiles plus dangereuses telles que le ransomware Ryuk en louant son botnet de machines compromises à d’autres groupes de logiciels malveillants.

La nouvelle hausse de l’activité Emotet coïncide avec leur retour le 17 juillet après une période de développement prolongée qui a duré depuis le 7 février au début de cette année, le malware ayant envoyé jusqu’à 500 000 e-mails tous les jours de la semaine ciblant les organisations européennes.

«Vers le 7 février, Emotet est entré dans une période où ils ont arrêté de spammer et ont commencé à travailler sur le développement de leur malware», a souligné Binary Defense dans un rapport du mois dernier détaillant un exploit (appelé EmoCrash) pour empêcher le malware d’affecter de nouveaux systèmes.

Généralement diffusée via des campagnes d’hameçonnage à grande échelle impliquant des pièces jointes malveillantes de Microsoft Word ou de fichiers ZIP protégés par mot de passe, la récente vague d’attaques a profité d’une technique appelée détournement de fil d’e-mail, l’utilisant pour infecter des appareils avec le TrickBot et les chevaux de Troie bancaires QakBot.

Il fonctionne en exfiltrant les conversations par e-mail et les pièces jointes des boîtes aux lettres compromises pour créer des leurres de phishing convaincants qui prennent la forme d’une réponse malveillante à des fils de discussion existants et en cours entre la victime infectée et les autres participants afin de rendre les e-mails plus crédibles.

« TA542 construit également des e-mails de phishing sur la base d’informations collectées lors de la compromission de boîtes aux lettres, qu’il envoie à des listes de contacts exfiltrées, ou plus simplement usurpe l’image d’entités, victimes antérieures », l’Agence nationale de cybersécurité de France (ANSSI) m’a dit.

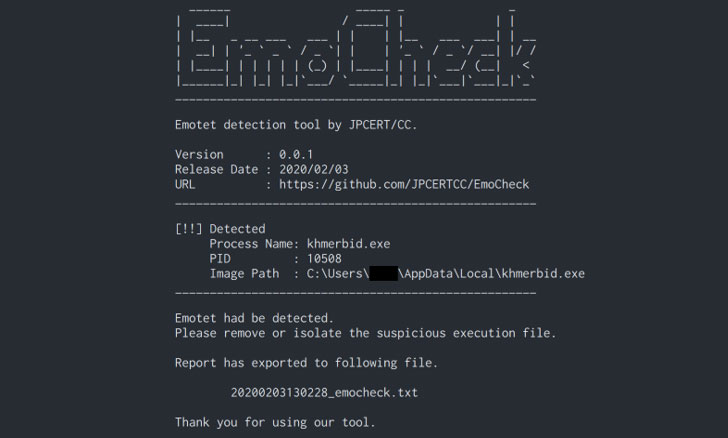

En plus d’utiliser JPCERT / CC Outil EmoCheck pour détecter la présence du cheval de Troie Emotet sur une machine Windows, il est recommandé que les journaux réseau soient systématiquement analysés pour toute connexion à Emotet connu commander et contrôler (C2) infrastructure.

« Depuis leur retour de vacances prolongées, les campagnes de courrier électronique TA542 sont à nouveau les plus répandues en termes de volume de messages, de loin, avec seulement quelques autres acteurs se rapprochant », a déclaré Proofpoint dans un analyse exhaustive d’Emotet le mois dernier.

« Ils ont introduit des modifications de code dans leurs logiciels malveillants, tels que des mises à jour du module d’envoi d’e-mails, et ont récupéré une nouvelle charge utile d’affiliation à distribuer (Qbot), [and] ciblage élargi des pays utilisant des leurres en langue maternelle.