Le fabricant israélien de logiciels espions NSO Group a déployé au moins trois nouveaux exploits « zéro clic » contre les iPhones en 2022 pour infiltrer les défenses érigées par Apple et déployer Pegasus, selon les dernières découvertes de Citizen Lab.

« Les clients du groupe NSO ont largement déployé au moins trois chaînes d’exploitation sans clic iOS 15 et iOS 16 contre des cibles de la société civile à travers le monde », a déclaré le laboratoire interdisciplinaire basé à l’Université de Toronto. a dit.

NSO Group est le fabricant de Pegasus, une cyber-arme sophistiquée capable d’extraire des informations sensibles stockées dans un appareil – par exemple, des messages, des emplacements, des photos et des journaux d’appels, entre autres – en temps réel. Il est généralement livré aux iPhones ciblés à l’aide d’exploits zéro clic et/ou zéro jour.

Bien qu’il ait été présenté comme un outil permettant aux forces de l’ordre de lutter contre les crimes graves tels que les abus sexuels sur des enfants et le terrorisme, il a également été déployé illégalement par des gouvernements autoritaires pour espionner les défenseurs des droits de l’homme, les défenseurs de la démocratie, les journalistes, les dissidents et autres.

L’utilisation abusive de Pegasus a incité le gouvernement américain à ajouter le groupe NSO à sa liste noire commerciale à la fin de 2021, Apple intentant sa propre action en justice contre l’entreprise pour avoir ciblé ses utilisateurs.

En juillet 2022, il est apparu que le logiciel espion avait été utilisé contre des militants thaïlandais impliqués dans les manifestations pro-démocratie du pays entre octobre 2020 et novembre 2021 en utilisant deux exploits sans clic nommés KISMET et FORCEDENTRY.

Deux des cibles de la dernière campagne découvertes par Citizen Lab sont des défenseurs des droits humains du Centro PRODH, qui représente les victimes des exécutions extrajudiciaires et des disparitions de l’armée mexicaine. Les intrusions ont eu lieu en juin 2022.

Cela impliquait l’utilisation de trois chaînes d’exploitation disparates appelées LATENTIMAGE, FINDMYPWN et PWNYOURHOME qui militarisaient diverses failles dans iOS 15 et iOS 16 en tant que zero-days pour pénétrer les appareils et finalement lancer Pegasus –

- LATENTIMAGE (iOS version 15.1.1, détecté en janvier 2022) – Un exploit soupçonné d’impliquer la fonctionnalité Find My de l’iPhone et Tremplin

- FINDMYPWN (versions iOS 15.5 et 15.6, détectées en juin 2022) – Un exploit en deux phases qui utilise le service Find My et iMessage

- PWNYOURMAISON (iOS version 16.0.3, détecté en octobre 2022) – Un exploit en deux phases qui combine la fonctionnalité HomeKit intégrée aux iPhones et iMessage pour contourner les protections BlastDoor

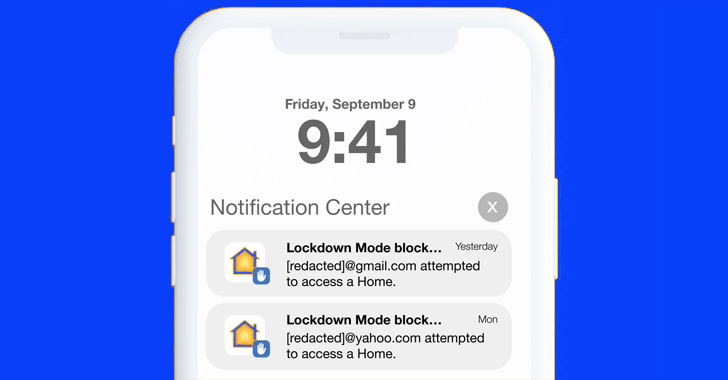

Dans un signe encourageant, Citizen Lab a déclaré avoir trouvé des preuves de l’intervention du mode verrouillage pour contrecarrer une tentative d’attaque PWNYOURHOME, avertissant les utilisateurs qu’il bloquait des parties inconnues avec Gmail et Yahoo! comptes d’essayer « d’accéder à une maison ».

Le développement marque le premier cas documenté publiquement où le mode de verrouillage, qui est spécifiquement conçu pour réduire la surface d’attaque de l’iPhone, a réussi à protéger un individu d’un compromis.

Cela dit, Citizen Lab a souligné que NSO Group « a peut-être trouvé un moyen de corriger le problème de notification, par exemple en prenant les empreintes digitales du mode de verrouillage ». Apple a depuis apporté plusieurs améliorations de sécurité à HomeKit dans iOS 16.3.1 et envoyé des notifications aux victimes ciblées en novembre et décembre 2022 et mars 2023.

Les résultats sont le dernier exemple de l’évolution des techniques d’attaque de NSO pour s’introduire dans les iPhones sans obliger aucune cible à prendre des mesures pour déclencher l’infection.

Ils coïncident également avec une nouvelle enquête du New York Times révélant l’utilisation par le Mexique de Pegasus pour cibler les défenseurs des droits humains au cours des derniers mois, détaillant comment le pays est devenu le premier et le plus prolifique utilisateur du logiciel espion.

Dans une autre indication de la nature omniprésente de ces campagnes, Jamf Threat Labs a découvert des preuves qu’un militant des droits de l’homme basé au Moyen-Orient ainsi qu’un journaliste hongrois étaient ciblés par des logiciels espions. Leurs noms n’ont pas été divulgués.

Défendre avec tromperie : Faire progresser la sécurité Zero Trust

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

L’attaque visant l’iPhone du journaliste est également significative du fait que l’appareil était un iPhone 6s, qui n’est plus compatible avec la dernière version d’iOS, indiquant le penchant des acteurs de la menace à exploiter les vulnérabilités connues et inconnues pour atteindre leurs objectifs.

Bien qu’Apple corrige les problèmes critiques des appareils plus anciens (la version actuelle prise en charge par l’iPhone 6s est iOS 15.7.5), il est important de noter que toutes les vulnérabilités ne sont pas corrigées pour les appareils hérités.

« En conséquence, les acteurs de la menace peuvent continuer à exploiter les vulnérabilités non corrigées qui ont été corrigées sur les nouveaux appareils pris en charge, donnant potentiellement aux attaquants plus de temps et plus d’informations pour accéder à distance aux appareils ciblés », a déclaré Jamf. a dit.

Pour se protéger contre les attaques de logiciels espions, il est recommandé d’appliquer les dernières mises à jour du système d’exploitation, de mettre à niveau les appareils obsolètes vers des modèles d’iPhone ou d’iPad plus récents et d’envisager d’activer Mode de verrouillage.

Le National Cyber Security Center (NCSC) du Royaume-Uni, dans un consultatif publié le 19 avril 2023, a averti que « la prolifération des cyber-outils commerciaux constituera une menace croissante pour les organisations et les individus dans le monde ».

« La prolifération commerciale des cyber-outils et services abaisse la barrière à l’entrée des acteurs étatiques et non étatiques pour obtenir des capacités et des renseignements qu’ils ne seraient pas en mesure de développer ou d’acquérir autrement », a déclaré l’agence. a dit.