L’acteur de la menace de cyberespionnage suivi comme Kitsune Terre a été observé en train de déployer une nouvelle porte dérobée appelée MoustacheEspion dans le cadre d’une campagne d’ingénierie sociale.

Earth Kitsune, actif depuis au moins 2019, est connu pour cibler principalement les personnes intéressées par la Corée du Nord avec des logiciels malveillants auto-développés tels que dneSpy et agfSpy. Les intrusions précédemment documentées impliquaient l’utilisation de points d’eau qui exploitent les exploits de navigateur dans Google Chrome et Internet Explorer pour activer la chaîne d’infection.

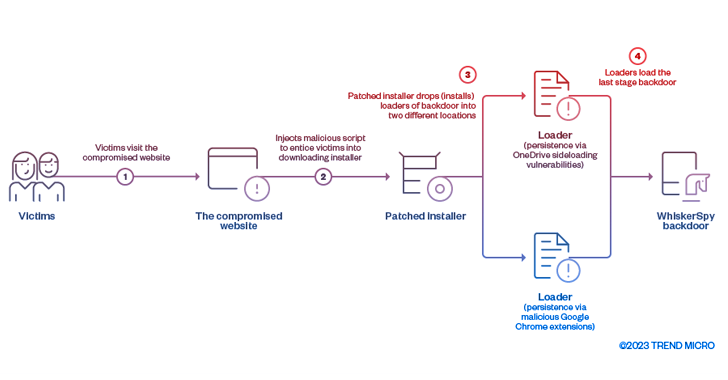

Le facteur de différenciation dans les dernières attaques est le passage à l’ingénierie sociale pour inciter les utilisateurs à visiter des sites Web compromis liés à la Corée du Nord, selon un nouveau rapport de Trend Micro publié la semaine dernière.

La société de cybersécurité a déclaré que le site Web d’une organisation pro-nord-coréenne anonyme avait été piraté et modifié pour distribuer l’implant WhiskerSpy. Le compromis a été découvert à la fin de l’année dernière.

« Lorsqu’un visiteur ciblé essaie de regarder des vidéos sur le site Web, un script malveillant injecté par l’attaquant affiche une invite de message informant les victimes d’une erreur de codec vidéo pour les inciter à télécharger et à installer un programme d’installation de codec cheval de Troie », ont déclaré les chercheurs Joseph C Chen et Jaromir Horejsi a dit.

Le script piégé aurait été injecté dans les pages vidéo du site Web, avec le programme d’installation (« Codec-AVC1.msi ») utilisé par la suite pour charger WhiskerSpy.

Mais l’attaque présente également quelques astuces astucieuses pour tenter d’éviter la détection. Cela implique de livrer le script malveillant uniquement aux visiteurs dont les adresses IP correspondent à des critères spécifiques –

- Un sous-réseau d’adresses IP situé à Shenyang, en Chine

- Une adresse IP spécifique située à Nagoya, au Japon, et

- Un sous-réseau d’adresses IP situé au Brésil

Trend Micro a noté que les adresses IP ciblées au Brésil appartiennent à un service VPN commercial et que l’auteur de la menace a peut-être « utilisé ce service VPN pour tester le déploiement de ses attaques par point d’eau ».

La persistance est obtenue soit par abuser une vulnérabilité de piratage Dynamic Library Link (DLL) dans OneDrive ou via une extension Google Chrome malveillante qui utilise API de messagerie natives pour exécuter la charge utile à chaque lancement du navigateur Web.

La porte dérobée WhiskerSpy, comme d’autres logiciels malveillants de ce type, est dotée de capacités pour supprimer, énumérer, télécharger et télécharger des fichiers, prendre des captures d’écran, injecter du shellcode, charger des exécutables arbitraires.

« Earth Kitsune maîtrise ses capacités techniques et fait évoluer en permanence ses outils, ses tactiques et ses procédures », ont déclaré les chercheurs.

Earth Yako frappe les secteurs universitaires et de la recherche au Japon

Earth Kitsune n’est pas le seul acteur menaçant à poursuivre des cibles japonaises, car la société de cybersécurité a également détaillé un autre ensemble d’intrusions portant le nom de code Yako de la Terre des organisations de recherche et des groupes de réflexion frappants dans le pays.

L’activité, observée aussi récemment qu’en janvier 2023, est la continuation d’une campagne précédemment connue appelée Opération RestyLink. Un sous-ensemble des attaques visait également des entités situées à Taïwan.

« L’ensemble d’intrusions a introduit de nouveaux outils et logiciels malveillants en peu de temps, modifiant et élargissant fréquemment ses cibles d’attaque », a déclaré Trend Micro. a ditsoulignant le modus operandi de Earth Yako consistant à « changer activement ses objectifs et ses méthodes ».

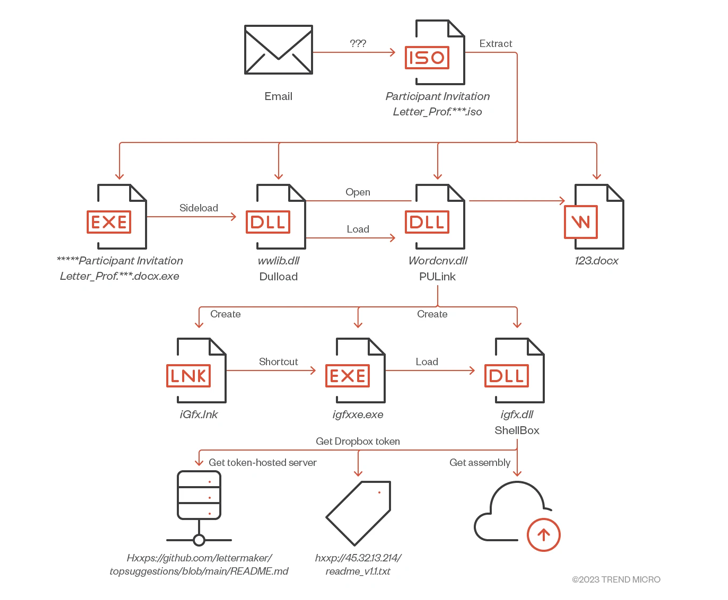

Le point de départ est un e-mail de harponnage qui se fait passer pour des invitations à des événements publics. Les messages contiennent une URL malveillante qui pointe vers une charge utile, qui, à son tour, est responsable du téléchargement du logiciel malveillant sur le système.

Les attaques sont également caractérisées par une multitude d’outils personnalisés comprenant des droppers (PULink), des chargeurs (Dulload, MirrorKey), des stagers (ShellBox) et des portes dérobées (PlugBox, TransBox).

PlugBox, ShellBox et TransBox, comme leurs noms l’indiquent, tirent parti des API Dropbox pour récupérer les logiciels malveillants de la prochaine étape à partir d’un serveur distant codé en dur dans un référentiel GitHub, recevoir des commandes et récolter et exfiltrer des données.

Les origines exactes de Earth Yako restent inconnues, mais Trend Micro a déclaré avoir identifié des chevauchements techniques partiels entre le groupe et d’autres acteurs de la menace comme Darkhotel, APT10 (alias Stone Panda) et APT29 (alias Cozy Bear ou Nobelium).

« L’une des caractéristiques des récentes attaques ciblées est qu’elles se sont déplacées vers des individus considérés comme ayant des mesures de sécurité relativement faibles par rapport aux entreprises et autres organisations », a déclaré la société.

« Ce passage au ciblage des particuliers plutôt qu’aux entreprises est mis en évidence par le ciblage et l’abus de Dropbox, car il est considéré comme un service populaire dans la région parmi les utilisateurs pour un usage personnel, mais pas pour les organisations. »