Une nouvelle porte dérobée associée à un téléchargeur de logiciels malveillants nommé Wslink a été découvert, avec l’outil probablement utilisé par le célèbre groupe Lazarus aligné sur la Corée du Nord, révèlent de nouvelles découvertes.

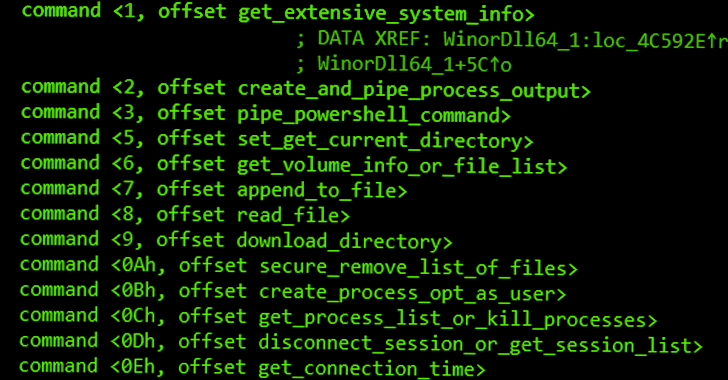

La charge utile, surnommée WinorDLL64 par ESET, est un implant complet qui peut exfiltrer, écraser et supprimer des fichiers ; exécuter des commandes PowerShell ; et obtenir des informations complètes sur la machine sous-jacente.

Ses autres fonctionnalités comprennent la liste des sessions actives, la création et la fin des processus, l’énumération des lecteurs et la compression des répertoires.

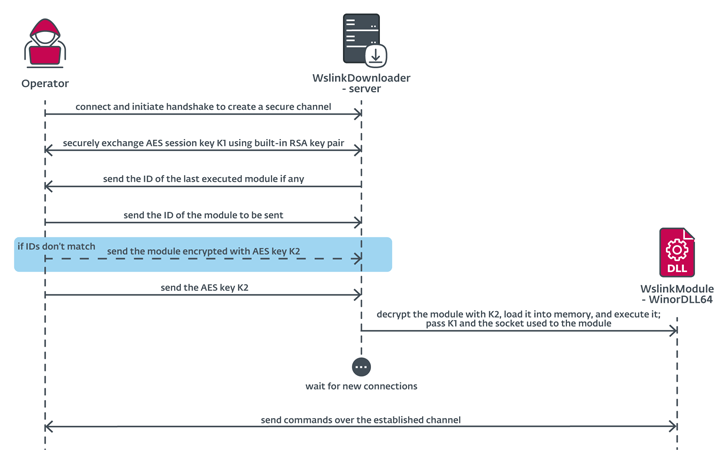

Wslink a été documenté pour la première fois par la société slovaque de cybersécurité en octobre 2021, le décrivant comme un chargeur de logiciels malveillants « simple mais remarquable » capable d’exécuter les modules reçus en mémoire.

« La charge utile Wslink peut être exploitée plus tard pour le mouvement latéral, en raison de son intérêt spécifique pour les sessions réseau », a déclaré Vladislav Hrčka, chercheur chez ESET. a dit. « Le chargeur Wslink écoute sur un port spécifié dans la configuration et peut servir des clients de connexion supplémentaires, et même charger diverses charges utiles. »

Les intrusions utilisant le logiciel malveillant seraient très ciblées car seules quelques détections ont été observées à ce jour en Europe centrale, en Amérique du Nord et au Moyen-Orient.

En mars 2022, ESET a élaboré sur l’utilisation par le malware d’une « machine virtuelle multicouche avancée » obfuscateur pour échapper à la détection et résister à l’ingénierie inverse.

Les liens vers le groupe Lazarus proviennent de chevauchements de comportement et de code avec ceux des campagnes précédentes – Opération GhostSecret et Coup de banque – qui ont été attribués à la menace persistante avancée.

Cela inclut des similitudes avec les échantillons GhostSecret détaillés par McAfee en 2018, qui sont livrés avec un « composant de collecte de données et d’installation d’implants » qui s’exécute en tant que service, reflétant le même comportement que Wslink.

ESET a déclaré que le charge utile a été téléchargé dans la base de données de logiciels malveillants VirusTotal depuis la Corée du Sud, où se trouvent certaines des victimes, ajoutant de la crédibilité à l’implication de Lazarus.

Les résultats sont une fois de plus démonstratifs du vaste arsenal d’outils de piratage employés par le groupe Lazarus pour infiltrer ses cibles.

« La charge utile de Wslink est dédiée à fournir des moyens de manipulation de fichiers, d’exécution de code supplémentaire et d’obtention d’informations détaillées sur le système sous-jacent qui peuvent éventuellement être exploitées ultérieurement pour un mouvement latéral », a déclaré ESET.