Des chercheurs en cybersécurité ont divulgué jeudi les détails d’une porte dérobée Windows en mémoire jusqu’alors inconnue, développée par une opération de pirate informatique qui peut exécuter un code malveillant à distance et voler des informations sensibles à ses cibles en Asie, en Europe et aux États-Unis.

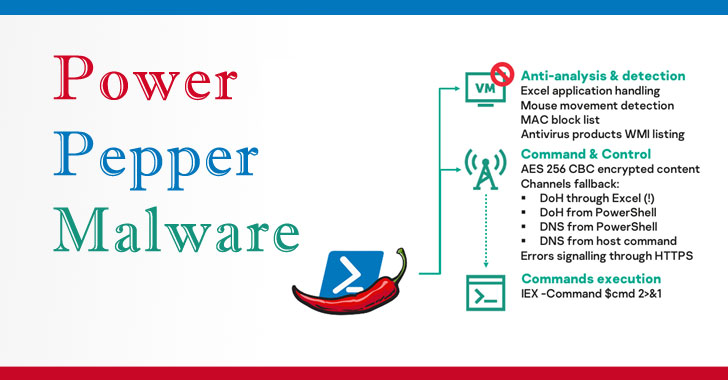

Surnommé « PowerPepper« par les chercheurs de Kaspersky, le malware a été attribué au DeathStalker groupe (anciennement Deceptikons), un acteur de la menace qui a frappé des cabinets d’avocats et des entreprises du secteur financier situés en Europe et au Moyen-Orient au moins depuis 2012.

L’outil de piratage est ainsi appelé en raison de sa dépendance à la supercherie stéganographique pour fournir la charge utile de la porte dérobée sous la forme d’une image de fougères ou de poivrons.

Le groupe d’espionnage a été découvert pour la première fois plus tôt en juillet, la plupart de leurs attaques commençant par un e-mail de spear-phishing contenant un fichier LNK (raccourci) malveillant modifié qui, lorsque l’utilisateur clique dessus, télécharge et exécute un implant basé sur PowerShell nommé Powersing.

Bien que leurs objectifs ne semblent pas être financièrement motivés, leur intérêt continu pour la collecte d’informations commerciales cruciales a conduit Kaspersky à la conclusion que «DeathStalker est un groupe de mercenaires offrant des services de piratage contre rémunération, ou agissant comme une sorte de courtier d’informations en cercles financiers. «

PowerPepper rejoint désormais la liste des ensembles d’outils en expansion et en évolution du groupe.

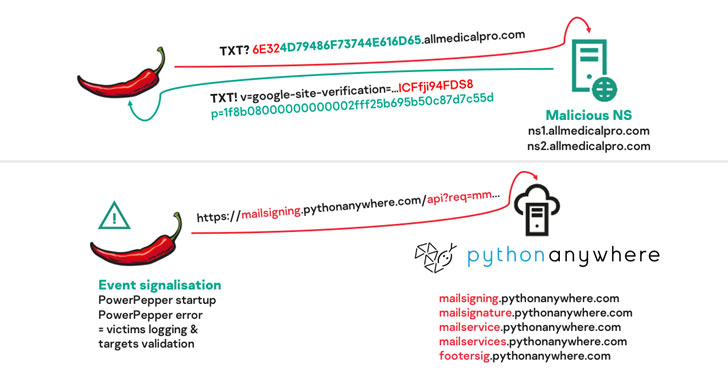

Repérée dans la nature à la mi-juillet 2020, cette nouvelle souche de logiciels malveillants est supprimée d’un document Word leurre et utilise DNS sur HTTPS (DoH) comme canal de communication pour transmettre des commandes shell malveillantes cryptées à partir d’un serveur contrôlé par un attaquant.

Les e-mails de spear-phishing ont des thèmes aussi variés que la réglementation des émissions de carbone, la réservation de voyages et la pandémie de coronavirus en cours, les documents Word comportant des bannières d’ingénierie sociale exhortant les utilisateurs à activer les macros dans le but d’attirer un utilisateur sans méfiance à télécharger la porte dérobée.

Pour atteindre ses objectifs, l’implant envoie des requêtes DNS aux serveurs de noms – serveurs qui stockent les enregistrements DNS – associés à un domaine C2 malveillant, qui renvoie ensuite la commande à exécuter sous la forme d’une réponse intégrée. Lors de l’exécution, les résultats sont transmis au serveur via un lot de requêtes DNS.

En plus de tirer parti des chaînes de livraison basées sur les macros et les LNK pour déployer le malware, DeathStalker a utilisé «des astuces d’obscurcissement, d’exécution et de masquage pour entraver la détection ou tromper les cibles qui sont curieuses de savoir ce qui se passe sur leurs ordinateurs», a noté Pierre Delcher de Kaspersky.

Les principales d’entre elles sont les fonctionnalités permettant de masquer le flux de travail d’exécution malveillant dans les propriétés de forme et d’objet incorporées dans Word et d’utiliser les fichiers d’aide HTML compilés Windows (CHM) comme archives pour les fichiers malveillants.

Plusieurs groupes de mercenaires ont déjà été vus dans la nature, notamment BellTroX (alias Dark Basin), Bahamutet CostaRicto, qui ont tous déployé des logiciels malveillants personnalisés pour briser des systèmes appartenant à des institutions financières et des représentants du gouvernement.

« Il semble juste d’écrire que DeathStalker s’est efforcé de développer des outils évasifs, créatifs et complexes avec cet implant PowerPepper et les chaînes de livraison associées », a conclu Delcher.

« Il n’y a rien de particulièrement sophistiqué dans les techniques et astuces qui sont exploitées, mais l’ensemble des outils s’est avéré efficace, est assez bien assemblé et montre des efforts déterminés pour compromettre diverses cibles à travers le monde. »

Pour se prémunir contre la livraison et l’exécution de PowerPepper, il est recommandé aux entreprises et aux utilisateurs de mettre à jour leurs backends CMS ainsi que les plugins associés, de restreindre l’utilisation de PowerShell sur les ordinateurs des utilisateurs finaux avec des stratégies d’exécution appliquées et de s’abstenir d’ouvrir les raccourcis Windows joints aux e-mails, ou de cliquer liens dans les e-mails d’expéditeurs inconnus.